Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Blizzard łata w panice swoje gry. Potencjalnie nawet 500 milionów użytkowników było podatnych!

W skrócie, znany badacz Tavis Ormandy (Google Project Zero) napisał tak:

All Blizzard games (World of Warcraft, Overwatch, Diablo III, Starcraft II, etc.) were vulnerable to DNS rebinding vulnerability allowing any website to run arbitrary code.

Jeśli ktoś gra w te gry, zapewne zaważył ostatnio aktualizacje… które tylko częściowo łatają problem. Szczegóły techniczne są już dostępne i sprowadzają się do dostępu na agenta działającego lokalnie na komputerze (gdzie mamy zainstalowaną grę). Agent nazywa się “Blizzard Update Agent” AKA “500 million monthly active users” i słucha na porcie 1120 na localhost (więc nie jest niby dostępny zdalnie):

$ curl -si http://localhost:1120/agent

HTTP/1.0 200 OK

Content-Length: 359

{

"pid" : 3140.000000,

"user_id" : "S-1-5-21-1613814707-140385463-2225822625-1000",

"user_name" : "S-1-5-21-1613814707-140385463-2225822625-1000",

"state" : 1004.000000,

"version" : "2.13.4.5955",

"region" : "us",

"type" : "retail",

"opt_in_feedback" : true,

"session" : "15409717072196133548",

"authorization" : "11A87920224BD1FB22AF5F868CA0E789"

}

Ten URL jest dostępny bez uwierzytelnienia (inne wymagają podania już dobrego nagłówka authorization – wartość widoczna powyżej).

Jak więc “pogadać” z localhostem, podając jeszcze pobrany wcześniej nagłówek authorization? Tutaj z pomocą przychodzi atak DNS rebinding. W skrócie:

This attack can be used to breach a private network by causing the victim’s web browser to access machines at private IP addresses and return the results to the attacker.

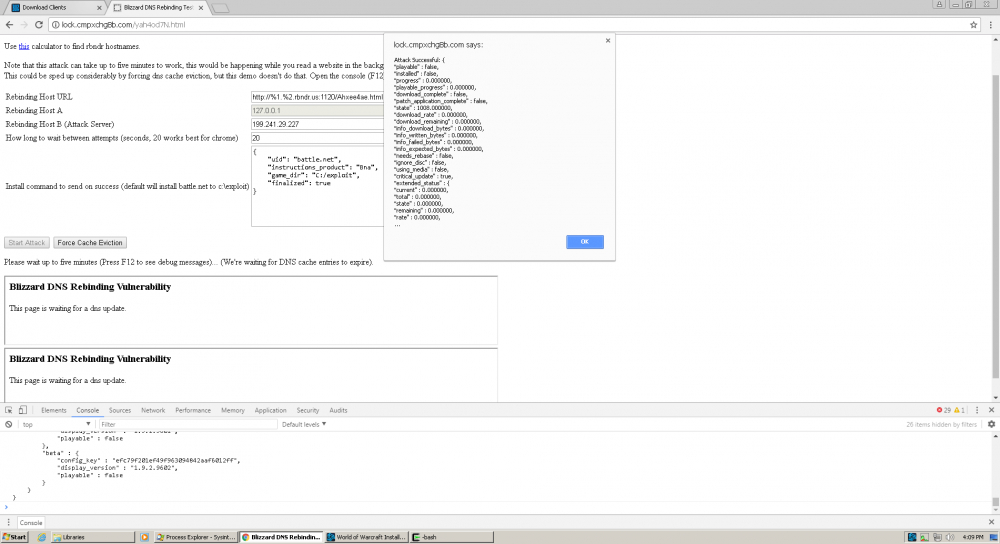

O to dokładnie chodziło! Przykład na screenie poniżej (atakujący posiadając swoją domenę, którą odwiedzi ofiara, może zainstalować “update” który domyślacie się czym może być…):

C:/exploit ?

Blizzard w pewnym momencie przestał odpowiadać na maile (publikując cichego patcha), więc Tavis opublikował szczegóły od razu wskazując słabości łaty…

Co z innymi grami? Tavis już się za nie zabiera…:

I plan to look at other games with very high install bases (100M+) in the coming weeks.

–ms

Niech przyjrzą się starszym Call od Duty(mw2,mw3). Strach w te gry grać, jak cheaterzy mogą zdalnie wywalić Ci grę i calc.exe / shutdown.exe odpalić przy okazji.

Nadal są dni gdy w daną grę 2-3k osób jest online.

Patch:

“Their solution appears to be to query the client command line, get the 32-bit FNV-1a string hash of the exe name, and then check if it’s in a blacklist”

Zgodnie z oczekiwaniami – najbardziej idiotyczne rozwiązanie.