Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Bezpieczeństwo sieci przemysłowych / SCADA – kilka ciekawych zasobów

Tematyka bezpieczeństwa sieci przemysłowych (czyli służących do sterowania takimi kompleksami jak: elektrownie, wodociągi, kopalnie, gazociągi, linie produkcyjne, …) jest w dalszym ciągu niezbyt dobrze opisana czy zbadana.

W tym krótkim poradniku postaram się wskazać kilka przydatnych zasobów dla osób, które odpowiedzialne są w jakiś sposób za zabezpieczanie tego typu systemów.

NIST SP 800-82

Zacznijmy od źródła amerykańskiego – tutaj pomocny okazuje się dobrze znany NIST i jego tzw. Special Publications. Dokładniej rzecz biorąc – zobaczmy na wydany w 2013 roku dokument: 800-82: Guide to Industrial Control Systems (ICS) Security.

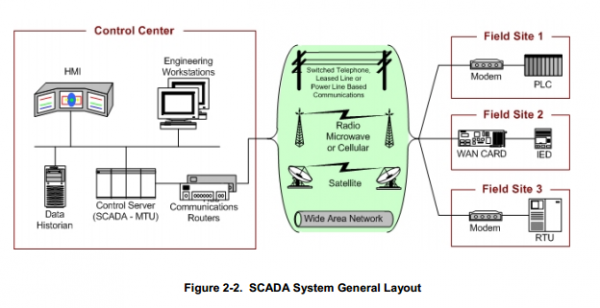

W charakterystycznym dla NIST stylu (nie za dużo wodotrysków, sporo szczegółów, ale nie za dużo na początek – w sam raz na lekturę podczas jazdy pociągiem czy tramwajem ;) – zaczynamy od podstawowych definicji takich jak: SCADA, DSC czy HMI. Dobry start dla kogoś, kto nie miał do tej porty do czynienia z tego typu systemami, tym bardziej że całość uzupełniają proste diagramy:

Ale definicje to oczywiście tylko początek, dalej mamy dobry wstęp do tematyki analizy ryzyka tego typu systemów (częste podatności, zagrożenia, przykładowe incydenty).

Można tu przeczytać np. o wkurzonym pracowniku (ang. disgruntled employee), który przełamał zabezpieczenia jednej z australijskich oczyszczalni ścieków i wypuścił przeszło 1 000 000 litrów ścieku do pobliskich rzek. Inny przypadek to atak powodujący wyłączenie systemu oświetlania pasów startowych lotniska oraz pewien paraliż systemu kontroli lotów wraz z awarią sporej części naziemnej sieci telefonicznej lokalnego miasteczka; czy 6-godzinne wyłączenie systemów monitoringu bezpieczeństwa w jednej z elektrowni jądrowych w stanie Ohio. Nie będę się rozpisywał o ciekawych przypadkach, zachęcając niejako do własnego przejrzenia dokumentu.

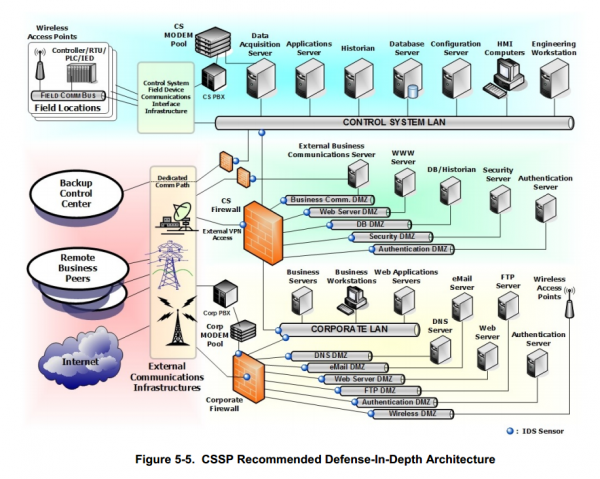

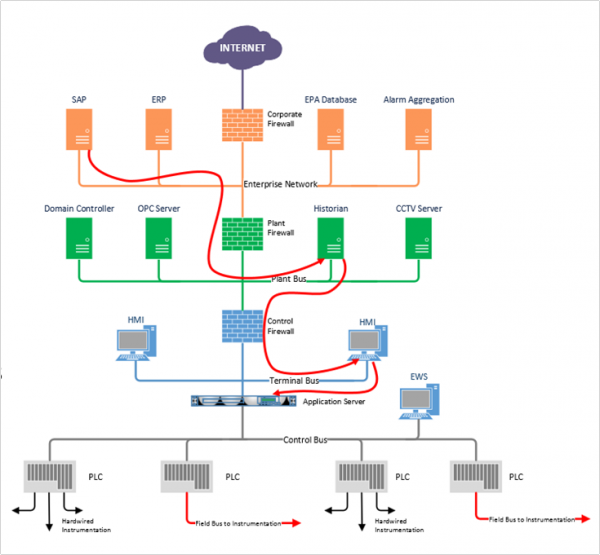

Dalej mamy propozycję przygotowania całego programu związanego z ochroną naszej sieci przemysłowej, by kontynuować już bardziej technicznymi wątkami. Szczególnie interesujące jest porównanie różnych architektur sieci pod względem bezpieczeństwa – są tutaj wymienione plusy, ale też minusy danego rozwiązania. Jest to o tyle ciekawe, że w wielu materiałach po prostu znajdziemy informację: “zrób tak”, ale z wyjaśnieniem dlaczego jest już gorzej. Tutaj mamy wszystko na tacy, łącznie z objaśnionymi diagramami:

Dalej znaleźć można szczegółowe wytyczne czy zalecenia dotyczące takich elementów jak: urządzenia przenośne, bezpieczeństwo okablowania, plany ciągłości, wykrywanie i monitoring prób naruszenia bezpieczeństwa, podejście do komunikacji bezprzewodowej, itd. To chyba najbardziej obszerna część całego dokumentu.

W skrócie, mamy świeży (2013r) i mocno skondensowany podręcznik jak podejść do tematyki bezpieczeństwa sieci przemysłowej. Idealny na początek.

NERC CIP

Rozwiązanie tego nieco enigmatycznego akronimu wygląda tak: “North American Electric Reliability Corporation” – “Critical Infrastructure Protection”. Wymagania będziemy mieli tu bardziej restrykcyjne niż we wskazanym wyżej dokumencie NIST – w końcu potencjalne problemy w przemyśle energetycznym są bardziej groźne niż np. awaria linii produkującej samochody, choć rzeczywiście przykręcenie nie tej śrubki gdzie trzeba może mieć dość nieprzyjemne konsekwencje dla kierowców ;-)

Niestety nie jest tak prosto otrzymać dokumentację NERC CIP. Na samej stronie organizacji trzeba się zarejestrować i cierpliwie czekać na akceptację takiej rejestracji (która zapewne nastąpi szybko jeśli jesteśmy przedstawicielem jednej z elektrowni amerykańskich).

Tutaj jednak z pewną pomocą przychodzi nam portal scadahacker (z dość swojskim hasłem: “Think like a hacker… …to secure industrial control systems.”), który publikuje obszerną bazę najrozmaitszych dokumentów związanych z bezpieczeństwem infrastruktury krytycznej (są tu też dostępne standardy NERC CIP – w kilku wersjach).

Tutaj jednak z pewną pomocą przychodzi nam portal scadahacker (z dość swojskim hasłem: “Think like a hacker… …to secure industrial control systems.”), który publikuje obszerną bazę najrozmaitszych dokumentów związanych z bezpieczeństwem infrastruktury krytycznej (są tu też dostępne standardy NERC CIP – w kilku wersjach).

Sama strona scadahacker zasługuje na osobną recenzję, choć wspomnę o niej tylko raz – właśnie tutaj. Osoby zainteresowane tematem i tak na pewno spędzą na scadahacker niezliczone godziny ;-) natykając się choćby na takie ciekawostki jak przemysłowy odpowiednik OWASP Top Ten – TOP 10 VULNERABILITIES OF CONTROL SYSTEMS AND THEIR ASSOCIATED MITIGATIONS.

Wracając do dokumentu NERC CIP – mamy tutaj bardziej formalne wymagania niż te wskazane w dokumencie NIST. Wymagania te dodatkowo są bardziej restrykcyjne niż ‘średnia’ obejmujące wszystkie sieci przemysłowe (np. bardziej restrykcyjne wymagania dotyczące segmentacji sieci – zaleca się tu architekturę aż 5-warstwową). Zresztą z wymaganiami NERC w USA nie ma żartów- są one obowiązującym prawem, a za każdy dzień niezgodności może być nałożona kara do $ 1 000 000.

Osoby zainteresowane tą tematyką odsyłam do dość szczegółowej prezentacji (“Overview of NERC CIP and other Security Frameworks”), która dostępna jest na stronach ISACA Houston.

Digital Bond

Przechodząc do nieco bardziej praktycznych (czy inaczej – bliższych sprzętu) aspektów, na pewno warto polecić portal digital bond. Znajdziemy tutaj takie informacje jak:

- SCADAPedia czyli baza wiedzy o systemach przemysłowych – po lekturze już wszyscy będą wiedzieć czym jest modbus, DNP3, albo EtherCAT

- Projekt SCADA Honeynet

- dane dotyczące adopcji systemów IDS w celach monitoringu sieci przemysłowych – w końcu mając w sieci całą masę dość egzotycznych protokołów nie wystarczy po prostu uruchomić zwykłego snorta.

Osoby lubiące szczegóły też się nie zawiodą – digital bond zamieszcza choćby kawałki kodu w scapy, pokazujące jak generować dowolne pakiety np. protokołu modbus.

SANS TOP 20

Pewnie część z Was zna świetny dokument publikowany przez SANS: Twenty Critical Security Controls for Effective Cyber Defense.

Z kolei autorzy bloga industrialdefender przygotowali małe opracowanie powyżych materiałów SANS w kontekście interesującego nas tutaj tematu – czyli sieci przemysłowych. Zachęcam do pobrania darmowego ebooka z ich strony (wymagana rejestracja).

Blackhat

Warto też oczywiście prześledzić zasoby konferencji Blackhat. Tutaj podam jeden przykład: “Out of Control: Demonstrating SCADA Exploitation“, gdzie autorzy obnażają dość popularną sytuację: “w papierach idealnie, w praktyce: strach się bać” ;-) pokazując krok po kroku atak na pewną infrastrukturę. Pozwoliłem sobie zapożyczyć z tej prezentacji jeden slajd pokazujący ścieżkę ataku (poniżej). Jak widać na przykład: DMZ, DMZ-tem, ale jeśli coś trzeba zrobić na szybko, otworzenie przez administratorów małej furtki na firewallu prowadzącej dalej w LAN nie stanowi problemu ;-)

Książki

W opracowaniu nie może zabraknąć informacji o kilku ciekawych książkach. Przede wszystkim polecam zaznajomić się z pozycją: “Industrial Network Security: Securing Critical Infrastructure Networks for Smart Grid, SCADA, and Other Industrial Control Systems“, która dość obszernie w ogóle wprowadza w tematykę sieci przemysłowych by przejść do bardziej szczegółowych informacji dotyczących zarówno procedur, częstych podatności czy monitoringu bezpieczeństwa. Dobra książka na start.

Przy okazji – na pewno warte odnotowania są też pozycje:

- Cybersecurity for Industrial Control Systems: SCADA, DCS, PLC, HMI, and SIS

- Robust Control System Networks – How to Achieve Reliable Control After Stuxnet

Apropos stuxneta – niejako przy okazji – polecam jeszcze świeże (listopad 2013) opracowanie: “To kill a Centrifuge (A Technical Analysis of What Stuxnet’s Creators Tried to Achieve)“.

Co dalej?

OK, przeczytałem już wszystkie książki i materiały, co dalej? Idealnie byłoby przetestować wiedzę na żywej infrastrukturze, pamiętajmy jednak że oczywiście trzeba mieć na to zgodę właściciela, a nawet z taką zgodą możemy dużo popsuć działając na żywym systemie – zatem należy zachować bardzo daleko idącą ostrożność. Co robić w takim razie? Polecam rozważyć jedno ze środowisk testowych SCADA, takich jak to (A Portable SCADA System for Security Research and Training).

W paczce dostajemy zarówno hardware jak i software, a dodatkowo całość przystosowana jest do testowania bezpieczeństwa przykładowego procesu technologicznego. Zobaczcie zresztą całość w akcji:

Zresztą to dość ciekawy temat na następne hackme sekuraka, nieprawdaż? ;-)

michal.sajdak<at>securitum.pl

Cześć fajny artykuł, odwaliłeś kawał dobrej roboty zbierając to do kupy. Czyżby to całe zainteresowanie SCADA powstało po wizycie u nas?

Czekam na hack party o tematyce SCADA :)

Sebastian: po części tak :-)

z hacking party będzie ciężko, choć kto wie he he he

ale może będzie hackme, gdzie trzeba będzie podłubać trochę w jakimś protokole scadowym.

Dzięki Michał za fajny tekścik. Oczywiście przeczytałem ale było to 1-sze czytanie :) Muszę przetrawić i zrobić to jeszcze ze 2x. Powoli od kiedy czytam Sekuraka to nawet ustawiłem na stronę startową żeby nic mi nie umknęło :)

Pozdrawiam i oby tak dalej!

Świetne zestawienie dla zainteresowanych :) Postaraliście się :)

Co do “testowania na żywej infrastrukturze”, to mam wątpliwości. W przypadku niektórych systemach mogą być liczne ofiary w ludziach…

A 20 Security Controls przydaje się również do zwykłych sieci.

steppe :)

a testowanie na żywca, dlatego sugerujemy “zachować daleko idącą ostrożność”.

Szanowny Panie,

nie wiem czy zdaje Pan sobie sprawę z potencjału i siły tego artykułu.

Czy mógłby Pan opublikować jego uaktualnioną wersję ?

To w sumie nie taka stara wersja – może ma z 6 miesięcy ;-)

W wolnej chwili pewnie tak, choć inne tematy też czekają na opisanie na sekruaku…

Dobra robota. Brawo dla autora ;)

Zachęcam do grzebania po archiwum sekuraka – linki w menu na górze – sporo jest tego typu tekstów :)

Świetny materiał duża dawka wiedzy szkoda że Polskie przemysły nie czują powagi sytuacji do istniejących zagrożeń które są a mogą zaszkodzić firmie. Pierwszy etap edukacja, świadomość, plan, wdrożenie, zarządzanie, utrzymanie, monitorowanie, reagowanie ……. Sekurak kapitalny materiał. dziękuje

Świetne zestawienie, mam tylko jedną uwagę, że jest już nowszy NIST Special Publication 800-82

Revision 2 Guide to Industrial Control Systems (ICS) Security

Supervisory Control and Data Acquisition (SCADA) Systems, Distributed Control Systems (DCS), and Other Control System Configurations such as Programmable Logic Controllers (PLC)

Keith Stouffer

Victoria Pillitteri

Suzanne Lightman

Marshall Abrams

Adam Hahn

Pozdrawiam

Fajny artykuł. Mam pytanie czy ktoś ewentualnie może polecić podobne materiały, publikacje, artykułu obrazujące kwestie poprawnie zaprojektowanej architektury sieci LAN, w niewielkie firmie. Z uwzględnieniem VLAN-ów, kontrolera domeny, osobnego segmentu sieci dla urządzeń drukujących, czy też segmentu wi-fi.