Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Baza danych chińskiego LLM DeepSeek wystawiona do sieci, a w niej historia chatów

DeepSeek – to nazwa chińskiego startupu, który podniósł i odrzucił rękawicę rzuconą między innymi przez OpenAI w zakresie użyteczności modeli LLM. W ostatnich dniach, jest odmieniana w mediach przez wszystkie przypadki. Jednak w tym wyścigu technologicznym, pośpiech nigdy nie będzie dobrym doradcą.

Firma Wiz opublikowała niepokojący wpis informujący o znalezieniu niezabezpieczonej instancji kolumnowej bazy danych opracowanej przez Yandexa – ClickHouse. To otwartoźródłowe narzędzie typu OLAP (Online Analytical Processing) stworzone do szybkiego przetwarzania dużych zbiorów danych. Interakcje z bazą danych można prowadzić przy pomocy języka SQL.

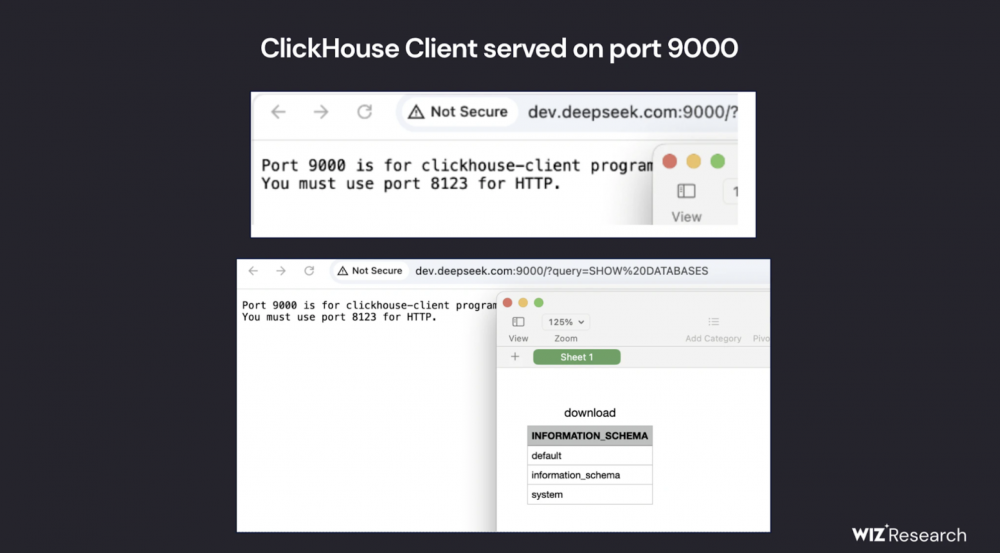

W chwili gdy DeepSeek uzyskał rozgłos za sprawą publikacji modelu R1 (który w testach wyprzedza model GPT-4o), badacze z Wiz przeskanowali widoczne z Internetu zasoby firmy. Znaleźli przeszło trzydzieści aplikacji i API. Ich uwagę zwróciły jednak nietypowe otwarte porty TCP – 8123 i 9000 dostępne na następujących hostach:

- http[:]//oauth2callback.deepseek[.]com:8123

- http[:]//dev.deepseek[.]com:8123

- http[:]//oauth2callback.deepseek[.]com:9000

- http[:]//dev.deepseek[.]com:9000

Po szybkiej analizie ustalono, że jest to publicznie dostępny interfejs ClickHouse nie posiadający żadnej (!) metody uwierzytelnienia.

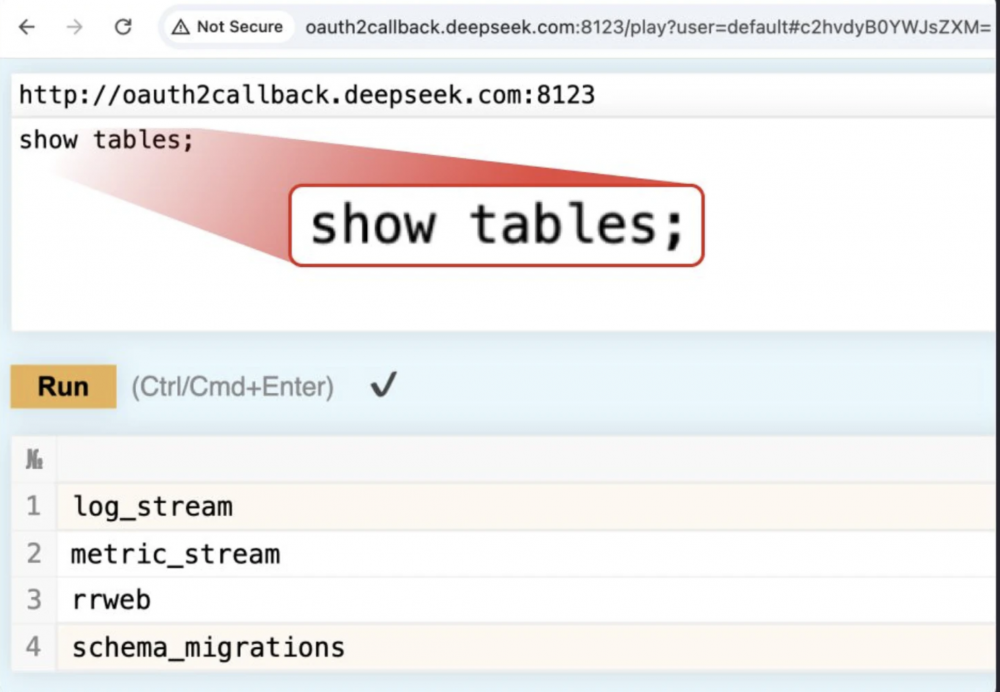

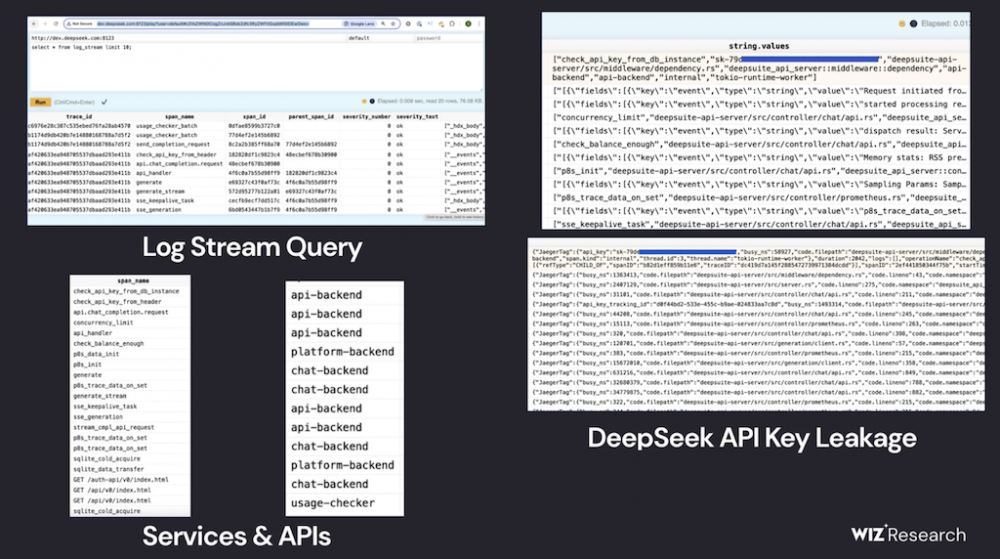

Dalszy rekonesans pozwolił na uruchomienie interfejsu umożliwiającego wykonywanie zapytań SQL.

Wśród różnych tabel znaleziono między innymi taką o nazwie log_stream, która posiadała przeszło milion pozycji. Logi w postaci nieszyfrowanej zawierały informacje takie jak historię czatu z użytkownikami, klucze API i inne parametry systemu. Potencjalny atakujący mógł wykorzystać dostęp do interfejsu bazy danych w celu nie tylko uzyskania poufnych informacji ale także dalszej eskalacji uprawnień w systemie (np. poprzez czytanie plików z serwera).

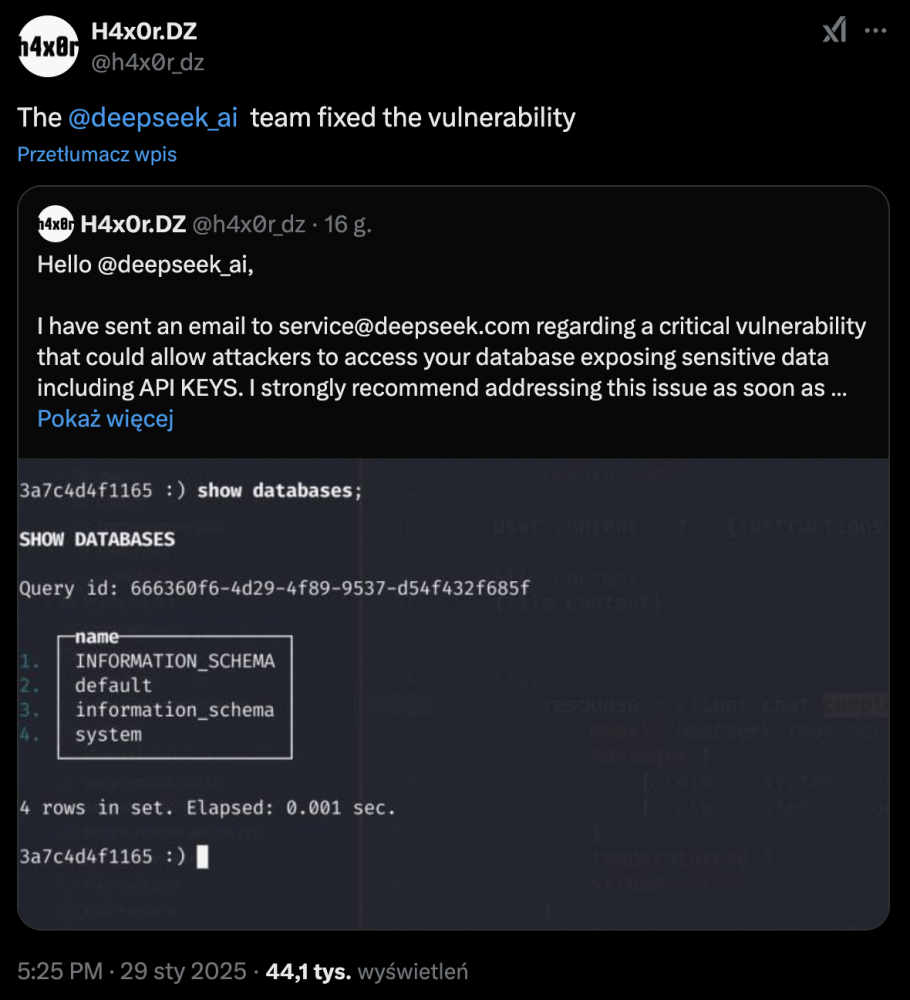

Badacze, w celu ochrony nie tylko firmy, ale przede wszystkim użytkowników natychmiast zgłosili swoje odkrycie do producenta, skutkiem czego było sprawne zablokowanie wystawionych na świat interfejsów.

AI to biznes, który nabrał olbrzymiego tempa. Pośpiech przy budowaniu środowisk i wypuszczaniu nowych usług nie jest najlepszym doradcą w kwestii bezpieczeństwa. Dlatego kluczowe jest wypracowanie odpowiednich praktyk, procesów np. za pośrednictwem modelowania CRISP-ML oraz budowanie świadomości developerów i inżynierów AI, którzy niekoniecznie muszą znać się na bezpieczeństwie (stąd np. listy OWASP Top10). Jest to też nauczka dla użytkowników i chociaż brzmi to jak truizm, to jednak powtórzymy go raz jeszcze – dane pochodzące od użytkowników, które trafiają do usług w sieci (w szczególności modeli językowych, chatbotów etc.) mogą, i najprawdopodobniej są, logowane. Dlatego należy wystrzegać się przesyłania informacji osobistych, danych firmowych, haseł, tokenów i wszelakiej maści danych wrażliwych. Należy mieć na względzie, że dostęp do nich uzyskać mogą nie tylko firmy oferujące usługi, ale także osoby postronne.

~fc && evilcat

Zaczęło być o firmie głośno, to na pewno niejeden subfinder poszedł w ruch a tam 30 poddomen do zabawy.

Może tak być. Może wystarczyło kupić dwie dodatkowe domeny robocze i nikt by się nie pokapował.

Czyli chinole przypadkiem wrzuciły coś free for all z dziurami ? To nam chcecie wmówić? 🤣 Przecież po to ta cala akcja była przecież, aby sie ludzie zachłysnęli w pośpiechu i by dowalić przy okazji rynkowi w Stanach. Kaspersky był zły,a co dopiero pluskwa od Chin.

Odejdz na chwile od komputera, przejdz sie, najlepiej na swiezym powietrzu. Pamietaj o glebokich wdechach. Nie pij kawy bo podobno pobudza, Jak juz sie wyczilujesz to przeczytaj artykul jeszcze raz ale na spokojnie.

Ale, że co, wy piszecie te prompty w jakimkolwiek AI i sądzicie, że są jakoś poufne i nikt tego nie ogląda? :D

E tam osoby postronne czy firmy, POLICJA może sie dobrac do danych, a oni mogą człowiekowi zniszczyć życie razem z sądem.