Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Autor Racoon Stealera wpadł w ręce śledczych przez swoją dziewczynę publikującą wszystko na Instagramie

Amerykański Departament Sprawiedliwości poinformował o schwytaniu Marka Sokolovskiego, 26-latka z Ukrainy, któremu postawiono zarzuty stworzenia malware Racoon Stealer, które posłużyło m.in. w wycieku danych Ubera o którym pisaliśmy niedawno oraz w aktywnej kampanii klientów banku ING. Podejrzany obecnie przebywa w areszcie w Holandii i czeka na ekstradycję do USA, gdzie czeka go proces.

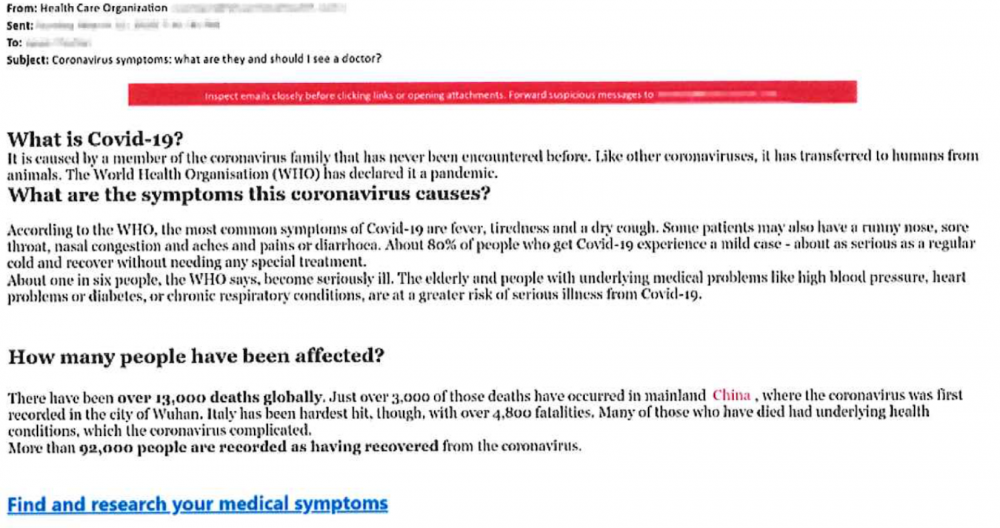

Rys. 1. Przykładowa kampania phishingowa COVID-19 z Racoon Stealerem, źródło: U.S. Department of Justice.

Między 2018, a 2022 rokiem Racoon Infostealer był bardzo popularnym malware. Sokolovsky poza byciem twórcą malware, był także jednym z kluczowych administratorów kampanii phishingowych. Sprzedawał on swoje narzędzie m.in. w Darknecie na portalu Exploit za około $200 miesięcznie przyjmując rozliczenie w kryptowalucie Bitcoin (BTC). Działających kampanii było setki: phishing e-mail z wykorzystaniem sytuacji COVID-19, typowy phishing “niezapłacona faktura”, “dopłata do przesyłki” oraz fałszywe strony internetowe.

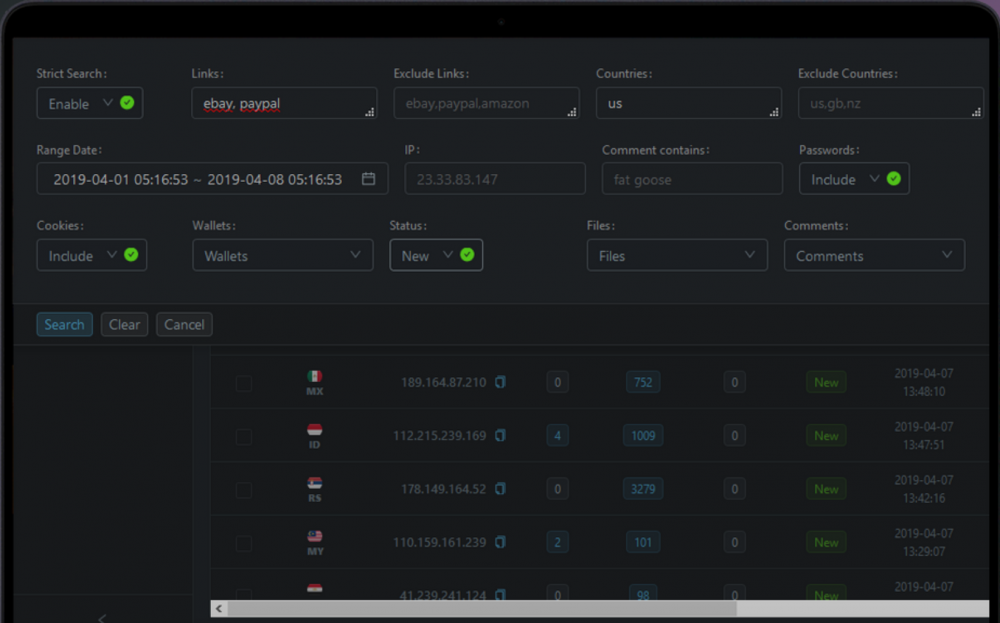

Rys. 2. Panel zarządzania Racoon Stealerem w wersji 1.

W marcu 2022 pojawiła się informacja o tymczasowym zawieszeniu złośliwych kampanii ze względu na fakt śmierci jednego z administratorów przez wojnę na Ukrainie. Jak się jednak okazało, to właśnie wtedy Sokolovsky został aresztowany w Holandii przez FBI. Wraz z pomocą służb duńskich i włoskich, FBI było w stanie także przejąć i wyłączyć serwery C2, jednak już w czerwcu pojawiła się nowa wersja malware.

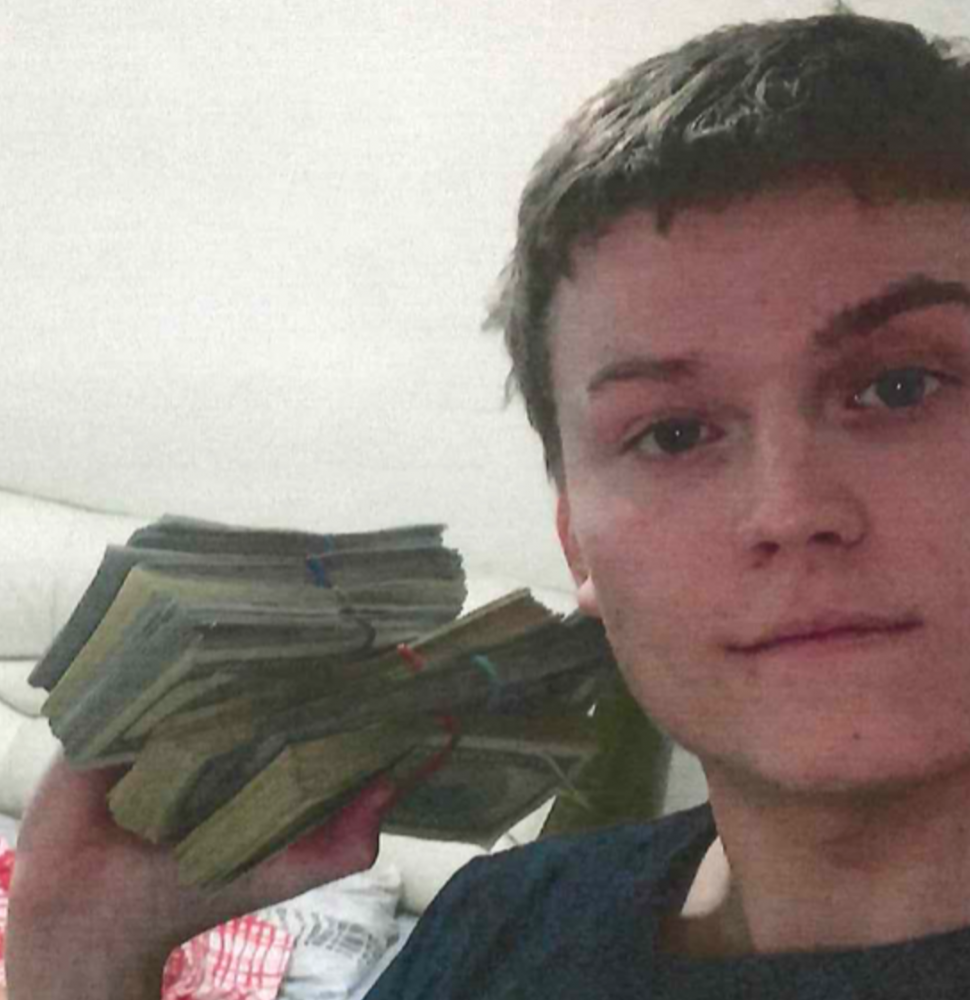

Historia zatrzymania miała swój początek jeszcze przed wybuchem wojny na Ukrainie. W akcie oskarżenia czytamy, że dwaj niezależni informatorzy, których tożsamość pozostaje anonimowa, wskazali, że deweloper narzędzia Racoon popełnił błąd i wskazał na jednym z przestępczych forum konto Gmail do rejestracji użytkownika o nicku “Photix”, które było powiązane z usługą iCloud należącą do Sokolovskiego. Śledczy uzyskali dostęp do w/w. konta odnajdując na nim mnóstwo zdjęć prywatnych jak Sokolovsky chwali się plikami banknotów.

Rys. 3. Zdjęcie Sokolovskiego z banknotami przechwycone na jego koncie iCloud, materiały DOJ USA.

Od tamtej pory jego telefon i konto iCloud były cały czas monitorowane. Z początkiem wojny Mark dostał wezwanie do obowiązkowej służby wojskowej w celu obrony ojczyzny w Charkowie, na północnym wschodzie Ukrainy. W momencie silnego oblężenia przez wojska rosyjskie miasta, uciekł on do Kijowa z dziewczyną, zostawiając rodzinę. Jak większość osób, nie zamierzał służyć, a nie był w stanie uniknąć powołania, wobec tego ukrywał się, a następnie uciekł na granicę z Polską. Na jego nieszczęście nie był świadomy, że od dawna jest monitorowany, a od przejazdu przez naszą granicę – także przez nasze służby. 18 marca monitoring straży granicznej uchwycił moment jego przejazdu wraz z narzeczoną Porsche Cayenne przez granicę z Niemcami. Na podstawie numeru rejestracyjnego samochodu służby były w stanie zweryfikować właściciela – narzeczoną.

Rys. 4. Moment przejazdu Sokolovskiego z narzeczoną przez Polską granicę z Niemcami, materiały DOJ USA.

Na ten moment do końca nie wiadomo w jaki sposób udało im się przekroczyć granicę Ukrainy z Polską, ale prawdopodobnie w grę mogła wchodzić łapówka, ze względu na fakt, że Sokolovsky posiadał ogromne “zapasy” skradzionej gotówki. Nie jest to jednak informacja potwierdzona. Potwierdzona natomiast była tożsamość narzeczonej Marka. Służby monitorowały również jej aktywność wykorzystując techniki białego wywiadu (OSINT).

Jak się okazało, była to niezwykła pomoc w ujęciu przestępcy, gdyż narzeczona konsekwentnie dokumentowała każdy krok podróży na swoim publicznym koncie na Instagramie. Ostatecznie potwierdziła ich szczęśliwe dotarcie do Placu Dam w Amsterdamie i cyk dwa dni później Sokolovsky był już w rękach służb.

Rys. 5. Szczęśliwa para celebrująca ucieczkę z Ukrainy.

Na podstawie aktu oskarżenia, wskazano, że miliony komputerów na świecie zostało zainfekowanych Racoonem, a ponad 2 miliony osób padły ofiarą kradzieży danych. Łącznie FBI zidentyfikowało ponad 50 milionów danych uwierzytelniających skradzionych za pomocą stealera na tym etapie prowadzonego postępowania. FBI stworzyło także specjalną stronę na której można sprawdzić czy nasze dane zostały wykradzione. Tego typu złośliwe oprogramowanie zasila i napędza ekosystem cyberzbójów zbierając wartościowe dane, które następnie mogą być wykorzystane do innych wektorów ataku.

Sam Sokolovsky jest oskarżony o przestępstwa komputerowe, finansowe oraz pranie brudnych pieniędzy jak i kradzież tożsamości. Grozi mu do 20 lat więzienia. Stara się on odwołać od decyzji Sądu Okręgowego w Amsterdamie w sprawie ekstradycji do Stanów Zjednoczonych.

Źródło:

Sorry, ale ten artykuł to sieczka jest.

Niech ktoś inny niż autor to przeczyta i zrobi poprawki :)

Mógłbyś doprecyzować?

może nie sam artykuł ale tytuł, bo skoro i tak miał “monitorowany telefon” to niezbyt wina zdjęć dziewczyny na insta

Jednak monitorowany telefon nie oznacza namierzenia lokalizacyjnego w prosty sposób. Podejrzewam, że przestępca jednak miał lokalizację wyłączoną. Zwłaszcza, że telefon na granicy umilkł. Niemniej dzięki za doprecyzowanie o co chodzi z “sieczką”.

No to nie przez laskę trafił w ręce służb tylko przez własną pomyłkę i użycie złego maila :P

Przez dziewczynę to tylko lokalizacyjnie namierzyli.

To “tylko” – jak twierdzisz – namierzanie loklizacyjne Bin Ladena zajęło prawie dekadę.

No nie porównujmy szukania kogoś w Europie z szukaniem kogoś po pustyni.

Tutaj można wpaść przy byle głupiej okazji przekroczenia prędkości.

Wpadł przez maila.

No więc właśnie :-)

Zgodze sie z popdrzednikami – tytul click-baitowy. Wpadl znacznie wczesniej.

Bartku, nie wpadł wcześniej bo jakby nie podanie lokalizacji przez narzeczoną to trwałoby to znacznie, znacznie dłużej. Tak jak kolega napisał nieco wyżej, namierzanie pewnego terrorysty lokalizacyjnie trwało długo.

Mieli mase informacji ale trzymajac sie najprosciej jak sie da. Mieli jego blachy – wiec namierzenie lokalizacji po samochodzie to dla sluzb – bulka z maslem.