Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

AuKill. Ransomware coraz częściej używa podatnych sterowników w Windows aby wyłączyć zaawansowane mechanizmy ochronne (np. EDR)

Technika przejęcia systemu z wykorzystaniem podatnych sterowników dostarczonych przez atakującego nie jest nowa (patrz np. akcję opisywaną przez nas tutaj), ale wg badaczy z Sophosa, jest wykorzystywana coraz chętniej.

O co chodzi atakującym w całym tym zamieszaniu? Ano o to, aby skutecznie wyłączyć systemy antywirusowe / EDR czy inne “przeszkadzajki” utrudniające przejęcie danego serwera / PCta / czy całej sieci.

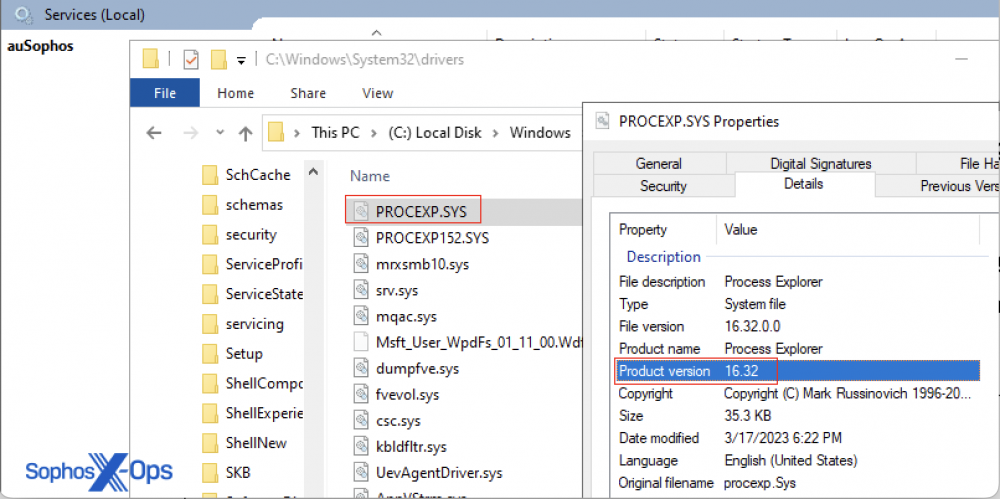

Na początek więc atakujący uzyskują uprawnienia admina, ale dalej nie mogą dograć szkodliwego oprogramowania (bo np. blokuje ich EDR), przynoszą więc ze sobą całkiem poprawny, legalny i np. podpisany przez Microsoft sterownik. Na przykład taki pochodzący z wersji 16.32 narzędzia process Explorer:

Co daje sterownik? Działa on z uprawnieniami jądra systemu (czyli wyższymi niż “zwykły” admin) co umożliwia np. na zabijanie dowolnych procesów czy usuwanie dowolnych innych sterowników (np. dostarczanych przez systemy EDR).

Całość wykorzystania tej techniki została zautomatyzowana w postaci przygotowania narzędzia AuKill. Sam z kolei AuKill był niedawno dostrzeżony w użyciu, przy okazji infekcji ransomware Lockbit czy Medusa Locker.

~Michał Sajdak

Jak się bronić? Tak jak opisano w poprzednim artykule – driver block rules? Czy da się prościej?

Prościej jest bronić uprawnień administracyjnych, bez tego nic nie zrobi AuKill.

Popieram poprzedniego pytającego – jak przed czymś takim się bronić?

Czy EDR nie powinien zadziałać już na etapie próby podnoszenia sobie uprawnień ?

Trochę rekomendacji jest tutaj (Sekcja: Detection guidance): https://news.sophos.com/en-us/2023/04/19/aukill-edr-killer-malware-abuses-process-explorer-driver/ ale to też na zasadzie zmniejszenia ryzyka. Na pewno warto wiedzieć że do startu całej akcji wymagane są uprawnienia admina na Windows (więc warto ogarnąć tematy które utrudnią eskalację uprawnień właśnie do admina)