Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Atak na łańcuch dostaw – na celowniku pakiet Pythona i serwery Discord

Badacze z firmy Socket opisali analizę złośliwego pakietu PyPI, który na celownik wziął programistów i twórców botów wykorzystujących Pythona do integracji z Discord. Pakiet o nazwie pycord-self imitował istniejący prawdziwy pakiet discord.py-self. Złośliwy odpowiednik pojawił się w czerwcu 2024 i został od tego czasu pobrany blisko 900 razy.

TLDR:

- złośliwy pakiet PyPi imitował discord.py-self

- blisko 900 pobrań od czerwca 2024

- złośliwe funkcjonalności to kradzież tokenów Discord oraz tworzenie reverse shella

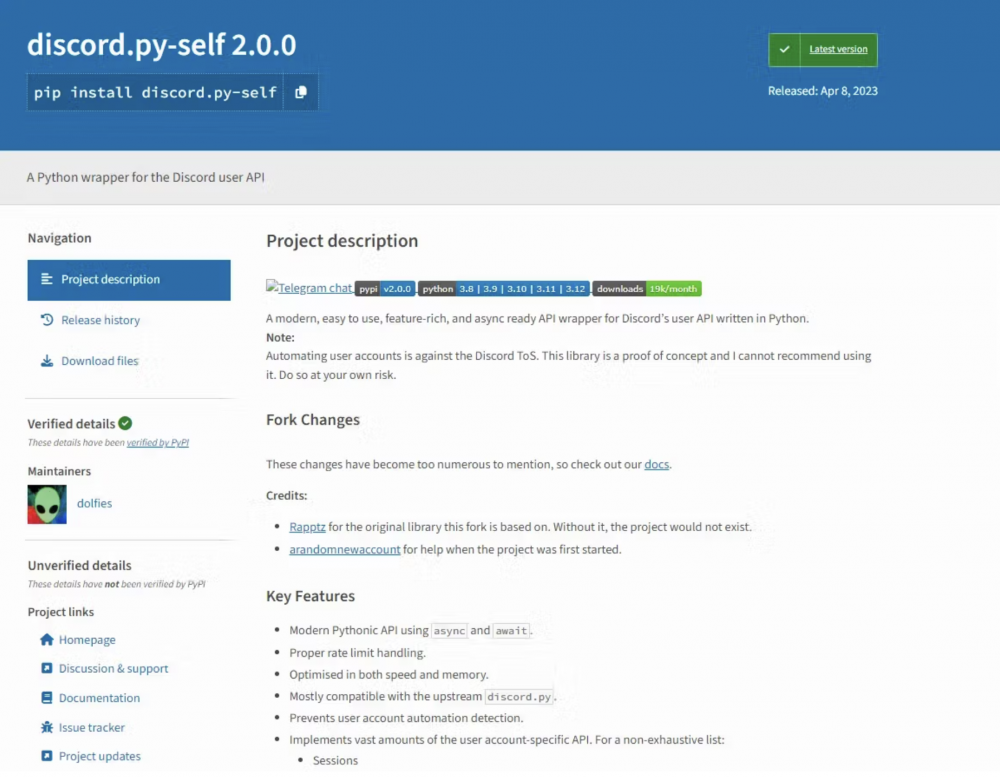

Autorzy złośliwego pakietu zadbali o duże podobieństwo. Prawdziwy pakiet prezentuje się następująco w serwisie pypi.org:

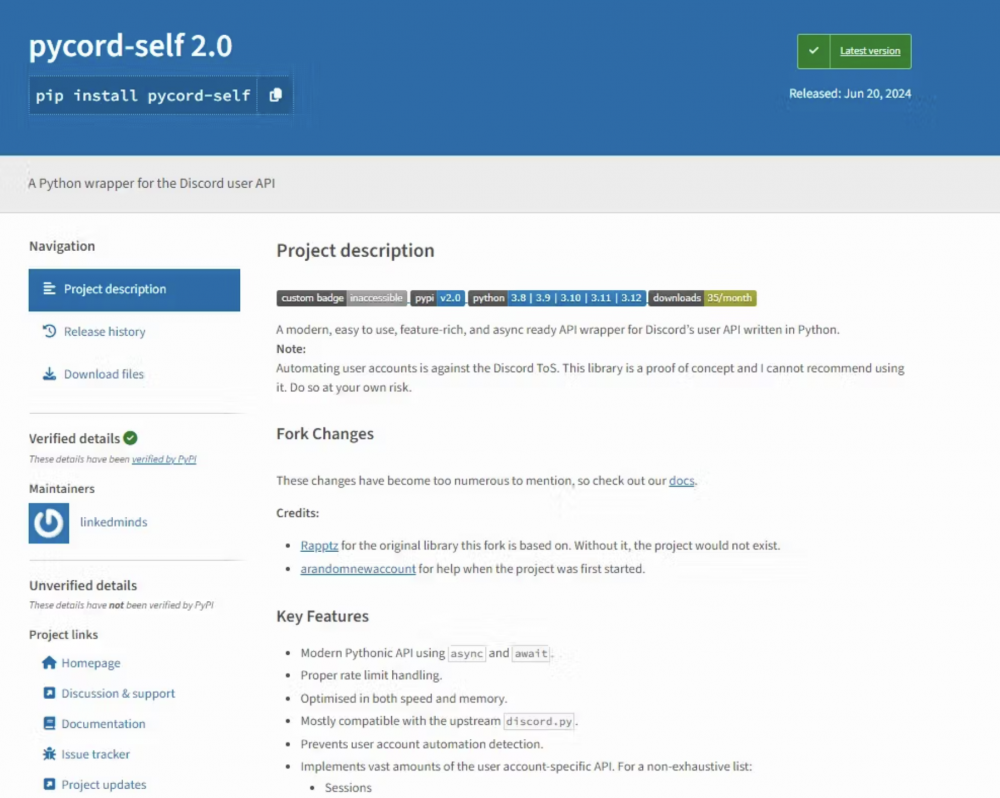

Natomiast złośliwy odpowiednik wyglądał tam następująco:

Jak można zauważyć różnią się jedynie awatarem maintainera (osoby odpowiedzialnej za utrzymanie) oraz liczbą pobrań, więc nawet po wejściu na stronę pakietu niełatwo było się zorientować, że mamy do czynienia ze złośliwą imitacją.

Podstawiony pakiet miał dwa zadania. Po pierwsze, wysyłał tokeny uwierzytelniające komunikatora Discord, które pozwalają na dostęp do konta ofiary na serwer kontrolowany przez autorów złośliwego pakietu.

Drugą funkcjonalnością było uruchomienie połączenia reverse shell pozwalającego na dostęp do komputera ofiary z uprawnieniami użytkownika, który uruchomił skrypt. W przypadku systemu Linux wykorzystywana była powłoka Bash, natomiast w przypadku Windows uruchamiane było cmd.

Jeśli jesteście programistami Pythona, warto zweryfikować, czy korzystaliście z prawdziwego, bezpiecznego pakietu.

Dla osób zajmujących się bezpieczeństwem IT w firmach przydatne mogą być dostarczone identyfikatory IoC powiązane z infekcją, podane przez badaczy:

IP służące za serwer C2: 45.159.223.177Domena, na którą wysyłano skradzione tokeny: radium.lolZalecamy zachowanie wyjątkowej czujności, weryfikację połączeń sieciowych oraz połączeń Discord.

~Paweł Różański

do poprawienia słowo “utrzymanie” (osoby odpowiedzialnej za utrymanie)

…i “bezpieczeństwem IP” chyba też, choć potem Autor podaje adres ip więc może to celowe sformułowanie ;-)

Chyba do poprawienia słowo w zdaniu “Dla osób zajmujących się bezpieczeństwem IP w firmach”

IP -> IT do weryfikacji :P