Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Benchmark infrastruktury, dynamiczna zmiana sposobu szyfrowania danych, zaawansowane techniki maskowania – szczegóły nt. ransomware Kraken

Badacze z Cisco Talos (zespołu Threat Intelligence należącego do firmy Cisco), zaobserwowali na początku sierpnia 2025 r. nową aktywność rosyjskojęzycznej grupy ransomware – Kraken. Jej członkowie wywodzą się z grupy Hello Kitty, o której było głośno w 2021 r. za sprawą ataku na CD Projekt, o czym pisaliśmy tutaj. Obecnie, cyberprzestępcy korzystając z doświadczeń zdobytych w poprzednich kampaniach przeprowadzają ataki na skalę globalną, koncentrując się na organizacjach międzynarodowych i infrastrukturze krytycznej. Przyświeca im jeden cel – maksymalny zysk w możliwie jak najkrótszym czasie…

TLDR:

- Zespół Threat Intelligence z Cisco (Cisco Talos) zaraportował o nowej aktywności rosyjskojęzycznej grupy ransomware Kraken.

- Celem ataku są systemy Windows, Linux oraz VMware ESXi.

- Grupa w ciągu ostatnich miesięcy przeprowadziła szereg ataków na organizacje w USA, Kanadzie, Wielkiej Brytanii oraz w Europie.

- Cyberprzestępcy wykorzystują zaawansowane oprogramowanie ransomware – Kraken, które potrafi dynamicznie dostosować sposób szyfrowania plików do zdolności obliczeniowej infrastruktury.

- Po zaszyfrowaniu danych grożą ich opublikowaniem, jeżeli organizacja nie zapłaci okupu. Wysokość okupu może sięgać nawet $1 mln.

Co wiemy o grupie Kraken?

Kraken nie jest nową grupą cyberprzestępczą, tak jak było wcześniej wspomniane. Jej członkowie wywodzą się ze znanych grup, które na skutek działania organów ścigania lub wewnętrznych rozłamów zostały rozbite. Grupa jest znana z ataków typu big-game hunting – wybieranie za cel dużych i wartościowych organizacji oraz double-extortion – szyfrowanie danych z groźbą ich ujawnienia w przypadku niezapłacenia okupu.

Biorąc pod uwagę aspekty techniczne, grupa korzysta z wielu narzędzi, dostosowanych do systemów operacyjnych Windows oraz Linux, a także środowisk wirtualnych – VMware ESXi. Interesujący jest również fakt wykonania benchmarku przed rozpoczęciem procesu szyfrowania, aby dostosować mechanizmy ataku do wydajności infrastruktury. Od wyników testu zależy, czy pliki będą szyfrowane w całości, czy tylko zmodyfikowane zostaną początkowe bajty.

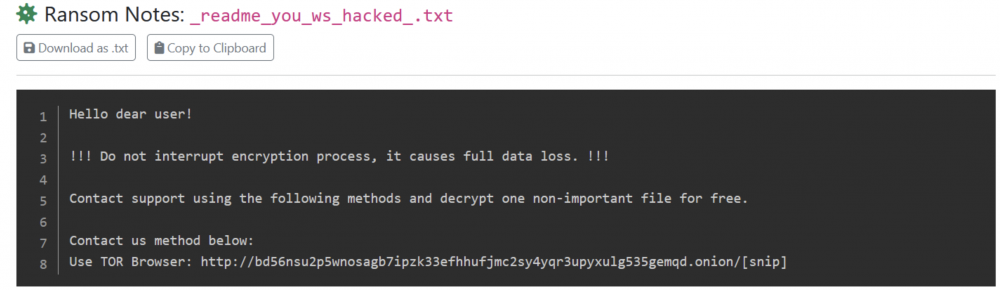

Po zakończeniu działania, malware zostawia stosowną notatkę.

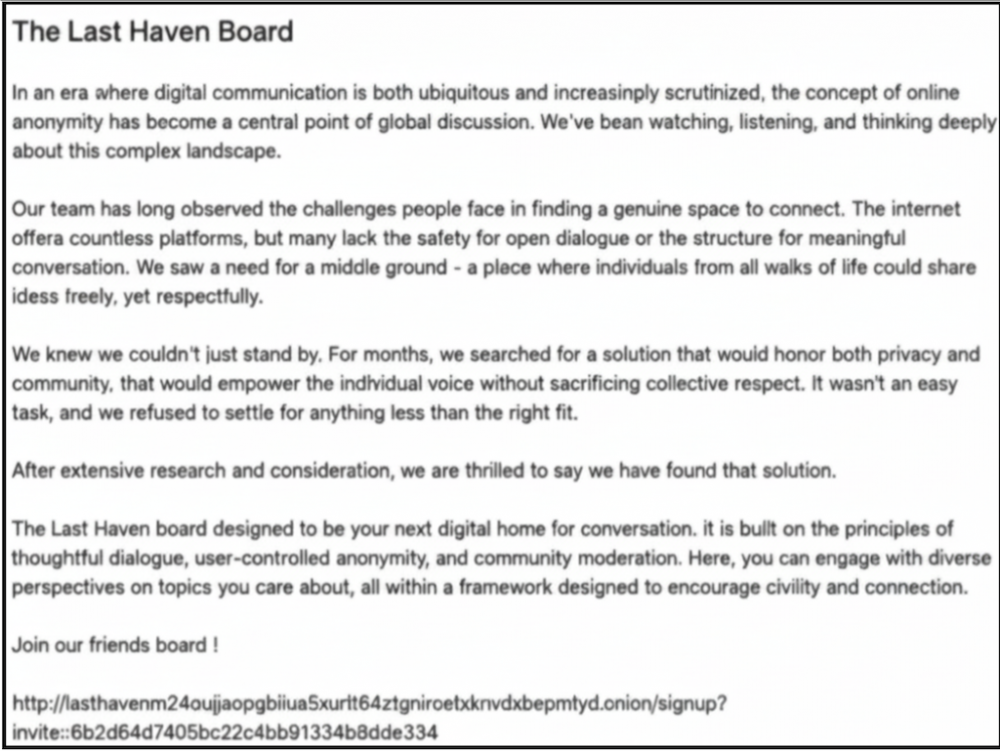

Komunikacja z przedstawicielami grupy następuje za pośrednictwem dedykowanych witryn wyłudzających okup (ransomware leak site) oraz prywatnych kanałów komunikacji, takich jak szyfrowane wiadomości e-mail, czy też prywatne komunikatory udostępniane po przeprowadzeniu ataku, Ponadto, atakujący kontaktują się ze środowiskiem cyberprzestępczym za pośrednictwem forum “The Last Haven Board”, które służy jako bezpieczny kanał wymiany informacji i współpracy między członkami grupy.

Szczegóły ataku

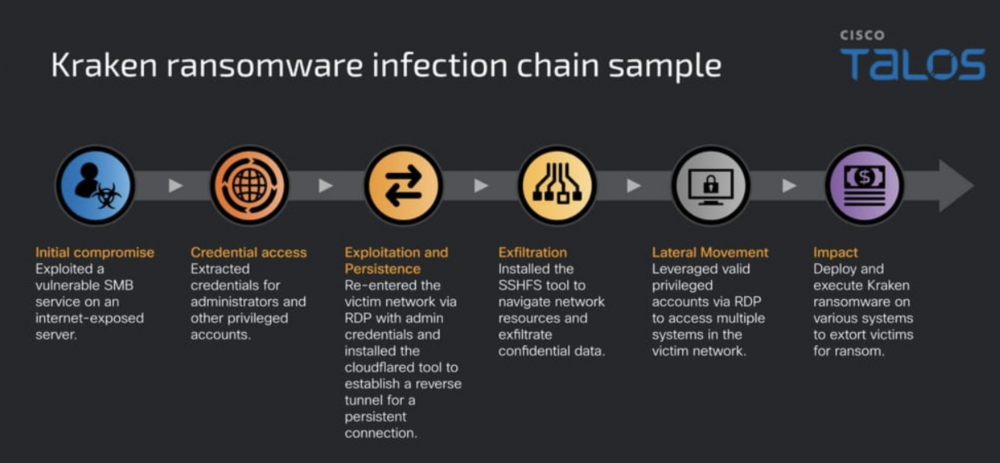

Schemat ataku został przedstawiony na poniższej grafice.

Atak rozpoczyna się od wykorzystania podatności w usłudze SMB na publicznie dostępnych serwerach. Następnie, po uzyskaniu dostępu, atakujący starają się przejąć dane uwierzytelniające administratorów lub innych uprzywilejowanych kont. Korzystając z pulpitu zdalnego (protokół RDP), atakujący otrzymują dostęp do infrastruktury celu. W kolejnych etapach instalują szereg narzędzi pozwalających na:

- nawiązanie stałego połączenia zwrotnego z serwerem Command & Control (C2), najczęściej za pomocą Cloudflared i tunelu reverse proxy,

- przeprowadzenie enumeracji zasobów z użyciem oprogramowania SSHFS.

Ostatnim krokiem jest wdrożenie i uruchomienie ransomware Kraken.

Ransomware Kraken

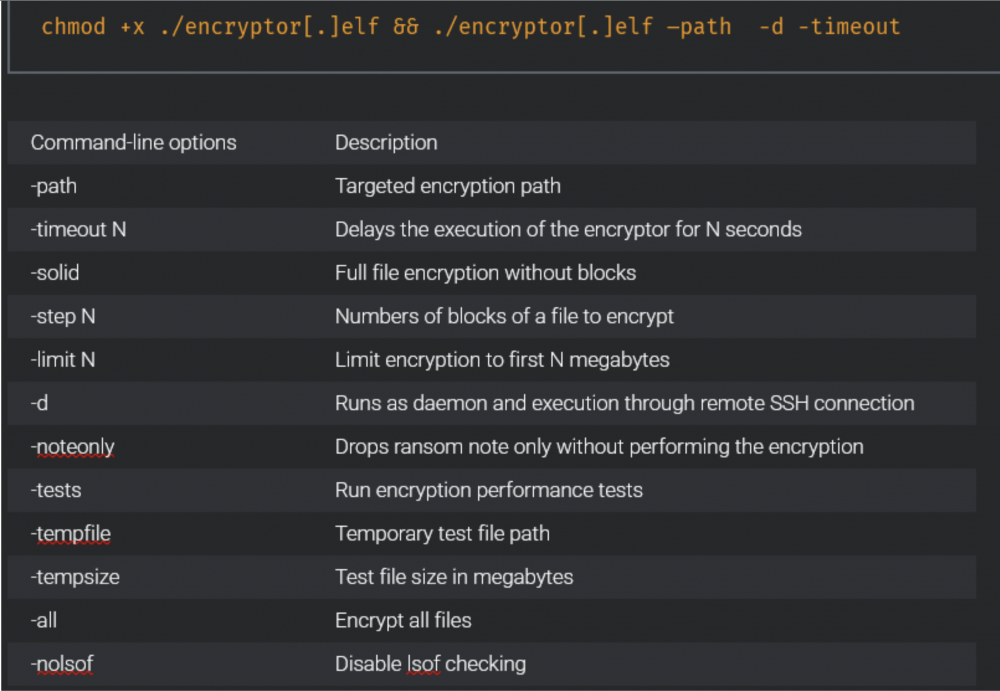

Kraken należy do rodziny ransomware, charakteryzującej się dużymi możliwościami personalizacyjnymi. Posiada rozwiązania, dostosowane do systemów operacyjnych Windows, Linux oraz VMware ESXi. Ponadto, atakujący mogą skorzystać z szerokiego wyboru opcji, umożliwiających dobór takiego zestawu reguł, aby dopasować atak do konkretnego środowiska. W zależności od wersji oprogramowania opcje mogą się nieznacznie różnić. Poniżej przedstawiono przykładowe komendy sterujące dla środowiska Linux.

Jedną z opcji jest częściowe szyfrowanie plików (-limit N), które jest często spotykane w przypadkach maszyn o ograniczonej mocy obliczeniowej lub kiedy atakującym zależy na “szybkim” działaniu. Szyfrowanie jest ograniczone do pierwszych N megabajtów plików.

Ponadto, w celu doboru optymalnego rozwiązania Kraken przeprowadza testowe szyfrowanie na losowo wygenerowanych danych, mierząc czas działania operacji. Po zakończeniu testu plik jest usuwany, a w zależności od uzyskanych wyników rozpoczyna się właściwe działanie, czyli szyfrowanie danych. Wynikiem przeprowadzonych operacji są pliki z rozszerzeniem .zpsc.

Malware korzysta z dwóch algorytmów szyfrujących: ChaCha20 oraz RSA-4096. Pierwszy z nich, jest szybkim algorytmem strumieniowym, służącym do szyfrowania danych. Klucz szyfrujący/deszyfrujący jest stały dla każdego pliku, natomiast zmienia się wektor inicjalizujący IV. W ten sposób szyfrogramy różnią się, nawet w przypadku przetwarzania tych samych danych.

Drugi algorytm – RSA-4096 (liczba 4096 określa długość klucza w bitach) został wykorzystany do zaszyfrowania klucza sesyjnego algorytmu ChaCha20. Algorytm asymetryczny został wybrany nie bez powodu. Jedynie osoba posiadająca klucz prywatny jest w stanie odszyfrować dane, zabezpieczone za pomocą klucza publicznego. Odtworzenia klucza prywatnego na podstawie klucza publicznego uważa się na chwilę obecną za praktycznie nierealne do wykonania w rozsądnym czasie.

Dane klucza sesyjnego, zabezpieczonego publicznym kluczem RSA oraz wektor IV zostają umieszczone wewnątrz pliku .zpsc. Najczęściej są dodawane na koniec pliku, za zaszyfrowanymi danymi.

Ransomware Kraken posiada zaimplementowany szereg mechanizmów utrudniających analizę. Jego kod źródłowy został zaciemniony (control flow obfuscation) poprzez dodanie nadmiarowych instrukcji: pętli, warunków logicznych, rozgałęzień przy zachowaniu głównej logiki działania. Dodatkowo, malware wykrywa środowiska sandboxowe, posiada mechanizmy sztucznie opóźniające wykonanie poszczególnych funkcji (np. wielokrotne wywoływanie polecenia sleep) oraz ukrywa komunikaty związane z błędami. Program działa jako daemon w tle, a co za tym idzie ignoruje zakończenie procesów potomnych i rozłączenie terminala, co pozwala kontynuować działania nawet po wylogowywaniu. Ponadto automatycznie wykrywa i usuwa kopie zapasowe (shadow copies).

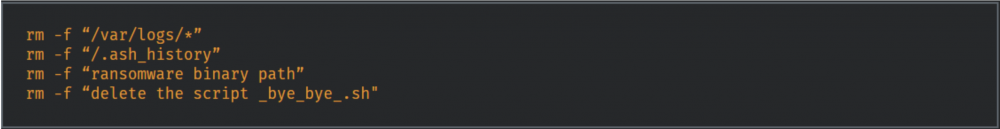

Po zakończeniu działania ransomware tworzy skrypt bye_bye.sh odpowiadający za usuwanie wszelkich śladów swojej aktywności. Czyści logi, historię poleceń, pliki wykonywalne, a finalnie również sam skrypt.

Czy da się przed nim obronić?

Obrona przed malware typu ransomware wymaga wdrożenia wielowarstwowych mechanizmów bezpieczeństwa oraz regularnego monitorowania nietypowych aktywności. Kluczowe jest podjęcie natychmiastowych działań, zaraz po wykryciu obecności złośliwego kodu.

Tak jak w przypadku wielu innych kampanii, szczególnie istotne jest zapobieganie infekcjom, co po części można osiągnąć poprzez wdrażanie poprawek bezpieczeństwa oraz aktualizowanie oprogramowania. Warto również zwrócić uwagę na politykę haseł oraz czy mechanizmy uwierzytelnienia wieloskładnikowego zostały odpowiednio wdrożone. Ponadto, należy tworzyć regularne kopie zapasowe poza zasięgiem potencjalnego malware, najlepiej jedna kopia przechowywana offline.

Metody stosowane przez atakujących ewoluują z kampanii na kampanię, dlatego bardzo istotne jest regularne szkolenie pracowników oraz zespołów IT w zakresie rozpoznawania najnowszych zagrożeń oraz reagowania na incydenty.

Źródło: blog.talosintelligence.com

~_secmike