Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Podatność w WinRAR dla Windows wykorzystywana w atakach

Badacze z firmy ESET informują, że podatność oznaczona symbolem CVE-2025-8088 jest aktywnie wykorzystywana przez powiązaną z Rosją grupę RomCom. Opisywana podatność została załatana w wersji WinRAR 7.13 i dotyczy wyłącznie systemów Windows.

TLDR:

- badacze z ESET informują o aktywnym wykorzystaniu niedawno załatanej podatności w WinRAR

- podatność CVE-2025-8088 typu path traversal dotyczy tylko platformy Windows

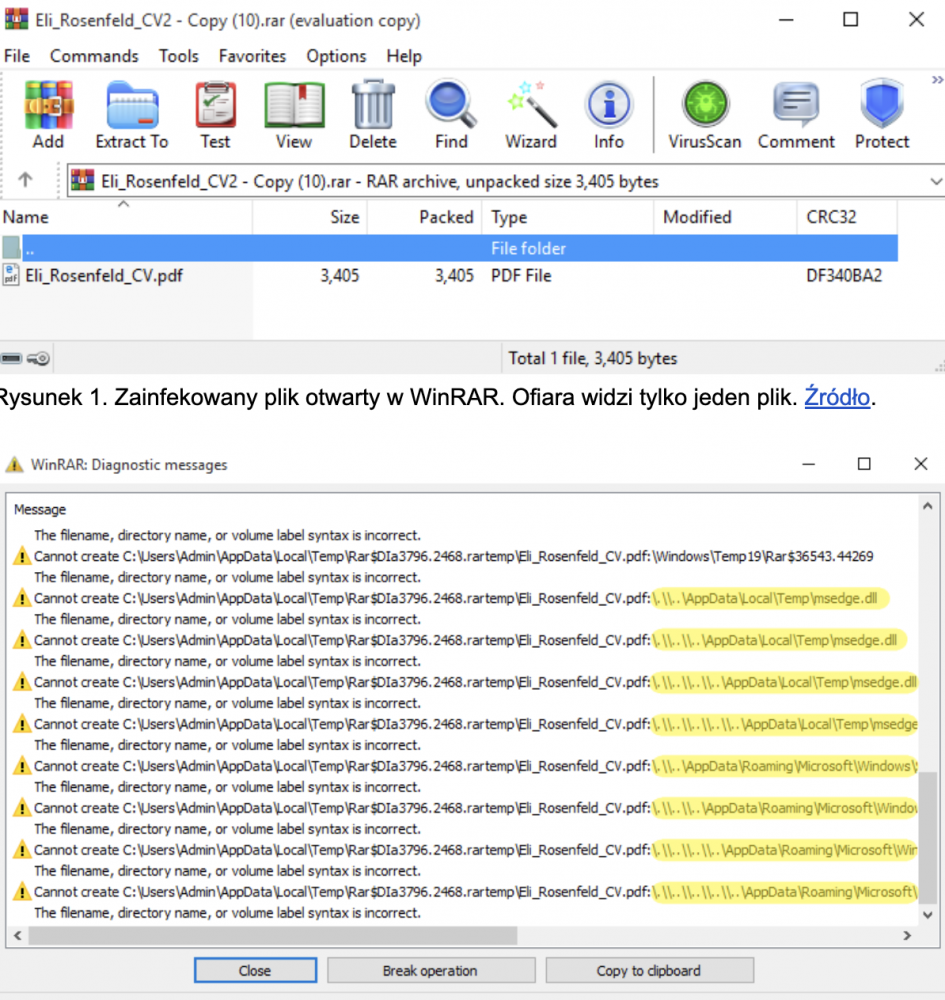

Podatność wykorzystuje ADS systemu NTFS (ang. Alternate Data Streams, de facto Tomek Turba wskazywał ten problem na poprzednim Mega Sekurak Hacking Party) do ataku typu Path Traversal i w efekcie do tworzenia plików w typowych katalogach, z których dochodzi do automatycznego uruchamiania programów. W przypadku pomyślnego umieszczenia plików, ich zawartość zostanie wykonana podczas kolejnego uruchomienia systemu Windows.

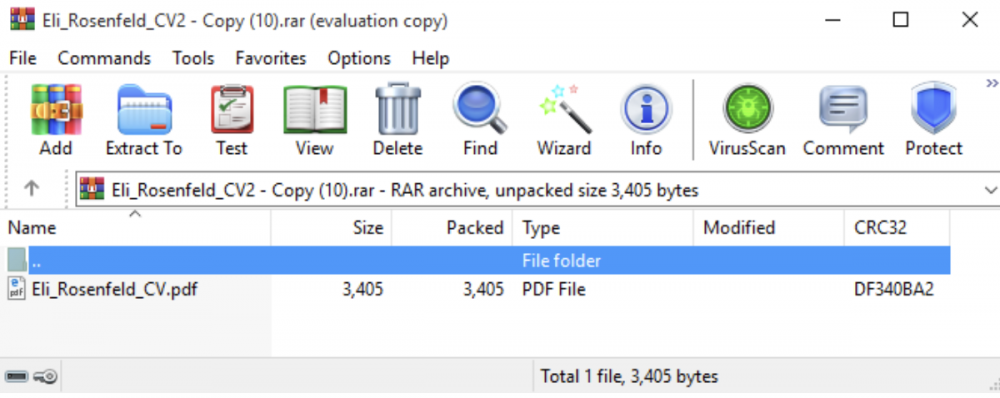

Ofiara po otwarciu archiwum widzi, że zawiera ono wyłącznie jeden plik (Rysunek 1) Tymczasem atakujący próbują rozpakowywać właściwy payload.

Dodatkowo, prawdopodobnie w celu zmniejszenia czytelności logów, archiwum zawiera nieistotne, nieistniejące pliki, które pojawiają się w logu WinRAR. Jednak informacja o próbach utworzenia pliku z właściwym payloadem znajduje się dopiero na końcu logów (Rysunek 2).

Jeśli korzystacie z WinRAR, zaktualizujcie go jak najszybciej do aktualnej wersji. Można się spodziewać, że podatność będzie mocno wykorzystywana w kampaniach, podobnie jak miało to miejsce dwa lata temu przy okazji podobnej podatności, którą opisywaliśmy na łamach sekurak.pl.

~Paweł Różański

Czy jest to płatna aktualizacja? Ktoś wie?

Darmowa ktualizacja do wersji WinRAR 7.13 eliminuje podatność. Do pobrania na oficjalnej polskiej stronie Winrar.

Może wystarczy włączyć w opcja folderów pokazywanie ukrytych plików i wtedy automatycznie też będą widoczne w WinRarze.

Serio w XXI w. ktoś używa WinRAR’a? Może jeszcze z licencją? ;)

Prawie nikt, za to prawie wszyscy uzywaja biblioteki unrar.dll lub unrar64.dll.

Ktora tez jest podatna w wersji nizszej niz 7.13.

Co jest z nim nie tak? Działa perfekcyjnie (na pewno szybciej niż rozpakowywacz z Windowsa) i ma ładniejsze (czytelniejsze) ikonki niż 7-Zip.

Tak, kupiłem z 15 lat temu licencję na WinRARa i TotalCommandera i do tej pory oba programy używam :-)

Warto dodać, że na polskiej stronie WinRAR jest już dostępna aktualizacja łatająca tę lukę bezpieczeństwa.