Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Mikołajki z sekurakiem! od 2 do 8 grudnia!

15 maja 2025 roku odbyła się druga edycja konferencji Sekurak Cyberstarter (całodniowe wydarzenie online), która przyciągnęła tysiące pasjonatów ITsec i zdobyła fenomenalną ocenę 9,6/10!

Konferencja skierowana była do osób z IT chcących wejść w świat cyberbezpieczeństwa, profesjonalistów ITsec zamierzających zwiększyć swoje umiejętności oraz osób nietechnicznych zainteresowanych ochroną przed cyberzagrożeniami.

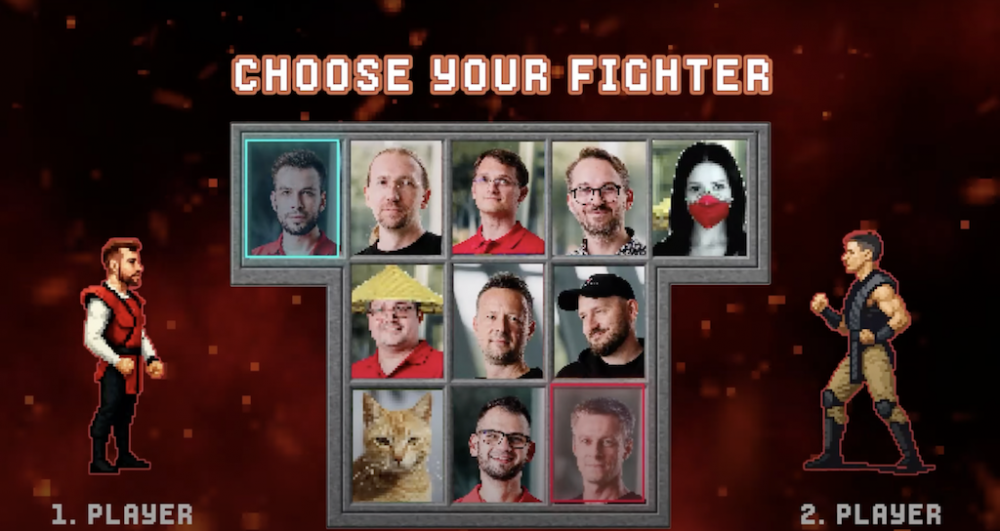

Sześć ścieżek, 45 prelekcji, pokazy hackowania na żywo, a do tego MEGA pojedynek człowieka z AI – to wszystko złożyło się na dzień pełen merytoryki, praktyki i „sekurakowej” atmosfery bez zadęcia.

Jak to się zaczęło?

Sekurak Cyberstarter narodził się z potrzeby stworzenia przestrzeni dla osób początkujących w dziedzinie cyberbezpieczeństwa oraz wszystkich tych, którzy chcą lepiej zrozumieć cyfrowe zagrożenia. Po sukcesie pierwszej edycji w grudniu 2024 roku (4750 uczestników i ocena 9,6/10) postanowiliśmy pójść za ciosem. Przygotowaliśmy jeszcze bogatszą agendę, nowe ścieżki i niespodzianki, które – jak pokazały komentarze uczestników – „wgniotły w fotele”. Konferencja rozpoczęła się punktualnie o godzinie 8:50, a nasi prelegenci od pierwszych minut rozgrzali publiczność dawką praktycznej wiedzy.

Dużo ścieżek dla każdego

Również w tym roku program wydarzenia był bardzo zróżnicowany; obejmował 45 prezentacji podzielonych na ścieżki tematyczne takie jak:

a także dwie zupełnie nowe ścieżki:

Tematyka, ponownie jak w przypadku edycji z 2024 roku, była bardzo bogata; każdy mógł znaleźć coś dla siebie. Po każdej prezentacji uczestnicy mogli zadawać prelegentom pytania. Sesje Q&A obfitowały w ciekawe pytania i niezwykle przydatne odpowiedzi, a uczestnicy mogli porozmawiać z naszymi prelegentami również na Discordzie (który zgromadził już prawie 7 tysięcy osób!).

Zaczęliśmy o godzinie 8:50, a skończyliśmy po godzinie 19:00! Działo się dużo i ciekawie, o czym przekonacie się z lektury dalszej części tekstu 🙂

Na tej ścieżce uczestnicy mogli lepiej poznać fascynujący, a zarazem niepokojący świat cyfrowych zagrożeń, odkrywając, jak łatwo można stracić kontrolę nad danymi i systemami, a także jak skutecznie się przed tym bronić. Kamil Jarosiński przeprowadził widowiskowe pokazy ataków DoS na GraphQL, udzielając przy tym praktycznych porad dotyczących obrony przed nimi. Dominik ‘Disconnect3d’ Czarnota zaciekawił uczestników przykładami błędów bezpieczeństwa zaczerpniętymi z życia i zawodów CTF, ilustrując różnorodne przypadki insecurity w praktyce. Paweł Maziarz zdradził tajniki red teamingu i APT, prezentując narzędzia i triki z KillChaina – od rekonesansu po tworzenie payloadów – prosto z arsenału profesjonalnego hackera. Kamil Szczurowski zaprosił do świata analizy malware’ów, omawiając najciekawsze przypadki i techniki złośliwych kodów. Gynvael Coldwind pokazał, jak nieświadomie „wyciekamy” dane, ujawniając pułapki, w które łatwo wpaść, korzystając na co dzień z technologii. Marek Rzepecki wprowadził uczestników w świat masowego przejmowania Windowsów, demonstrując, jak za pomocą automatycznego zatruwania LAN-u i Active Directory można przejąć setki maszyn. Krystian Działowy udowodnił, że nawet niepozorna drukarka może stać się furtką do przejęcia całej domeny, pokazując w praktyce eksploity protokołów i skutki małych błędów konfiguracyjnych. Paweł Różański ujawnił sekrety bug huntingu na ogromną skalę, tropiąc błędy konfiguracji na ponad 5 milionach domen.

Ścieżka Admina cieszyła się największą popularnością! Na tej ścieżce uczestnicy zgłębili praktyczne aspekty zarządzania infrastrukturą oraz zabezpieczania systemów i danych w dynamicznym świecie technologii. Piotr Wojciechowski omówił techniki separacji ruchu w sieciach LAN/WAN, przedstawiając praktyczne zastosowania VLAN-ów, SD-WAN, MPLS i VPN, które pozwalają administratorom efektywnie segmentować ruch sieciowy. Krzysztof Smaga z pasją opowiedział o roli administratorów IT jako „superbohaterów” wspierających programistów, wskazując, jak zacząć karierę admina, gdzie szukać wiedzy i jak się rozwijać. Michał Franczak pokazał, jak za pomocą OCS Inventory automatycznie zarządzać inwentarzem sprzętu i oprogramowania w firmie; omówił też zalety i ograniczenia tego narzędzia. Robert Przybylski wyjaśnił koncepcję Zero Trust w ekosystemie Microsoftu, wskazując, od czego zacząć i gdzie szukać rzetelnych informacji o tym podejściu. Jarosław Kamiński przeprowadził warsztat o szybkim i skutecznym rekonesansie infrastruktury sieciowej, dzieląc się metodami na sprawne mapowanie sieci. Grzegorz Tworek pokazał, jak wyciągać dowody przestępstw z Microsoft Cloud, prezentując techniczne triki umożliwiające skuteczne zbieranie danych w środowisku chmurowym. Ireneusz Tarnowski wprowadził w tajniki analizy pamięci systemowej, demonstrując na praktycznych przykładach, jak zabezpieczać i analizować pamięć systemu oraz wydobywać z niej cenne informacje.

Ścieżka skończyła się oficjalnie po godz. 17:00, ale mieliśmy jeszcze bonus dla wytrwałych, czyli dwie dodatkowe prezentacje. Roland Kulanek wyjaśnił, czym OT różni się od IT, jakie ryzyka niesie, a także przedstawił przykłady ataków na przemysłowe systemy. Marcin Wasiucionek opowiedział natomiast o bezpieczeństwie Kubernetesa.

Sztuczna inteligencja wyskakuje z każdego zakątka, staje się zarówno sprzymierzeńcem, jak i potencjalnym zagrożeniem w dziedzinie ITsec. Ta ścieżka cieszyła się wielkim zainteresowaniem. Działo się naprawdę dużo! Krzysztof Wosiński zbadał, jak narzędzia AI rewolucjonizują OSINT, prezentując ich możliwości, ale też ostrzegając przed związanymi z tym zagrożeniami. Paweł Litwiński wyjaśnił, jak poruszać się w gąszczu przepisów dotyczących AI i danych osobowych, omawiając, kiedy można trenować modele na danych, jakie prawa przysługują użytkownikom i jak uniknąć wpadek na miarę pewnego dostawcy z USA. Następnie niezmordowany Tomasz Turba pokazał, jak połączyć Wazuh, nmap i OpenAI w potężne trio – SIEM, skaner i AI, które nie tylko wykrywa zagrożenia, ale także opisuje je i podpowiada, jak im przeciwdziałać. Kolejna prezentacja to prawdziwa PETARDA! Robert Kruczek, Wiktor Sędkowski i Tomek Turba odbyli emocjonujący, 40-minutowy pojedynek „Hacker vs AI”, sprawdzając (z komentarzem Tomka Turby), czy sztuczna inteligencja może przechytrzyć pentestera.

Jan Kaczmarczyk zgłębił ataki na systemy AI na różnych etapach ich cyklu życia, dzieląc się praktycznymi sposobami zabezpieczania przed nimi. To była pełna inspiracji podróż przez świat, w którym AI zmienia reguły gry w cyberbezpieczeństwie, oferując zarówno nowe możliwości, jak i wyzwania.

Michał Wnękowicz ujawnił mroczną stronę AI, pokazując, jak cyberprzestępcy wykorzystują ją do automatyzacji ataków i wyjaśniając, dlaczego malicious prompt engineer staje się współczesnym odpowiednikiem script kiddie. Foxtrot Charlie zaprezentował, jak bezpiecznie automatyzować procesy w ITsec za pomocą AI, nie narażając się na utratę kontroli czy przypadkowe przekazanie wrażliwych danych w niepowołane ręce.

Na tej ścieżce cyberbezpieczeństwa i rozwoju oprogramowania uczestnicy zgłębili kluczowe aspekty budowania bezpiecznych systemów od podstaw, łącząc teorię z praktycznymi przykładami. Maciej Pokorniecki otworzył dyskusję o Security-By-Design, analizując, czy to prawdziwy hit, czy może przereklamowany kit, i przedstawił praktyczne wymagania bezpieczeństwa dla deweloperów. Robert Kruczek przypomniał o starych, ale wciąż aktualnych podatnościach, które znane były już w czasach Windows XP, a nadal pojawiają się we współczesnych systemach. Podkreślił przy tym potrzebę unikania i powielania błędów. Paweł Banaś pokazał, jak w praktyce wykorzystać scraping AI z ChatGPT, ułatwiając sobie codzienne zadania. Gynvael Coldwind rzucił światło na projektowanie języków programowania, wyjaśniając na podstawie konkretnych przykładów, co sprawia, że są one „lepsze” lub „gorsze”. Maciej Pokorniecki wrócił z warsztatem o tym, jak skutecznie przekonywać zarząd do inwestowania w bezpieczeństwo, ucząc, jak przygotować zwięzły i przekonujący „Elevator Speech”. To była intensywna dawka wiedzy, która połączyła techniczne know-how z praktycznymi strategiami na rzecz tworzenia bezpieczniejszego oprogramowania. Przemysław Czubiński pokazał, jak nie dać się zaskoczyć, omawiając walidację modelu w .NET i jej znaczenie dla bezpieczeństwa aplikacji. Na zakończenie ścieżki Rafał Meisel poprowadził uczestników przez drogę od zera do DevSecOps, prezentując narzędzia wspierające każdy etap – od pisania kodu po reagowanie na incydenty – w celu zapewnienia pełnej ochrony w praktyce.

W edycji Cyberstarter 2025 pojawiła się nowa ścieżka: Live Incident Response and Hacking. Prelegenci na żywo pokazywali, jak reagować na incydenty bezpieczeństwa i jak wygląda praca etycznego hackera. Tomasz Turba zaprezentował Sniffnet, mini-SIEM dla każdego, demonstrując na żywo, jak monitorować małą infrastrukturę i wychwytywać anomalie. Krystian Działowy przeprowadził 20-minutową demonstrację na żywo, analizując ataki na honeypot w czasie rzeczywistym za pomocą narzędzia T-Pot, ukazując dynamikę cyberataków. Adrian Sroka pokazał, jak zbudować system alarmowy z użyciem Canary Tokens, umożliwiający szybkie wykrywanie nieautoryzowanego dostępu do wrażliwych danych. Aleksander Wojdyła w dwóch sesjach zgłębił tematykę zagrożeń: najpierw pokazał, jak wykrywać aktywność zdalnego trojana (RAT) bez antywirusa, analizując nietypową aktywność sieciową, procesy i ślady uruchomienia, a następnie przeprowadził analizę incydentu po podłączeniu złośliwego urządzenia USB, identyfikując jego ślady w systemie. Wiktor Sędkowski wprowadził w podstawy analizy zrzutów pamięci RAM po ataku ransomware, pokazując, jak za pomocą Volatility identyfikować ślady złośliwego oprogramowania. Ireneusz Tarnowski zaprezentował Velociraptora jako narzędzie do szybkiego triage’u incydentów, demonstrując akwizycję i analizę danych w sytuacjach kryzysowych. Robert Kruczek, na przykładzie gry multiplayer, wyjaśnił, dlaczego walidacja danych po stronie serwera jest kluczowa, pokazując, jak jej brak może prowadzić do eksploitacji. Roland Kulanek zakończył ścieżkę widowiskowym hackowaniem PLC i systemów automatyki przemysłowej OT/ICS na żywo, demonstrując skutki błędów w architekturze kluczowych usług. To była pełna praktycznych pokazów i konkretnych wskazówek podróż przez świat analizy i przeciwdziałania cyberzagrożeniom.

Jednym z głównych założeń Sekurak Cyberstarter było pokazanie, jak wygląda praca w cyberbezpieczeństwie. Ścieżka Cyberpraca przyciągnęła osoby zainteresowane karierą w ITsec – od studentów po osoby myślące o przebranżowieniu się. Na tej ścieżce uczestnicy poznali różnorodne aspekty pracy w dziedzinie bezpieczeństwa IT, łącząc praktyczne doświadczenia z inspirującymi przykładami z dużych organizacji. Jarosław Kamiński i Marcin Piosek z Securitum rozpoczęli od kulis pracy pentestera, dzieląc się wnioskami z tysięcy przeprowadzonych pentestów podczas interaktywnej sesji Q&A. Grzegorz Siewruk z Orange pokazał, jak DevSecOps działa w środowisku chmurowym, prezentując przykłady narzędzi wspierających procesy bezpieczeństwa i ich praktyczne zastosowania. Adrianna Kralka z firmy Motorola omówiła temat „tęczowego zagrożenia”, czyli hashy – ich podstawy, zastosowania oraz kluczowe aspekty bezpieczeństwa, wskazując, jak radzić sobie z potencjalnymi zagrożeniami. Adam Kupka z firmy Heineken przedstawił, jak wygląda cyberbezpieczeństwo w „najlepiej połączonym browarze na świecie”, łącząc teorię, praktykę, ludzkie podejście i elementy AI w opowieści o ochronie globalnej infrastruktury. Mateusz Grzelak z Allegro zamknął ścieżkę, uchylając rąbka tajemnicy na temat codziennych zadań i wyzwań w dziedzinie cyberbezpieczeństwa, dzieląc się ciekawym przypadkiem z pracy w jednej z największych platform e-commerce.

To była inspirująca podróż przez praktyczne podejście do bezpieczeństwa IT, pełna realnych przykładów i wskazówek od ekspertów z wiodących firm.

Co słychać na Discordzie i w social mediach?

Konferencja żyła nie tylko na ekranach, ale też w mediach społecznościowych. Posty na portalu X, w tym kolaż ze zrzutów ekranowych wszystkich 45 prelekcji, uzyskały setki pozytywnych reakcji. Uczestnicy chwalili organizację, merytorykę i luźną atmosferę: „Byłem, oglądałem, pytałem – wracam za rok!” – brzmiał jeden z komentarzy. Discord pękał w szwach od dyskusji, a prelegenci odpowiadali na pytania jeszcze długo po zakończeniu wydarzenia.

Jak nas oceniliście?

Sekurak Cyberstarter okazał się niezwykle wartościowym wydarzeniem dla uczestników. Dzięki różnorodności tematów, zaangażowaniu ekspertów oraz praktycznemu podejściu do kwestii bezpieczeństwa IT konferencja ta zyskała uznanie w Waszych oczach jako jedno z najważniejszych wydarzeń w branży. Poziom merytoryczny oceniliście na 9,6/10, a organizację na 9,5/10, za co jeszcze raz serdecznie dziękujemy.

Na koniec gorąco dziękujemy wszystkim uczestnikom za uczestnictwo, zaangażowanie, ciekawe pytania i uwagi. Prelegentom – za ich olbrzymią wiedzę oraz chęć dzielenia się nią z uczestnikami, naszym niezrównanym Community VIP-om (Bartosz, emstelm, iptom, Michał, Natalia K, NIEcyberMICHAŚ696, Paweł, Rez) – za pomoc w organizacji i moderacji wydarzenia, a także Robertowi Kruczkowi, Michałowi Wnękowiczowi, Michałowi Sajdakowi, Tomaszowi Turbie, Krzysztofowi Zamsowi, Kamilowi Jarosińskiemu, Markowi Rzepeckiemu, Łukaszowi Łopuszańskiemu i Barbarze Janik za organizację konferencji oraz sprawne prowadzenie ścieżek 🙂

Kilka ciekawostek i jeszcze raz liczby

W ankiecie po samej konferencji zapytaliśmy Was między innymi o najmocniejszy punkt wydarzenia. W Waszych odpowiedziach najczęściej wskazywaliście następujące opcje:

Co dalej?

Sekurak Cyberstarter 2025 to nie koniec naszej aktywności – już planujemy kolejne edycje! Jeszcze w tym roku widzimy się ponownie w Krakowie (na żywo) na Mega Sekurak Hacking Party!

20 października 2025 roku, w Centrum Kongresowym ICE w Krakowie, zaprosimy, jak zawsze, TOPOWYCH prelegentów, którzy zaprezentują swoje PREMIEROWE wystąpienia, a wszystko „po sekurakowemu”, w LUŹNEJ atmosferze. Nie zabraknie niespodzianek i okazji do luźnych rozmów z ekipą sekuraka, ale też z autorami naszych książek – kto wie, może nawet tych, które będą miały swoją premierę podczas wydarzenia…🙂

Nie regulujcie odbiorników i czekajcie na dalsze aktualizacje, a najlepiej od razu kupcie bilet, by nie zabrakło dla Was miejsca: https://sklep.securitum.pl/konferencja-mshp-pazdziernik/krakow

Dziękujemy, że byliście z nami! Do zobaczenia na kolejnych eventach!