Mega Sekurak Hacking Party w Krakowie! 26-27.10.2026 r.

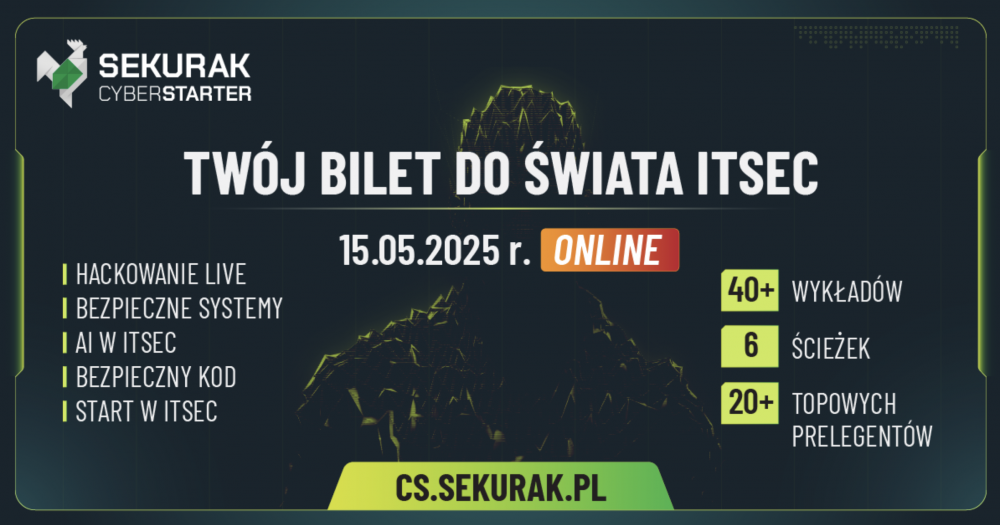

Sekurak Cyberstarter 2025 – Pełna agenda, 6 ścieżek, 40+ prelekcji i inne atrakcje! Zobacz co przygotowaliśmy!

15 maja? Zanotujcie sobie tę datę w kalendarzu! Tego dnia zapraszamy na Sekurak Cyberstarter 2025 (cały dzień, online), czyli konferencję, która powinna stać się punktem obowiązkowym dla każdej osoby interesującej się tematyką ITsec! Pierwsza edycja konferencji (6 grudnia 2024 r.) rozbiła bank – ponad 4750 uczestników live, ocena 9,6/10 i masa praktycznej wiedzy od topowych ekspertów. Teraz wracamy z jeszcze lepszym kontentem, wykładami, które wgniotą Was w fotele, i masą cyberatrakcji! Przygotujcie się na świeżą dawkę wiedzy, pokazy hackowania na żywo i niespodzianki, które sprawią, że nie oderwiecie się od ekranu. Poniżej znajdziecie pełną agendę i wszystkie niezbędne informacje.

Możecie dołączyć do wydarzenia z 45-procentową zniżką (bilet dla jednej osoby to tylko 168 zł brutto zamiast 306 zł!). Nie trzeba wpisywać kodu; wystarczy kliknąć w link, rabat naliczy się sam. Zniżka obowiązuje w odniesieniu do biletów dla jednej osoby.

Combo dla głodnych wiedzy

Polecamy również bilet COMBO – obejmuje on dodatkowo udział w Mega Sekurak Hacking Party (20 października 2025 r., Kraków)! Dwa eventy w doskonałej cenie (Sekurak Cyberstarter + Mega Sekurak Hacking Party). Nie zwlekajcie z kupnem biletów – miejsca lecą jak eksploity na podatnym serwerze 😉

Kilka słów wstępu od Tomka Turby

Dlaczego warto?

Konferencja to szansa, by ogarnąć cyberbezpieczeństwo od podstaw, podkręcić swoje umiejętności lub dowiedzieć się co się dzieje na rynku pracy. Nasza ekipa ciężko pracowała przez ostatnie miesiące, przygotowując dla Was super kontent, wykłady, które przykują Was do foteli, i inne atrakcje, o których dowiecie się podczas samej konferencji!

Co zyskacie:

- Praktykę na maksa: Ponad 40 wykładów podzielonych na sześć ścieżek pełnych „mięsa”, przygotowanych przez topowych specjalistów ITsec w Polsce.

- Elastyczność: nie możecie być 15 maja? Żaden problem, dostaniecie nagrania – wiele z nich dostępnych nawet przez 12 miesięcy!

- Networking: Poznacie ludzi z branży i będziecie mieć sposobność pogadania z prelegentami na Discordzie.

- Certyfikaty: w językach polskim i angielskim – dodatkowy boost dla Waszych CV.

Dla kogo

Do udziału w wydarzeniu zapraszamy administratorów systemów/sieci, programistów, testerów, przedstawicieli zespołów odpowiedzialnych za bezpieczeństwo IT w firmach, wszystkich pasjonatów bezpieczeństwa IT oraz tych, którzy myślą o zmianie branży na ITsec lub chcą się w tej branży ciągle rozwijać, śledząc aktualne trendy.

Agenda

Konferencję podzieliliśmy na sześć ścieżek (każdy znajdzie coś dla siebie!):

- Ścieżka Hackera – jak łamać systemy i wygrywać w cyberświecie.

- Ścieżka Admina – jak zabezpieczać systemy i utrzymać kontrolę w cyberprzestrzeni.

- Ścieżka AI – jak sztuczna inteligencja zmienia grę w ITsec.

- Ścieżka Programisty – jak pisać kod odporny na cyberataki.

- Ścieżka Cyberpraca – jak zacząć pracę w ITsec i zarabiać konkretne pieniądze.

- Ścieżka Live Incident Response and Hacking – jak aktywnie reagować na incydenty cyberbezpieczeństwa.

- Gynvael Coldwind – Jak sami „wyciekamy” dane: Nasze dane na tacy – jak je tracimy, nie wiedząc o tym.

- Marek Rzepecki – Masowe przejmowanie Windowsów: Automatyczne zatruwanie LAN-u i Active Directory – setki maszyn w garści.

- Paweł Maziarz – Red Teaming i APT: Narzędzia i triki z KillChaina – rekonesans, payloady i więcej od pro hackera.

- Krystian Działowy – Od drukarki do domeny: Małe błędy, wielkie zagrożenia – atak na drukarkę i eksploit protokołów w praktyce.

- Paweł Różański – Bug hunting na 5+ mln domen: Masowe tropienie błędów konfiguracji – skala robi wrażenie.

- Kamil Szczurowski – Analiza malware’ów: Ciekawostki i techniki złośliwego kodu – przegląd ciekawych przypadków malware’ów oraz ich technik.

- Kamil Jarosiński – Zatrzymam Twój GraphQL: Ataki DoS na GraphQL – pokazy na żywo plus porady, jak się bronić.

- Paweł Banaś – Scraping AI w praktyce: Jak ułatwić sobie życie z ChatGPT.

- Grzegorz Tworek – Zbieranie dowodów w Microsoft Cloud: Jak wyciągać z chmury dowody przestępstw – techniczne triki w pigułce.

- Ireneusz Tarnowski – Co w pamięci piszczy?: Warsztat analityka – zabezpieczanie i analiza pamięci systemu plus przykłady cennych danych.

- Robert Przybylski – Zero Trust z Microsoftem: Od czego zacząć i gdzie szukać info o Zero Trust – prosto i na temat.

- Piotr Wojciechowski – Separacja ruchu w LAN/WAN: Techniki segmentacji (VLAN-y, SD-WAN, MPLS, VPN) – jak admini odcinają ruch w sieci.

- Michał Franczak – Inwentarz z OCS Inventory: Prosty sposób na automatyczne ogarnięcie sprzętu i softu w firmie – plusy i minusy narzędzia.

- Jarosław Kamiński – Szybki i skuteczny rekonesans infrastruktury sieciowej.

- Krzysztof Smaga – Po co w IT są admini, czyli o superbohaterach każdego programisty: Od zera do bohatera. Jak zostać adminem, gdzie szukać wiedzy, jak się rozwijać.

BONUS dla wytrwałych:

- Roland Kulanek – Bezpieczeństwo OT/ICS i IIoT: Czym OT różni się od IT, jakie ryzyka niesie i przykłady ataków na przemysłowe systemy.

- Marcin Wasiucionek – Bezpieczeństwo Kubernetesa: Kluczowe narzędzia dla admina do zabezpieczania K8s – must-know w praktyce.

- Robert Kruczek, Wiktor Sędkowski, Tomek Turba – Hacker vs AI: 40-minutowy pojedynek – czy AI pokona pentestera? Z komentarzem Tomka Turby.

- Tomasz Turba – Wazuh + nmap + OpenAI: SIEM, skaner i AI w jednym – wykrywa, opisuje i radzi, co robić z zagrożeniem.

- Paweł Litwiński – AI i dane osobowe: Kiedy trenować modele na danych, jakie masz prawa i jak nie wtopić, jak pewien dostawca z USA.

- Foxtrot Charlie – Bezpieczna automatyzacja: Jak używać AI w ITsec, nie tracąc… stopy i nie wysłać 0-daya do Chin.

- Michał Wnękowicz – AI dla cyberprzestępców: Jak AI robi brudną robotę i dlaczego malicious prompt engineer to nowy script kiddie.

- Krzysztof Wosiński – Więcej AI, OSINT wytrzyma?: Przegląd przykładowych narzędzi AI, usprawniających różne obszary OSINT-u, a także zagrożeń związanych z ich wykorzystaniem.

- Jan Kaczmarczyk – Ataki na systemy AI na różnych etapach cyklu życia systemu. Jak się przed tym zabezpieczyć.

- Maciej Pokorniecki – Security-By-Design: Hit czy kit? Praktyczne wymagania bezpieczeństwa dla deweloperów.

- Rafał Meisel – Od zera do DevSecOps: Narzędzia na każdy etap – od kodowania po reagowanie na incydenty – full ochrona w praktyce.

- Gynvael Coldwind – Język programowania: Źle zaprojektowany, czyli jaki? Szybki rzut oka na to, co czyni języki programowania „lepszymi” i „gorszymi”, na przykładach.

- Przemysław Czubiński – Nie daj się zaskoczyć: Walidacja modelu w .NET.

- Robert Kruczek – Stare, ale jare: Podatności są z nami, odkąd pamiętamy, ale czy pamiętamy o tym, by ich nie powielać? Przykłady starych podatności (czasy Windows XP), które pojawiają się również dzisiaj.

- Dominik ‘Disconnect3d’ Czarnota – Ciekawe przykłady insecurity z życia i CTF-ów: Różne przypadki błędów bezpieczeństwa – na przykładach.

- Maciej Pokorniecki – Jak przekonywać zarządzających do bezpieczeństwa? Czyli: ćwicz, ćwicz Elevator Speech.

- Tomasz Turba – Prezentacja Sniffnet, czyli mini SIEM dla każdego: Monitorowanie małej infrastruktury, prezentowane na żywo.

- Wiktor Sędkowski – Analiza pamięci RAM po ataku ransomware: Podstawy analizy zrzutów pamięci RAM za pomocą Volatility, pokaz, jak identyfikować ślady ataku ransomware.

- Krystian Działowy – Analiza ataków na honeypot w czasie rzeczywistym z wykorzystaniem T-Pot: 20-minutowa demonstracja na żywo, jak monitorować i analizować ataki cybernetyczne na honeypot za pomocą narzędzia T-Pot.

- Adrian Sroka – Zbuduj swój system alarmowy – praktyczne wykrywanie wycieków danych: Jak wykorzystać Canary Tokens do szybkiego wykrywania nieautoryzowanego dostępu do wrażliwych danych.

- Ireneusz Tarnowski – Rapid Response Tool – czyli jak użyć Velociraptora w triage’u incydentów: Użycie Velociraptora do szybkiej akwizycji i analizy danych w triage’u incydentów.

- Aleksander Wojdyła – Szczur w systemie: Wykrywanie aktywności RAT-a bez antywirusa. Prezentacja działania zdalnego trojana oraz metod identyfikacji jego obecności w systemie na podstawie nietypowej aktywności sieciowej, anomalii w procesach i śladów uruchomienia.

- Aleksander Wojdyła – Gniazdo zagrożeń: Analiza incydentu po złośliwym USB.

- Demonstracja identyfikacji śladów po podłączeniu potencjalnie niebezpiecznego urządzenia USB.

- Robert Kruczek – Dlaczego warto sprawdzać dane po stronie serwera: Pokaz na przykładzie gry multiplayer, jak brak walidacji danych po stronie serwera może doprowadzić do eksploitacji.

- Roland Kulanek – Hackowanie PLC i systemu automatyki przemysłowej OT/ICS na żywo: Atak na system OT/ICS: Skutki błędnej architektury w kluczowych usługach.

W ramach ścieżki porozmawiamy o pracy w ITsec, o tym, jak rozpocząć przygodę z cyberbezpieczeństwem oraz jak wygląda praca pentestera od kulis (merytoryczna i konkretna pogadanka z ekipą Securitum).

*UWAGA! Pełna lista ścieżek i finalna agenda będą dostępne trzy dni przed wydarzeniem. Zastrzegamy sobie prawo do ich zmiany.

Konferencyjny dream team

Na Sekurak Cyberstarter nie ma przypadkowych ludzi – prelegenci to elita polskiego ITsec, jak: Michał Sajdak, Gynvael Coldwind, Grzegorz Tworek, Tomek Turba czy Marek Rzepecki, czyli ludzie z wieloletnim, praktycznym doświadczeniem w hackowaniu (legalnym!), pentestach i zabezpieczaniu systemów dla największych firm. To oni na co dzień łamią zabezpieczenia, tropią podatności i uczą innych, jak wygrywać z cyberprzestępcami – a teraz podzielą się tą wiedzą z Wami!

Gotowi na cyberprzygodę?

Chcecie być na bieżąco, myślicie o zmianie pracy czy zamierzacie utrwalić sobie to, co już wiecie? 15 maja nie może Was zabraknąć na Sekurak Cyberstarter. Gwarantujemy, że nie będziecie się nudzić, a nasze pokazy wciągną Was, niczym dobry serial! Zdobędziecie praktyczne umiejętności od najlepszych w branży, zobaczycie hackowanie na żywo i dowiecie się, jak być o krok przed cyberprzestępcami – a wszystko to w luźnej, przyjaznej (bez elitarnego zadęcia) „sekurakowej” atmosferze! Za jedyne 168 zł dostajecie cały dzień pełen wiedzy, inspiracji i dobrej zabawy.

Pozdrawiamy i do zobaczenia

Ekipa sekurak.pl