Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Hackerzy zadzwonili do niego z prawdziwego numeru Google oraz wysłali maila z prawdziwego adresu Google, ostrzegając o zhackowanym koncie. Okradli go na blisko 2000000PLN ($450000)

Zaczęło się od telefonu od Google. “Ktoś zalogował się na Twoje konto z terytorium Niemiec”. Szybkie sprawdzenie dzwoniącego numeru +1 (650) 203-0000 wskazało na prawdziwy numer Google (numer używany przez Google Assistant).

Ofiara w tym samym czasie otrzymała maila z domeny google[.]com z informacją, że będzie się kontaktować konsultant. Na jednym wydechu od razu dopowiem, że to fałszywy mail, wysłany za pomocą Google Formsów (tworząc formularz można wygenerować odpowiednią notyfikację, która przychodzi do ofiary właśnie z oficjalnej domeny Google.

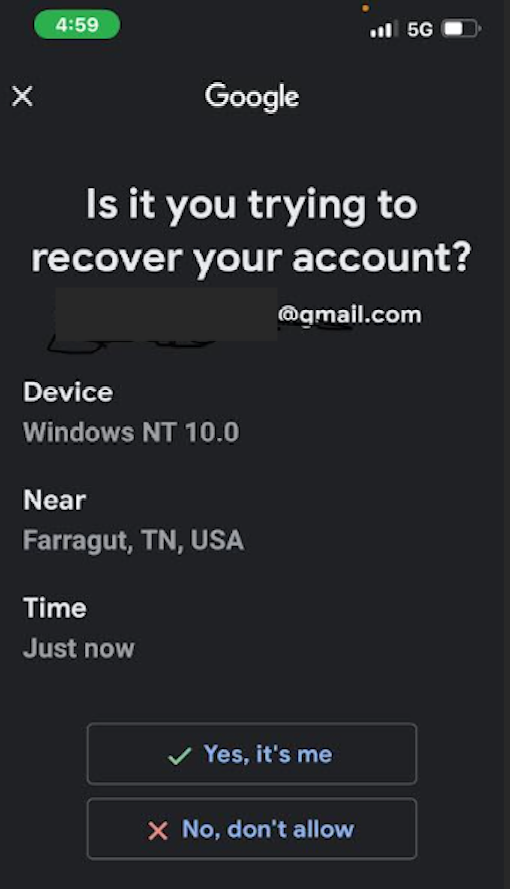

Wracając do rozmowy telefonicznej – konsultant miłym głosem poinformował o ataku hackerskim, dodając że nie ma się czego obawiać, bo właśnie ten temat “rozwiązujemy”. Poprosił ofiarę o zaakceptowanie potwierdzenia na jej telefonie, które umożliwi odzyskanie konta od hackerów.

Akceptując prośbę ofiara dała dostęp atakującym do swojego konta Google oraz przy okazji dostęp do Google Photos. W fotkach ofiara miała zdjęcie poufnego kodu (seed phrase), umożliwiającego dostęp do jej portfela kryptowalut. Kurtyna. Konto zostało błyskawicznie oczyszczone. $450000 wyparowało (portfel kryptowalut Exodus).

Wisienka na torcie – atakujący zalogowali się też do konta ofiary na giełdzie Coinbase i to mimo skonfigurowanego dwuczynnikowego uwierzytelnienia. Jak to możliwe? No więc ofiara miała zsynchronizowane kody z Google Authenticatora z jej (przejętym) kontem google’owym. Więc atakujący mieli też dostęp do kodów.

Paka wniosków/rekomendacji:

- Atakujący coraz częściej stosują zaawansowane techniki podszywania się pod instytucje / firmy (wspomniany w poście numer telefonu asystenta Google, wysyłanie maili z domeny google[.]com).

W razie wątpliwości rozłącz się z dzwoniącym i sam zadzwoń pod konkretny numer instytucji. Nie wierz w ciemno w informacje, które do Ciebie dotarły – tylko na podstawie adresu nadawcy (on czasem również może być sfałszowany)

- Jeśli używasz Google Authenticatora, pamiętaj że synchronizacja kodów w chmurze jest wygodna (możliwość łatwego przeniesienia Authenticatora ma inne urządzenie), ale jeśli ktoś uzyska dostęp do Twojego konta Google – game over.

- Pamiętaj o silnym zabezpieczeniu Twojego głównego konta pocztowego (silne hasło, najlepiej sprzętowy klucz 2FA)

- Czytaj o tego typu scamach, ostrzegaj znajomych. Wyrobi to w Tobie naturalną podejrzliwość (jak szczepionka)

- Bądź szczególnie czujny w momencie gdy ktoś informuje Cię o “problemie bezpieczeństwa” / “ataku hackerskim” na Twoje konto

Na koniec link do aktualnych rekomendacji Google w kontekście walki ze scamem.

(Pamiętaj o silnym zabezpieczeniu Twojego głównego konta pocztowego (silne hasło, najlepiej sprzętowy klucz 2FA)

Chyba chodziło o klucz sprzętowy U2F?

Tak klucz sprzętowy 2FA – skrót myślowy, tak żeby całość była też względnie zrozumiała dla nietechnicznych ;)

Żadne zabezpieczenia nie pomogą, gdy ludzie wykonują rozkazy obcych przez telefon.

Jeszcze bym dodał:

> Najlepiej nie rób zdjęć seed phrase, a jak już zrobiłeś to absolutnie nie wrzucaj ich do chmury! Szczególnie jeśli masz tam ogrom siana.

Potwierdzenie na telefonie to zło, w dodatku domyślne i chyba niewyłączalne.

Przestępca mając hasło, będzie bombardował ofiarę powiadomieniami o godzinie 3 w nocy aż ta nieopatrznie zatwierdzi.

Dopiero włączenie “ochrony zaawansowanej” zmienia postać rzeczy.

Co za problem używać jednego konta do telefonu i niczego więcej, a drugiego (bez numeru telefonu) do poczty i dysku?

Wniosek jeden. Nie trzymać Google Authenticatora na telefonie podstawowym, tylko dodatkowy i tam zainstalowany Google Authenticator.

Raczej: Dywersyfikować rozwiązania i rozważyć alternatywy Google Authenticator. Bo kompromitacja konta Google (top 5 celów ataków) będzie się wiązała z potencjalną kompromitacją uwieżytelniania do wielu innych usług.

Zakladam ze telefon to z Androidem byl?

“domyslne szyfrowanie” telefonu daje zupelnie falszywe poczucie bezpieczenstwa bo wlasnie w takich przypadkach sie dzieje kuku.

Bo jak masz dostep do konta/tela to wszystko jest odszyfrowane.

A nie mozna se sobie synchroznizowac zaszyfrowanych niezaleznie od Gugiela kontenerow?

Ktore na telefonie, nota bene, leza se sobie zaszyfrowane jesli nie sa potrzebne.

Zaszyfrowane VeraCryptem. Albo LUKSem. Czy encFS albo CryFS. Synchronizacja za pomoca Dropbox, Google Drive, OneDrive, Yandex Disk, Webdav, Windows Network (SMB) – do wyboru, do koloru.

Wyglada i brzmi nader skomplikowanie, a wcale takie nie jest, ot, instaluje sie na telefonie EDS NG, a na PC to co tam wygodnie, i naprzod.

Trzymanie obu jajek w jednym koszyku (AKA: zabezpieczone FSYSKO, a przede wszystkim Gugiela przez Gugiela) – to aberracja umyslowa.

@czesio ppiknie godo, jeno nie po noszymu. Literat jakichś, ucony cy cóś?