Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

“U mojego kolegi zaczęły dziać się dziwne rzeczy w sieci domowej, pojawiały się błędy certyfikatów SSL do Facebooka, do banku, itd”. Zainfekowany router z rosyjskim DNSem…

Historia przesłana przez naszego czytelnika zaczyna się dokładnie rzecz biorąc tak:

U mojego kolegi zaczęły dziać się dziwne rzeczy w jego sieci domowej, Pojawiały się błędy certyfikatów SSL do Facebooka, do banku itd. Zalogowałem się do panelu admina jego routera domyślnym hasłem root/[cenzura-sekurak] (tak zostawił lokalny dostawca) i zobaczyłem, że serwer DNS jest przekierowany na jakiś ruski serwer.

I dalej:

Usunąłem przekierowanie, zmieniłem hasło, kolega pozmieniał wszystkie hasła, ale tutaj nie kończą się problemy. Okazuje się, że port 80 dla jego zewnętrznego IP jest otwarty i można dobić się do tego sprzętu zdalnie i prawdopodobnie w ten sposób został ten router zaatakowany.

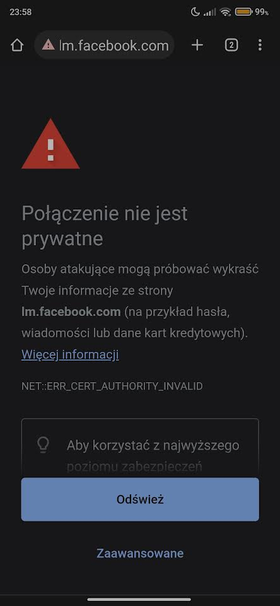

Jeśli chodzi o sam problem z certyfikatami – wyglądało to jak na zrzucie poniżej. Najpewniej serwer DNS zmieniony na routerze kierował na stronę gdzie działał “podstawiony” Facebook – czyli próba ataku klasy Man-in-The-Middle. Po ludzku – ataku podsłuchu sieciowego. Przeglądarka była to w stanie wykryć, stąd tego typu błąd. Jeśli użytkownik jednak wszedłby (mimo ostrzeżeń) na tę stronę, to atakujący miałby wgląd w tę konkretną komunikację (np. wpisywany login / hasło).

W obecnych czasach raczej nie jest prosto dać się złapać na taki atak (wiele serwisów posiada skonfigurowany mechanizm HSTS, który w przypadku błędu certyfikatu m.in. całkowicie uniemożliwia wejście na daną stronę).

Oczywiście sytuacja gdy ktoś z poziomu Internetu buszuje po naszym routerku z uprawnieniami administratora może skończyć się i gorzej. W szczególności ktoś mógłby próbować atakować systemy / komputery w sieci lokalnej, których zabezpieczenia często pozostawiają wiele do życzenia…

Co na to wszystko lokalny dostawca? Twierdzi, że hasło ustawia złożone, a panelu zarządczego routerka nie wystawia do Internetu… W każdym razie zaoferował wymianę urządzenia.

Ciężko więc jednoznacznie stwierdzić kto ma rację. Mieliście może podobne sytuacje? Piszcie w komentarzach.

~ms

Jaki producent, model routera? Nazwa dostawcy?

routerek Huawei, HG8245H

Lol, jeszcze nie spotkałem ISP, który na tym oncie zmienił domyślne hasło. Ma to swoje plusy, bo zawsze mogę sie do niego wbić. Oczywiście minusy są jasne i chyba jest ich jednak więcej. ;)

;)

Miałem identyczną sytuację i uznali, że to mój błąd, łaskawie zaoferowali wymianę na nowy. East West Poznań w opisywanym przypadku też?

Cytując Bareję: ma co prawda pewne plusy, ale niech te plusy nie przysłonią wam minusów!

Te stare routery mają jedno i to samo hasło i login. Telecomadmin admintelecom. Cała seria tych routerów jest hackowalna na exploita i można się dostać do użytkownika root i zmienić sobie hasło.

Potwierdzam, domyślne dane logowań routera u mnie to samo było 🙂

Witam. Miałem kiedyś chyba nawet ten sam router. I miałem podobnie. Przez pół roku mój internet był częścią botnetu. Pomimo iż mam ciut większą wiedzę od zwykłego Kowalskiego nie zorientowałem się od razu. Myślałem że to isp zmienia mi dns w opcjach na swoje bo ja od lat używam opendns. Na szczęście w nieszczęściu na większości urządzeń mam zawsze manual dns ustawiony. Dopiero po tym jak zaczęły się u mnie dziać bardzo dziwne rzeczy a ja problemy z siecią zgłaszałem do swojego operatora a on twierdził że i niego jest wszystko dobrze zacząłem szukać przyczyn. Router który miałem ja mieli też inni jakieś kilkaset osób i chyba do dzisiaj pojęcia nie mają o tym że coś takiego miało miejsce. Ciekawa sprawa. Osobiście też nie włączałem sam możliwości logowania z sieci. Mam też gdzieś zrzut po logowaniu do panelu opendns i ostrzeżenie że mój adres IP jest częścią botnetu. Pozdrawiam

Hauwei… sam z siebie moze szpiegowac bo to typowa chinszczyzna. Koro nawet prymitywne lampki nocne czy gniazda elektryczne wifi z Ali sieja na wschodnie serwery to taki routerek to idealne wrecz narzedzie do zrobienia czegos wiecej.

Piszesz jakby sianie na rutery (np. Zachodnie było ok), ale jak na wschodnie routery to widzisz problem?

Mam nadzieje, że o ofekcie skali zwyczajnie tylko zapomniałeś? Inaczej jednak również postrzegam ruch np. na chmury Amazona niz na anonimowe adresy w ChRL.

Około rok, może mniej moja mamę ( 75 lat) odwiedziła Policja że ma się stawić na przesłuchanie ( dowiedziałem się dopiero po fakcie) . Na przesłuchaniu okazało się że z jej nr IP ktoś wysyłał groźby do miejscowego burmistrza ( burmistrz złożył doniesienie na Policję o groźby karalne) i co co ciekawe nie tylko z jej adresu ale z całej Polski. Była pytana czy zna no osobę taka i taka np z Rzeszowa itd.. Mama potrafi wysłać wiadomość na Whatsapp. Odpisać na maila, odpalić YouTube wszystko na telefonie i to wszystko. Stworzyć nowego maila już nie potrafi.

Modem Huawei od dostawcy, być może ten sam model co wyżej ogólnie staroć , ciągle się wieszal – pomagał na chwilę restart ale za kilka minut znów brak połaczenia z internetem (być może ktoś używał modemu do DDoS) co chwila były składane reklamacje , przyjeżdżał serwis, podmieniał na kolejnego trupa (taki sam model routera – pomagało na dwa, trzy dni) . Oczywiście hasło i login do routera ma tylko ISP … więc nic nie można było zrobić, podejrzeć logów.

Mniej więcej tj w grudniu 2021 były podobne akcje nie tylko na miejscowego burmistrza, ale włodarzy miast w całej Polsce. Może do tego celu używali dziurawych routerów i była to zorganizowana akcja ?

Kilka miesięcy temu router został wymieniony na fabrycznie nowy, skończyły się problemy z internetem, teraz wszystko śmiga aż miło.

Mój ISP, ma dziwnie skonfigurowaną sieć wewnętrzną i wpisując adresy IP np. 192.168.4.39 mam dostęp do routerów innych klientów :D i jeszcze na dodatek ISP postanowił nie zmieniać domyślnego hasła do tych routerów. Więc bez problemu można buszować po sieci wewnętrznej. Na dodatek nie mam dostępu do ich routera wpisując adresy przydzielane przez DHCP tego routera, ale bez problemu mogę “wejść” od zewnątrz, czyli wpisując adres IP, który dostał ten router od serwera ISP :D

Co z tym zrobisz?

Co zamierzasz z tym zrobić? Możesz np. zgłosić to im, może dostaniesz jakieś bounty;)

Już zgłaszałem, ale nic z tym nie zrobili, dając odpowiedź, że to nie jest niemożliwe 😅

ISP zastosowal pewnie znany Administratorom trik z separacja sieci :)

ale w natoku prac zapomnial je odseparować

jak wykryć infekcje na routerze typu home?

jak wykryć infekcje podstawionego dns w routerze (nie mam na myśli adresów dns w konfiguracji dhcp, tylko hacking na poziomie root routera).

jak wykryć że to próba ataku MITM jak na obrazku, gdy pokaże się tak w telefonie czy kompie?

Można zerknąć w logi / podstawowe ustawienia czy nie ma czegoś podejrzanego. Czasem może być to bardziej skomplikowane :/

https://sekurak.pl/chinskie-grupy-hackerskie-wykorzystuja-do-atakow-globalna-siec-zbackdoorowanych-routerow-domowych-tp-linka/

Warto prewencyjnie zerknąć też tutaj: https://routersecurity.org/#StartHere

Mam pytanie, czy polecenie tracert nie pokaże czasami ruchu przez podejrzane serwery?

Z większością prostych i tanich routerów będzie problem żeby cokolwiek zobaczyć. Ponieważ tam się tylko “klika”. Nie zobaczysz czy ktoś np. nie dodał jakichś reguł do firewall i tak dalej. Smutne to, no ale jest “prosto i tanio”.

Jest tanio? jest tanio. jest dobrze? jest tanio.

Pudelkowajecie. Trochę przykro, ale to wasz biznes. :(

hmm jakimiś errorami nam sypnął web serwer? https://sekurak.pl/wp-content/uploads/2023/06/pudelek.png

;)

Dlaczego operatorzy dając router nie wymuszają zmiany hasła do routera i sieci wifi. Większość osób raczej korzysta ze sprzętów dostarczonych przez operatorów gdzie domyślnie jest hasło i login admin admin :(

Wiele osób nawet nie wie, że może zalogować się do routera i cokolwiek zmienić, domyślnie powinno wymuszać jakąś zmianę lub hasła powinny być unikalne i bezpieczne.

A już w ogóle nie rozumiem sprzętów co domyślnie działają bez hasła, np mój routera asusa przy pierwszym włączeniu działa na sieci wifi bez hasła, jak ktoś go nie skonfiguruje to działa na otwartej sieci…

Bo to nie jest w ich interesie. Czy kupując samochód jesteśmy proszenie o stworzenie własnego kluczyka?

Nie, ale też też mój kluczyk nie będzie pasował do pozostałych aut wyjeżdżających z fabryki.

Jesteś tego w 100% pewny?

Więksi od dłużsezgo czasu korzystają z generowanych indywidulanie haseł jako domyślnych. Kiedyś u niektórych były one zależne od macadresu, ale juz dawno się nie spotkałem z czymś takim. Mali mają róznie. Od bardzo wysokiego poziomu, gdzie nie masz haseł a zmianę konfiguracji zgłaszasz w panelu administracyjnym na stronie operatora. Do takich co jak w tym wpisie mają odblokowany dostęp z Internetu i hasło domyślne.

Jest opcja, ze ten kolega sam cos kombinowal i zresetowal router do fabrycznych i tak zostawil, a ze MAC sie zgadzal to internet dzialal. Trzeba by poczytac w instrukcji czy port 80 na WANie nie jest po takim resecie czasem otwarty. Swoja droga wystarczy poskanowac zakresy IP dostawcow internetu np. w Polsce aby utwierdzic sie w nieskonczonej glupocie ludzi. Wystawione QNAPy do internetu to wrecz standard.

Jeżeli tam był router HG8245H do sieci GPON to po resecie do ustawień fabrycznych nie powinien już się połączyć z siecią. Za to jego podstawowa konfiguracja korzysta z protokołu TR-69, czyli zdalnego wczytywania ustawień.

Ale hasło domyšlne to jakaś plaga. Mój ISP robi tak samo. :(

To jest ont gponowy. Jak go zresetujesz do fabryki to internet przestanie działać, bo mu wany wypadną.

Czy taki ruski galgan mógłby podmienić firmware?

chińskie gałgany to już robią: https://sekurak.pl/chinskie-grupy-hackerskie-wykorzystuja-do-atakow-globalna-siec-zbackdoorowanych-routerow-domowych-tp-linka/

Na routerze DLINK spotkałem, że serwer automatycznych aktualizacji mają ustawione na update.dlink.ru czy updates.dlink.ru

Rozpatruje problem artykułu względem standardowego środowiska Linux.

Mam Ubuntu LTS 22.04, firewall systemu ustawiony na blokuj wszystko wejście, puść wszystko wyjście. Moja sieć ma zarażony router, który próbuje mi podstawić fałszywe IP przez oszukanie DNS. Wchodząc na bezpieczne strony jak sekurak.pl, widzę powiadomienie z przeglądarki ustawionej, żeby akceptowała tylko i wyłącznie ruch po HTTPS, że strona jest niedostępna po HTTPS i możliwość przejścia na HTTP. Po odświeżeniu strony, łapie już połączenie po HTTPS. Ale nigdy nie przechodzę na HTTP ręcznie.

Czy mój komputer może zostać zarażony? Czy jest możliwość, że przejdzie infekcja?

Czy jeżeli zgodzę się na HTTP i zassałbym strone z dodatkiem np. kodu JavaScript, który będzie exploitować przeglądarkę, czy mogę się zarazić?

Czy systemowy apt, pobierający po HTTP (z późniejszą weryfikacją sumy), ma możliwość zainfekowania komputera w takiej sieci?

Przeglądarka ustawiona na “HTTPS-Only Mode: Enable HTTPS-Only Mode in all windows”

to jest spoko, tylko pamiętaj że istnieje też ruch nieprzeglądarkowy ;-)

poza tym, co z tego ze będzie ruch po https jeśli zignorujesz ostrzeżenie a certyfikat będzie podmieniony i caly ruch proxowany

Kupiłem w dobrej promce – 50% u chińczyków na ibood huawei mesh 3, obawiam się też zainfekowania ale montował będę za 2 miesiące, wcześniej mi się nie chce.

Obecnie jak ktos chce miec kontrole nad domowa siecia LAN to MUSi miec swoje router/firewall mimo posiadania sprzetu od ISP.

Raz ze to co oferuja ISP jest kiepskiej jakosci ( ale dziala i jest tanie ) , dwa czesto ISP ma kontrole nad takim routerem przez co ma realny dostep do naszego LANu.

Jak ktos potrafi to najlepiej postawic firwall typu pfsense/opnsense na mini PC ( ja np uzywam Della 5070 Extended ) i wtedy zyskujemy nie tylko pelna kontrole ale podnosimy poziom cyberbezpiecznestwa domowej sieci.

to co napisales uchroni Cie tylko przed dostępem pseudo adminow od ISP do Twojej sieci, ale jeśli będziesz ignorowal komunikaty i nie będziesz czytal ze zrozumieniem tego co jest wyświetlane (ogolnie rzecz ujmując higiena korzystania z internetu) to nie uchroni Cie przed wpadkami

np.

nawet jak będziesz miał swój router na pfsense ale nie będziesz go przegladal i regularnie latal to za kilka miesięcy stanie się zombiakiem

Nie widzę powodu dlaczego mój ISP ma mieć dostęp do mojego LAN, dlatego własny router. A są ISP, gdzie klient nie ma dostępu do routera i aby zmienić hasło do Wi-Fi musi dzwonić na infolinię!!! Po drugie, przez jaki okres ten dostarczony przez ISP router będzie miał aktualizacje, do końca gwarancji jak dobrze pójdzie?

Własny router na PfSense, OPNsense, OpenWRT itp. będzie miał je dopóki będzie istniał projekt albo sprzęt pozwoli, a same aktualizacje nie są jakimś szczególnym problemem, jak ktoś podołał instalacji i konfiguracji.

Co do tezy, że niełatany pfsense za kilka miesięcy stanie się zombiakiem, to zwyczajnie bzdury piszesz, domyślnie na WAN nie są wystawiane żadne usługi i domyślnie nie ma możliwości zdalnego dostępu od strony WAN. To nie router z pudełka, z pierdylionem niepotrzebnych usług z telnetem włącznie, z dostępem ze strony WAN…

Domowe wersje Mikrotików są do kupienia za 300-400 zł

Witam. Zaciekawił mnie artykuł. Komentarze też mi trochę rozjaśniły sprawę. Mam router MikroTik’a Routerboard RB3011 i od pewnego czasu obserwuję spadki przepustowości w godzinach 7-17, mniej więcej do 10-15% możliwości łącza. Czym to może być podyktowane? Jak to zweryfikować? Oskarżyłem ISP, że nadał PRIO na ruchu klientom biznesowym, ale zarzeka się, że nie stosuje takich praktyk. Ja pracuję z domu, to widzę, sąsiedzi są wtedy w pracy. Nie wiem co robić… 😕 Trochę mi to utrudnia pracę. Po zakupie sprzętu zmieniłem hasła, ustawiłem firewall’a, ale nie zwróciłem uwagi, na przepustowość. Dopiero jak zacząłem więcej pracować z domu zauważyłem problem. Z góry dziękuję za wszelkie wskazówki.

Zmień dostawcę bo ściemnia.

Wielu dużych dostawców w tej chwili poprawiło jednak autentykację. Konto zazwyczaj nazywa się tak samo wszędzie (admin albo root), ale hasło już jest generowane inne dla każdego sprzętu. Podobnie z WiFi.

Z jakiegoś dziwnego powodu jednak mniejsi dostawcy ustawiają proste hasła zarówno do panelu logowania, jak i do WiFi. Rodzina żony z Łodzi ma internet od całkiem dużego operatora na T (nie, nie T-Mobile) i tam hasło do WiFi składa się z samych cyfr. Z 10 sąsiadów których sieć sięgała na balkon szwagierki tylko jeden zmienił hasło na coś silniejszego.

A co sądzicie o takim dziwolągi HAKNY ?

Miałem podobną sytuację i mój dostawca w ogóle sobie nie radził z tym. Dzwoniłem kilka razy w tygodniu bo mój dns zmieniał się bardzo często, zawsze dostawałem info że to technik zmienił i że to dobry dns ale jak chce to mogą ustawić mi inny. Często te ich dobre dnsy prowadziły do rosji.

Sprawdź datę, godzinę i strefę czasową routera

Mój dostawca internetu puszcza ethernet do klientów po miedzi. Zauważyłem że po stronie WAN mojego prywatnego routera mam IP z puli 192.168.1.x, a połączenie czasem zrywa. Podpiąłem się na krótko bezpośrednio w kartę sieciową. Po wpisaniu 192.168.1.1 ukazał się panel logowania TP-Link, taki najtańszy marketowy TP-Link. Admin/admin pasuje, obczaiłem zakładkę WLAN, nazwę SSID, znalazłem delikwenta 3 piętra wyżej :D Swoją drogą, o ile ściany pomiędzy mieszkaniami nie są specjalnie przeszkodą dla wifi, to już stropy są niemal barierą nie do przejścia, jedna kreska wifi piętro wyżej jak i niżej. Podejrzewam że jeden z klientów tego operatora pomylił fizyczne porty, wpiął kabel od operatora zamiast do WAN, do portu LAN, rozdawał adresy IP innym WAN’om w sieci xD Nie wiem w jaki sposób został skonfigurowany switch operatora w piwnicy aby do tego dopuścić, może jakiś unmanagment :D Dopuszczam też możliwość że delikwent 3 piętra wyżej miał niezbyt dobre intencje… :(

Wystarczyłoby gdyby dostawca zrobił przekierowanie na jedyny słuszny DNS i mamy temat zamknięty, zapytania nawet na ten ruski DNS i tak by szły w poprawne miejsce.

Mam identyko router od dostawcy światłowodu, ale nie jak nie da się dostać przez 192.168.X.X nie ma w ogóle takiego adresu . Da się jakoś zajrzeć w taki router żeby zmienić nazwę WiFi ?

Netfala, lokalny operator w Ożarowie Mazowieckim (działa na usługach netii).

Od kiedy zobaczyłem, ze można podejrzeć podsieć lokalną jeden poziom wyżej, to ja za trasownikiem operatora, postawiłem swój, z którego juz dalej rozdzielam sieć w domu :)

Operatora nie ma ruchu do moich lokalnych sprzętów, a ja swój dostęp do łącza mam + własne ustawione dnsy.

PS: netbalancer jest ustawiony na routerach u klientów, wie jak mam usługę 700/70, to mógłbym wbić na router i sobie odblokować 1000/1000 ;) na szczęście, tutaj akurat dostawca pozmieniał hasła, a router huaweii który wydają, nie znalazłem jeszcze w sieci podatności.