Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak w bezpieczny sposób wysłać innej osobie hasło?

Ciekawy wątek na Reddcicie (łącznie z zaciętą dyskusją) możecie śledzić w tym miejscu.

- Po pierwsze, jeśli używasz szyfrowanej poczty (np. dostępnego w Thunderbirdzie PGP/GPG), wystarczy że wyślesz dane logowania szyfrowaną wiadomością e-mail. Z szyfrowania GPG można też w prosty sposób korzystać, używając Protonmaila (aby szyfrować nie potrzeba jest w tym przypadku dodatkowa konfiguracja).

Jest to jedna z najbezpieczniejszych metod wysyłania haseł innemu użytkownikowi.

- Jeśli nie posiadasz skonfigurowanej szyfrowanej poczty (szyfrowanie end2end), to możesz “zahasłować” plik zip/7zip (idealnie – hasło > 15 znaków) i wysłać taki plik “zwykłym” e-mailem. Hasło wysyłasz do drugiej osoby SMSem.

Idea tutaj jest taka: a) jeśli ktoś uzyska dostęp do e-maila, to nie odczyta zawartości pliku b) jeśli ktoś odczyta SMSa – również nie dostanie się do przesyłanego hasła.

Jeśli z kolei chodzi o dyskusję na Reddicie, część osób w cytowanym wątku poleca:

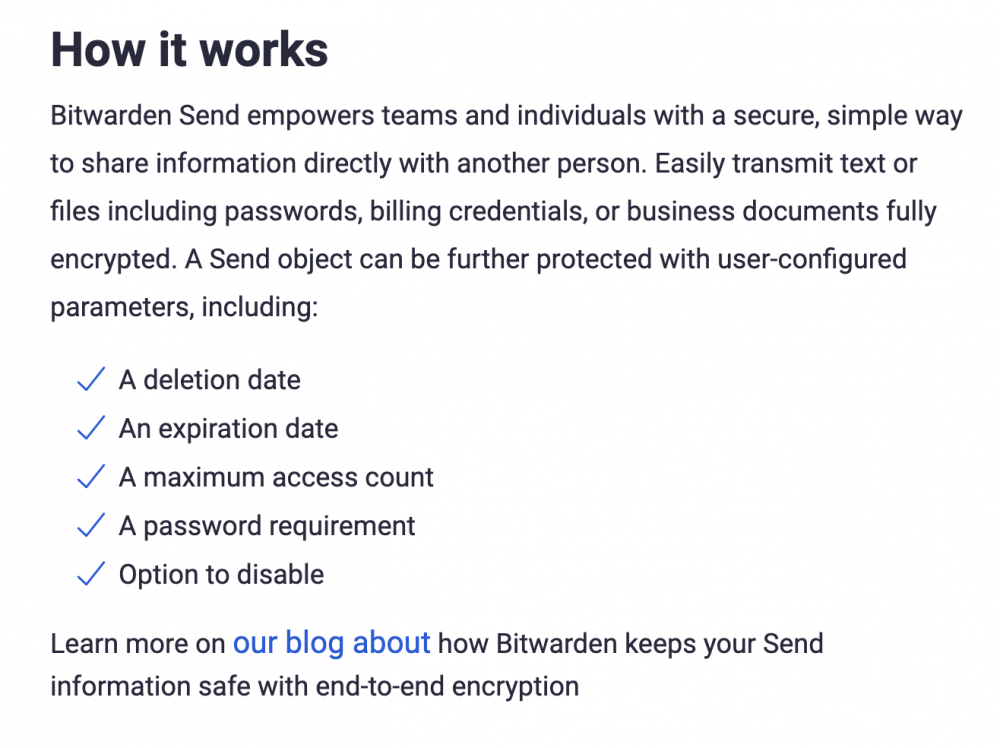

Bitwarden Send (więcej opisu tutaj). Jak widać poniżej, są też dodatkowe opcje wydzielania danych (np. data wygaśnięcia linku czy maksymalna liczba odczytań hasła)

Co ważne, aby odebrać zaszyfrowane dane nie potrzeba mieć konta w Bitwardenie. Z funkcji da się skorzystać posiadając darmowe konto.

Całość generuje tego typu link: https://send.bitwarden.com/#mS2LfeyK3xn3fVEQXzYnnhM2unTC/Hayk8N7x792Ydx3wYD4cPfMEBXAU

który wysyłamy do odbiorcy (np. ustalając że jest on ważny tylko 1 godzinę, może być użyty tylko raz). Co nam to daje? Możliwość wysłania komuś – np. komunikatorem czy SMSem- ww. linka. Jeśli ktoś w przyszłości otrzyma dostęp do naszego komunikatora – nie zobaczy przesłanego hasła. Oczywiście jeśli mamy zhackowany komunikator i atakujący szybko dobierze się do linka – zdobędzie też hasło (jest to więc pewien kompromis pomiędzy wygodą i bezpieczeństwem).

Jest również w Bitwardenie dostępna inna opcja dzielenia się hasłem – ale działa ona tylko pomiędzy bitwardenowymi kontami.

Onetimesecret. Idea jest podobna jak w przypadku Bitwarden Send. Przy czym warto zorganizować sobie prywatną instancję tego serwisu.

Do tej samej grupy narzędzi należy również Privatebin.

Jeśli macie jeszcze inny pomysły na przesyłanie haseł / inne przemyślenia w temacie – dajcie znać w komentarzu.

~Michał Sajdak

Alternatywa dla onetimesecret, lecz bez możliwości własnego hostowania: https://paste.ec

Powierdzam, tez uzywam

Pomysł z wysłaniem zabezpieczonego hasłem zipa i osobno SMS z hasłem do zipa jest super.

Najlepiej jeszcze głosowo przekazać do czego to hasło.

Nie sadze. Czas jest najwazniejszy. Jesli ktos zdobedzie dostep do pliku i bedzie go mogl lamac powiedzmy miesiac i go zlamie to jest to slaba opcja lepsza to wyslanie komus danych ktore mozna odczytac tylko raz tak jak w filmach szpiegowskich – po odsluchaniu material ulegal samodestrukcji.

Miesiąc? Weź kalkulator do ręki i policz proszę ilość kombinacji 15 znakowego hasła (wielkie litery, małe litery, cyfry, znaki specjalne).

W przypadku nawet samych liter, złamanie > 15 znakowego hasła (nie banalnego typu: abcdefg…) do zipa będzie extremalnie trudne.

Przy czym uwaga na ten atak: https://www.elcomsoft.com/help/en/archpr/known_plaintext_attack_(zip).html

Idealnie używać 7-zipa (o wiele trudniejszy do złamania niż zwykły zip – przy tej samej długości hasła)

Pytanie laika – a RAR? Jak szyfrowanie paczek RAR ma się do zip i 7zip?

15sto znakowe? Osoby ktore stosują takie hasla to osoby ktore maja swiadomosc zagrozenia w cyberprzestrzeni. Niestety jest to tylko kilka procent spoleczenstwa. Wiekszosc nadal wpisze marke pojazdu, imie pupila itd. Bardzo zadko ktos stosuje 15sto znakowe haslo z przypadkowych znakow. Wiekszosc uzywa normalnych slow, nazw itd co jest duzo latwiejsze do zlamania przy obecnych slownikach. Ale spokojnie niebawem trzeba bedzie blagac o technologiczny przeskok w zwiazku z komputerami kwantowymi. Swoja droga jest pierdyliard programow do lamania hasel kwestia jest tylko – jak bardzo zdeterminowany jest napastnik

A po co?

Najlepiej od razu na FB napisać i to jeszcze post na tablicy do czego te hasło.

Wormhole

https://techcrunch.com/2017/06/27/magic-wormhole-is-a-clever-way-to-send-files-easily-and-securely/

ja zawsze działałem tak że: login pocztą, hasło wysyłane jako MMS tylko i wyłącznie na numer prywatny danego pracownika (żadne tel. służbowy)

może nie jest to innowacyjne, ale odczytanie MMS z samym hasłem nie jest takie łatwe do wyłapania …. no chyba że się mylę :)

Dużo lepszym rozwiązaniem jest wysłanie hasła RCS-em

RCS też już ma usługę szyfrowania, a i o wyciek danych jest już mniejsze ryzyko.

Szyfrowanym komunikatorem plus samo zniszczenie (self-destructing). Keybase, tox, pidgin+szeptem, jami itp.

Czy jak się ustawili jednorazową możliwość wyświetlenia hasła, to komunikator, który próbuje wyświetlić podgląd strony, nie zmarnuje tej jednej próby i adresat już nie będzie mógł otworzyć linku?

Masz stronki one time odporne na komunikatory pokazujące podgląd, np.

https://1ty.me/ https://pwpush.com/

Tylko, że to nie jest bezpieczny sposób.

Wysyłałem tak komuś i było odczytane. Widocznie ktoś miał szpiega w telefonie (antimalware, antywirusa itp).

Stosuj szyfrowanie end-to-end i po kłopocie.

Też się nad tym zastanawiam. Ostatnio spotkałem się z sytuacją, że rozwiązanie od Symanteca (sandbox dla poczty obsługujące bramkę/kwarantannę dla maili) automatycznie weryfikował linki w wiadomościach, np. w newsletterze link do wypisu…okazał się kliknięty – mechanizm automatycznie wypisywał subskrybentów. Ustawienie unikalnego linku na 1 kliknięcie nie wydaje mi się w takim przypadku fortunnym rozwiązaniem. Mogą się zdarzyć właśnie tego typu przypadki, że zanim odbiorca skorzysta z hasła już jakiś automat zrobi to za niego i kliknie/przeskanuje dany link. A potem pytania: “Ale jak to? Ktoś już kliknął?”

ps. Też korzystam z opcji 2 – czyli różnymi kanałami np. w mailu link do panelu/zasobu w zahasłowanym pliku 7zip, w smsie hasło do tego pliku, a w komunikatorze login lub inny 3 element całości, a telefonicznie, proszę usunąć 3 ostatnie znaki z hasła, albo dopisać na końcu 3 znaki &8K lub coś w tym stylu. Zdrowa paranoja ;)

Widziałem coś podobnego: https://pubkey.pm/

Widziałem coś podobnego z szyfrowaniem kluczem publicznym. Całość działa po stronie klienta.

https://pubkey.pm/

Generujemy link i przekazujemy osobie która ma nam udostępnić sekret. Ta osoba szyfruje sekret na przekazanej stronie i odsyła nam zaszyfrowaną wiadomość. My dekodujemy kluczem prywatnym po naszej stronie. Klucz warto zapisać aby mieć czym deszyfrować po zamknięciu strony.

Zahasłowanego zipa można też wysłać przez WeTransfer, po tygodniu plik przestanie istnieć

Korzystanie z wszelkiego rodzaju serwisów publicznych to brak pewności co się z tymi danymi stanie. Wg mnie do profesjonalnego użycia nie akceptowalne.

Dokładnie. Dla mnie również. Zero Trust. To co w chmurach, w publicznych serwisach za chwilę może być… “wycieknięte”.

Problem jest większy niż komukolwiek się wydaje. Jest masa loginów i haseł, które nigdy nie powinny wypłynąć w sposób jawny, a wypływają. Np. kupujesz usługę serwer na stronę dla siebie lub firmy. Dane, wszystkie razem, przesyłają jawną pocztą.

Biorąc pod uwagę, że większość korzysta w firmie i domu z wifi nic więcej nie trzeba. Kwestia czasu jak pojawia się kłopoty.

Jeśli do tego dołożymy, że nasz osiedlowy dostawca internetu i kablówki nawet własnych routerów nie zabezpiecza hasłami innymi niż fabryczne to prosimy się o kłopoty.

Nie tak dawno musiałem założyć konto w jednym sklepie internetowym. Jakie było moje zdziwienie, gdy przysłali mi w informacji zwrotnej dane do logowania: logi i jawne hasło. I twierdzą, że w bazie jest zaszyfrowane. Ja twierdzę, że już nie jest.

Problem jest tak duży, że nie dziwi mnie zaszyfrowywanie urzędów, szpitali i temu podobnych. Czy to jakaś epidemia?

Potwierdzam.

“Np. kupujesz usługę serwer na stronę dla siebie lub firmy. Dane, wszystkie razem, przesyłają jawną pocztą.”

Niestety na wielu hostingach po założeniu w DirectAdminie nowego konta (w pakiecie reselerskim, ale nie tylko) po chwili dostajemy maila z danymi… Jawny tekst.

Ale nie tylko to. Jeden z czołowych serwisów dla marketingowców/SEO maniaków, do sprawdzania pozycji dla fraz, też stosuje nadal tę praktykę (nazwy nie podaję, potestujcie sami).

Starsze skrypty SEOKatalog… z okolic 2009, jeszcze funkcjonujące też. Mamy 2022 a przykłady można mnożyć.

Jakieś 10 lat temu Z3S zapoczątkował akcję ze zgłaszaniem tego typu serwisów

https://zaufanatrzeciastrona.pl/post/tag/forma-jawna/

ale jak obserwuję, jeszcze jest wiele w tym temacie do zrobienia. Jeszcze sporo serwisów niestety nie ma wdrożonych odpowiednich mechanizmów, a w sumie RODO już parę latek funkcjonuje. Cóż.

To spróbuj zgłosić cokolwiek do UODO.

Potwierdzam! Może nie epidemia, ale niestety wielu przespało privacy by design i inne dobre praktyki.

Mamy 2023 rok, RODO już działa parę ładnych lat, a w tej materii nadal duuużo do zrobienia. Hostingi z DirectAdminem, stare skrypty pamietające lata 2009, np. SeoKatalog… (jeszcze niektóre działające), niektóre sklepy, czy jeden z popularnych serwisów do sprawdzania pozycji fraz w wyszukiwarkach – to tak na szybko parę przykładów, gdzie jeszcze fruwają maile z hasłami jawnym tekstem.

A jeszcze w 2012 dobry kolega Adam z Z3S mocno piętnował tego typu praktyki:

https://zaufanatrzeciastrona.pl/post/polskie-serwisy-ktorym-lepiej-nie-powierzac-swoich-tajnych-hasel/

(w wywodzie zakładam że kryptografia jest całkowicie bezpieczna i nie da sie jej obejsc)

moim zdaniem głównym problemem jest jakimi środkami chcemy weryfikować tożsamość odbiocy

bo naszym celem jest przesłanie pewnych danych poprzez niezaufany kominikator(internet) i stwożenie takich warunków berzegowych że dla nie własciwego odbiorcy dane będą bezwartościowe

jak mamy PKI w jakimkolwiek modelu to mamy zweryfikowaną tożsamośc użytkownika w sposób bezpieczny (patrz założenia) co umożliwja przesłanie nam danych poprostu jakimkolwiek komunikatorem

ale to są wymagania wstępne, ponieważ wymiana w trakcie przesyłu umożliwia MITM, poprzez certyfikat o takiej samej nazwie na serweże kluczy bądz poprzez podmiane przesyłanego pliku, a jesli mamy architektóre raczej w stylu x509 to można podszyć sie pod odbiorce w przypadku kompromitacji/modyfikacji CA (w szególności jak mamy własne CA)

jak akceptujemy wymagania wstępne równie dobrze możemy zastosować tu OTP co całkowicie rozwiązuje problem, i wynosi paranoje na nowy poziom

jesli chcemy prace bez przygotowania to potrzebujemy kanałów weryfikacji

może być to szyfrowany lub nie mail, tylko tu problemem jest źródło prawdy jak nie zakładamy wymagań wstępnych (odpowiednia weryfikacja konta odbiorcy) to z kąd mamy wiedzieć że ten mail jest na pewno danej osoby(albo że nie zrobiliśmy literówki), albo że klucz do niej należy

alternatywą jest telefon (i zakładając to że nikt nie podsłuchuje nas na GSM/SS7) mamy pewnośc że po drugiej strone jest dobra osoba (poprzez chociażby weryfikacje głosową(numer nie isnieje, lub odbierze ktoś inny), chodź z drugiej strony deep fake), ale niestety telefon może być zainfekowany albo ktoś podsłuchuje GSM/SS7

kolejną alternatywą jest bezpieczny komunikator. tutaj mam wrażenie jest jak z mailem, trzeba zweryfikować tożsamość

inne komunikatory bądz kanały komunikacji tu nie jestem wstanie sie wypowiedzieć bo to zależy od kanału komunikacji

Innym aspektem jest to czy chemy połączyć te metody komuinikacji

i tu mamy znowu kilka opcji

możemy użyc Shamir’s Secret Sharing. np.wysłałem ci 7 kawałki 7 kanałami jak kontrolujesz przynajmniej 5 to możesz odczytać a jak nie to nie

alternatywą jest szyfrowanie bądz wielokrotne szyfrowanie. jednym kanałem plik 2 innymi klucze jak masz wszystkie to odczytujesz jak nie to nie. (patrz założenia)

Tylko że przy takim założeniu akceptujemy pewne ryzyko że atakujący kontroluje na kanałów komunikacji. oczywiście n może być duże co znacznie utrudnia atak ale nie uczenia go niemożliwym

Poprostu rozkładamy problem zaufania na mniejsze fragmenty i coś z nimi robimy

na zasadzie: zaszyfrowany plik wgrywam na np. onetimesecret (administrator onetimesecret widzi tylko postać zaszyfrowaną),

przez sms-a wysyłam klucz 1

(operator widzi tylko klucz 1)

przez signala wysyłąm klucz 2

(predator czy tam inny pegazus widzi tylko klucz 2)

tylko użytkownik może to zebrać do kupy

ale znowu co robić jak wszyscy sie zmuwią sie przeciwko nam

ostatnią sprawą jaką tu widze jest pruba uczynienia przekazu jednoprazowym. Co mi sie wydaje z definicji niemożliwym. Bo dane sie bardzo łatwo kopjuje, co czyni ten probelm bardzo podobnym do problemu DRM-a idealnego. Jeśli byśmy chcieli zrobić coś takiego moim daniem rozwiązania klasy Intel SGX albo ARM TrustZone są stronami w które powinniśmy zmierzać. na zasadzie SGX mam klucz prywatny. Wysyłający szyfruje publicznym i enklawa jest tak zrobiona że zniszczy klucz po odszyfrowaniu. Super tylko i tak zostaje screenshot, albo ktoś sobie zapisze na kartce. Moim zdaniem nie ma sensu zastanawianie sie nad tym co robic jak druga strona skopjuje hasło bo tematem jest jak komuś wysłać hasło a nie przekazać dostęp do konta. Inną sprawą jest usunięcie sanych po ich przesłaniu ale jak dane były zaszyfrowane to nie ma to sensu (patrz założenia)

zupełnie innym tematem jest wysyłanie fizyczne hasła na zasadzie kartka w kopercie bankowej między ołowjanymi płytami. Ale to chyba wywud na inną okazje XD

Czasem i podawane hasła warto maskować. Można użyć prostego przesunięcia, albo ustalić klucz. Tylko pytanie czy takie paranoidalne postępowanie ma więszy sens, czy jest sztuką dla sztuki. Nie raz, nie dwa, spotkałem się z sytuacją gdzie ktoś barykadował drzwi, zostawiając otwarte okna…

Pomysł z 7zip jest chyba najprostrzy i przede wszystkim skuteczny.

PS. Dla paranoików – jak zauważył Przedmówca – zacząłbym od uwierzytelnienia odbiorcy… ;-)

Nicek z YT©TM zrobił fizyczny manager haseł a jak hasło wiadomo to loginu nie ani czy to FB©TM czy YT©TM czy też MacOSX©TM(z prawami autorskimi dla wszystkich portali i systemów).

Hasło wklejone do pliku graficznego ze zmianą post-fixu (.jpg jako .gyz) poprzez RCS.

nikt poza adresatem nie jest w stanie tego odczytać (brak algorytmów)

Autoryzacja glosowo bezpośrednia .

Czy znacie jakieś rozwiązania self-hosted do udostępnienia emergency access na żądanie? Coś jak kiedyś było w Dashlane, tylko self-hosted? Czyli daję komuś dostęp i w dowolnym momencie może poprosić o odczytanie haseł/notatki i jeśli nie anuluję przez określony czas (zwykle kilka dni), to serwis udostępni zaszyfrowaną kopię danych kluczem publicznym tej osoby.

Tak na szybko, to szukałbym na

alternativeto.net/software/dashlane/?platform=self-hosted

alternativeto.net/software/one-time-secret/?platform=self-hosted

“Other interesting Self-Hosted alternatives to Dashlane are KeePassXC, LessPass, Passbolt and Psono.”

“Other great apps like One-Time Secret are Yopass, Revealit.me, Password Pusher and nohistory.fyi.”

Może jeszcze ktoś, coś kojarzy?

I jeszcze na tę listę trafiłem: github.com/pluja/awesome-privacy

There is a significant f…up in the logic behind.

Zgadzam sie w 100% ze czasem by sie przydalo aby komus udostepnic emila. Nom. Zeby se, please excuse my French, kuwa, odebrac/wyslac.

NIE zeby zmienic fon backupowy uwierzytelnienia albo emila odzysku hasla na wujenke Grazynkie.

IMHO NADER fajne by bylo cos jakos w stylu:

multipoziomowe OTP:

1. poziom A: masz OTP , masz dostep do odbierania/wysylania emila, przez LIMITOWANY CZAS, np. 30 minet.

2. Poziom B, “typowe” OTP umozliwiajace np. reset uwierzytelniania i inne fikolki na koncie.

I o take emile walczylim… jak lew…. i poleglim jak muchi.

pomyślałbym raczej o sekretnym czacie na przykład telegramowym, który widzą tylko te dwa urządzenia na których sie go zacznie, nawet jak ktoś sie zaloguje na konto nie będzie widział tego czatu, dodatkowo każda z dwóch osób może usunąć czat u obu uczestników, dodatkowo, albo nawet zamiast tego w nagłym przypadku – messenger czy cokolwiek – szyfrowanie typu pgp lub inne, offline, z losowym kluczem znanym dla obu stron

ze stronami typu privnote zawsze jest strach że po drodze między strona a użytkownikiem moze ktos być lub sama strona może działać na niekorzyść prywatności, wtedy szyfrowanie powinno załatwić sprawę

jak napisałem cos zle to dajcie znać, chętnie dowiem się czegoś nowego

ze swojej strony mogę polecić zdeploywanego u siebie yoopass’a

https://github.com/jhaals/yopass

Ale wymyślacie. A rozwiązanie stosowane przez firmy jest proste – plik w jednym emailu i hasło w drugim emailu. I tyle.

;-)

Delta Chat

https://delta.chat/en/

https://safemail.f-secure.com/

Idea wydaje się spoko… ale u mnie to nie działa.

Przeprowadziłem testy na paru kontach typu: temp-mail.io, temp-mail.org, adrestymczasowy.pl czy aliasach (z o2.pl czy interii) + jedno konto na gmailu, ale mimo rejestracji, potwierdzenia linku i później próby wysłania wiadomości, ba nawet po wcześniejszym dodaniu innych adresów do książki adresowej na zasadzie:

1) konto x + w książce adresowej mail do konta y, z

2) konto y + w książce adresowej mail do konta x, z

2) konto z + w książce adresowej mail do konta x, y

za każdym razem przy próbie wysyłki otrzymuję “address not allowed”. WTF?

Dodam, że 3 różne przeglądarki na każdej odpalony serwis z linku aktywującego, aby nie było problemów z ciasteczkami.

Też tak macie?

Hasło wysłać SMSem? A jak to z nimi jest? Operator może odczytać ich treść? Bo raczej ma obowiązek przechowywani ich kilka lat i filtrowania przeciw frazom zawierających oszustwa.

Odczytywać może. Ale jak wyślesz plik zahasłowany mailem, a hasło do pliku SMSem, to przecież operator GSM nie ma możliwości odczytu Twoich maili :)

Lepiej hasło wysyłać czymś szyfrowanym np signalem tak żeby plik i hasło nigdzie nie było przechowywane w wersji jawnej

Do teoretycznej zabawy fajny wpis. Ale jeśli niektóre wpisy miałyby być na poważnie to widzę na forum przynajmniej kilka osób odpowiadających za kody startowe rakiet balistycznych. Pewnie każda z innego mocarstwa.

Co z tego, że wyślecie hasło taką metodą, że odbiorca nigdy nie da rady go odczytać. Jeśli już je pozna to zapisze je na karteczce w laptopie. No i dzięki temu haker dowie się, że Krystyna za tydzień ma urlop albo co gorsza, że u Zośki założyli już fotowoltaikę.

Jeśli końcowego usera traktujecie jako coś zaufanego to proponuję zmienić zawód.

To wszystko zależy od tego jaki user jest po drugiej stronie i do czego przekazujemy hasła, jakiego kalibru systemu, jakie nadane są uprawnienia itd.

Czy partner podchodzący podobnie do kwestii bezpieczeństwa, będący po szkoleniach i czytający Sekuraka od 28.01.2013 (lub nieco krócej), dla którego wymiana różnymi kanałami (i PGP, usuwanie śladów, zapisywanie w menedżerze haseł) nie sprawi trudności, czy faktycznie użytkownik w rodzaju pani Krystynki / Bożenki / Grażynki *(lub inne dowolne inne piękne imię dla typu usera, który jednak nie śledzi Sekuraka i jest na bakier z RODO), która odpowie “gubię się w tych mailach, a jeszcze jakieś hasło na czacie, ale jak kopiuję i potem wklejam to nie mogę się zalogować”, która pomarudzi, że “co to za dziwne bezsensowne 20 znakowe hasło, czemu nie mogło być Mruczek2023?” i że “dobra, udało się zalogować, zapisałam na żółtej karteczce”, po pytaniu o menedżer haseł czy 2fa odpowie “a co to jest? ja tego nigdy nie używałam, coś tam mówili na jakimś szkoleniu, ale i tak wszyscy spali, ale my nie mamy takich systemów jak w banku/ministerstwie” a po paru dniach zadzwoni “proszę pomóc, chyba był przeciąg w pokoju i tej karteczki już nie mam przy monitorze, albo się odkleiła i karteczkę wciągnął odkurzacz jak sprzątaczka sprzątała pokój”. Kurtyna w dół. Głęboki wdech. Dzień świstaka. Jeszcze miesiąc i zmieniam robotę…

Ale żeście się rozpisali.

Przecież to elementarny problem szyfrowania asymetrycznego.

Najlepiej do tego nadaje się GnuPG, które można odnaleźć we wszystkich dystrybucjach Linuksa.

Każdy generuje swoje klucze. Klucz jawny przesyła jeden drugiemu.

Można wtedy pliki szyfrować “ręcznie” – odpowiednie opcje to:

— encypt

–decrypt

Po przesłaniu zaszyfrowanego pliku klucze można skasować i tyle.

No właśnie ten sposób promujemy na początku wpisu jako najlepszy (przy czym nieco uciążliwy w konfiguracji dla osób nietechnicznych). Taki Thunderbird (dowolna platforma) ma to wbudowane od jakiegoś czasu.

Eee doradztwo amatorów, jeśli naprawde komuś zależy na tajnej komunikacji to raczej stworzy własne narzędzia i użyje metod które nie pozwolą na podglądanie osobom nieupoważnionym nawet. A już jeśli komuś sie uda to i tak nic nie zdziała. Szyfrowanie, autoryzacja to jedno a metodyka, taktyka to drugie.

Jasne wszyscy rozpisują algorytmy, szyfrowanie e2e, długie hasła.

O ile w IT jest to standard mam na myśli pracowników it lub technicznych, o tyle cała reszta ma to po prostu w d. (głębokim poważaniu). Ludzie szyfrują zipa pakują do maila i hasło w mailu. Ot i szyfrowanie szlag trafił.

Zasada jest zawsze prosta hasło jednym kanałem komunikacyjnym, treść drugim kanałem.

Znajdźcie coś dla Pani Halinki z księgowości albo z marketingu coś dla kogoś nietechnicznego co go nie przerośnie.

czyli “ludź” najsłabsze ogniwo, a skoro nie przetłumaczysz, nie wytłumaczysz, nie nauczysz itd.

to zostaje zrób tak, żeby ten nieszczęsny “ludź” nie musiał nic robić. Ma się “samo” robić

albo nie wysyłaj nic ;)

Wystarczy zarejestrować się na Autenti i macie wszystko co chcecie. Każdy plik jest szyfrowany, a jednorazowy kod sms można wysłać do pliku ZIP.

A do haseł korzystam z NordPass, i póki co jestem zadowolony, chociaż do tej pory nie zsynchronizowali logowania na aplikacji Android i Windows. Jak się zalogujesz na Windowsie to cię wyloguje na Androidzie i odwrotnie.