Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Czym tak naprawdę był „gigantyczny wyciek” z wojska – analiza

9 stycznia wyciekły dane z polskiego wojska, zrobiła się afera, pojawiły się memy, a potem wszyscy „odpowiedzialni za” uspokajali, że jednak nic się nie stało. Także na sekuraku dość szybko pojawiło się wyjaśnienie sytuacji. Przyjrzyjmy się zatem temu, co zawierał „System Informatyczny Jednolitego Indeksu Materiałowego” i czy na pewno był to „gigantyczny wyciek” czy może jednak… burza w szklance wody?

Sama baza danych ujawnionego oprogramowania zawiera ponad 1 milion 750 tysięcy wpisów, dotyczących identyfikatorów JIM (Jednolitych Indeksów Materiałowych) przyporządkowanych elementom wyposażenia Sił Zbrojnych RP, a także m.in. zestawienie gestorów, Jednostek Gospodarczych, służb i Klasyfikatorów Wyrobów Obronnych. Elementem, który być może nie jest jasny dla każdego, kto nie ma do czynienia ze sprzętem wojskowym i procedurami z nim związanymi, jest przyporządkowanie konkretnych wpisów do grup i klas, co jest zawarte w pierwszej części indeksu JIM. Dane dotyczące zasad podziału na grupy i klasy można uzyskać po przestudiowaniu odpowiednich decyzji MON i innych dokumentów dotyczących normalizacji wyposażenia Sił Zbrojnych. Oznaczenie grupy i klasy, stanowiące pierwsze cztery cyfry każdego indeksu JIM i zgodne z wytycznymi NATO-wskimi, zawarte jest chociażby w ogólnodostępnej „Klasyfikacji zaopatrzenia NATO”, umieszczonej na stronach Wojskowego Centrum Normalizacji, Jakości i Kodyfikacji, więc jest jak najbardziej jawne i dostępne dla każdego. Jako że jest to klasyfikacja NATO nie można jej odnosić całościowo, jako grup wyrobów, do stanu zaopatrzenia Wojska Polskiego, co pojawiało się w pierwszych doniesieniach medialnych i komentarzach.

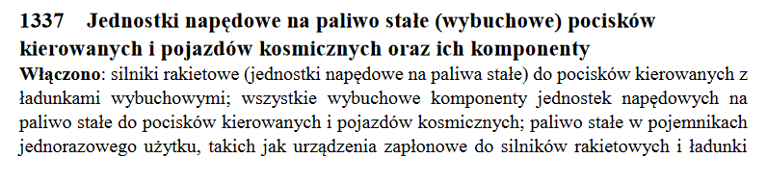

Jeden z kodów zaopatrzenia w ramach Klasyfikacji Zaopatrzenia NATO – grupa 13 (Amunicja i materiały wybuchowe), klasa 37.

Niebezpieczeństwo wynikające z wycieku bazy to ewentualnie możliwość przyporządkowania wyposażenia o określonej nazwie do określonej grupy, a więc określenie jego przeznaczenia, chociaż dla ogromnej większości (jeśli nie dla wszystkich) elementów sklasyfikowanych w bazie przyporządkowanie to jest jasne lub możliwe do ustalenia po wyszukaniu, czym dany element jest (dane tego typu także znajdują się w Internecie, chociażby na stronach dostawców). Niemniej, jeśli ktoś wie, że sprzęt o nazwie X jest na wyposażeniu jednostki wojskowej, to korzystając z bazy, może bez dalszych poszukiwań zweryfikować, czy jest to np. wyposażenie artyleryjskie czy gra komputerowa.

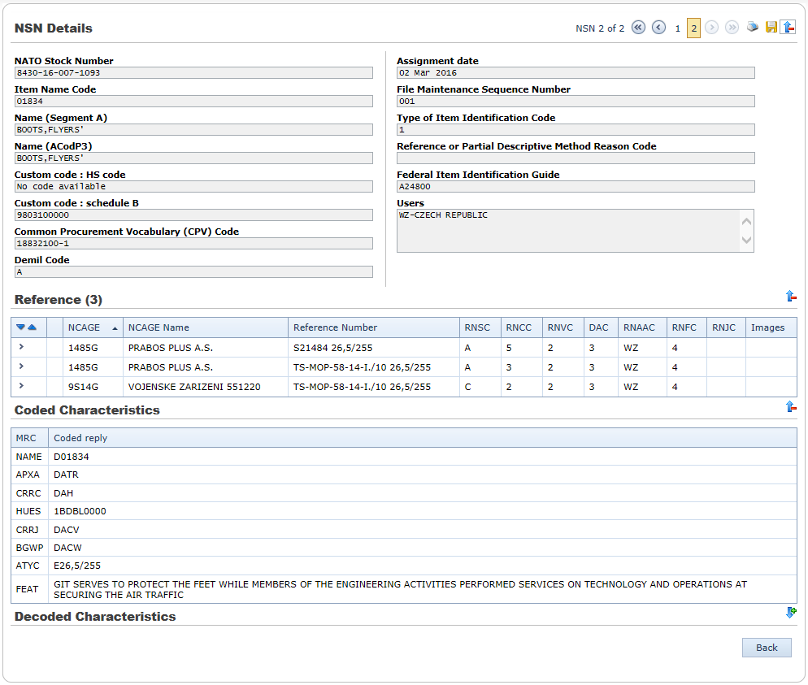

Jednak jest to i tak mniej informacji, niż udostępnia NATO w ramach swoich baz logistycznych, które może odpytać każdy, kto chciałby w nich czegoś poszukać. Tutaj jedynie zamiast kodów JIM, które są polskim identyfikatorem, używa się NSN (NATO Stock Number), które podobnie jak JIM identyfikują wyroby przeznaczone dla wojska, włącznie z ich klasą i grupą. Dostęp do pełnej i zawsze aktualnej bazy jest publiczny, chociaż niemożliwy „z ulicy”, tzn. bez wcześniejszej rejestracji i wniesienia rocznej opłaty w systemie NMCRL (NATO Master Catalogue of References for Logistics), który dostępny jest w wersji WEB i OFFLINE. Jeśli jednak chcemy jedynie wyszukać dany wyrób, możemy to zrobić bezpośrednio na stronach NATO lub poprzez inne wyszukiwarki, jak choćby: NSN search, WebFLIS search lub ISO group. A znaleźć tam można wszystko, od pojedynczej śrubki, poprzez buty, pociski aż po całe pojazdy, jednostki pływające i samoloty. W tym zatem aspekcie polityka logistyczna NATO wydaje się być mniej restrykcyjna niż nasza krajowa.

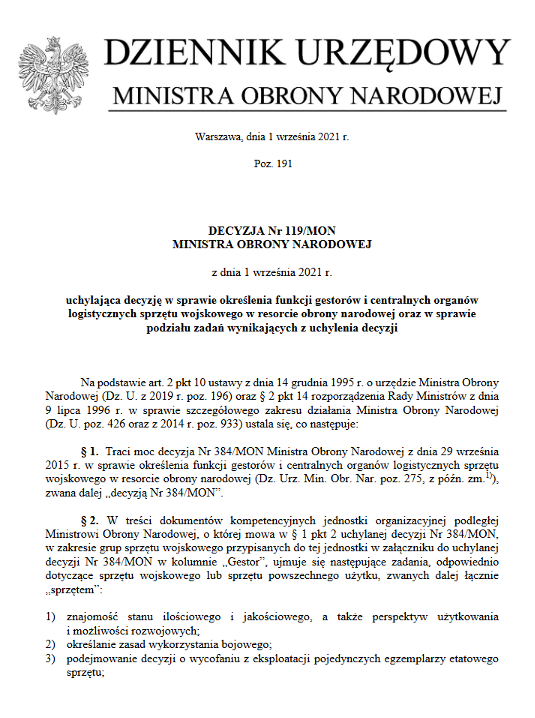

Dla każdego rekordu, będącego określonym elementem wyposażenia z przypisanym indeksem JIM, dodano także powiązane informacje o tym, jaka komórka pełni rolę gestora tego wyposażenia. To oznacza, że rejestr skupia w jednym miejscu listę wszystkich gestorów. Informacje te, sklasyfikowane w bazie eJIM także nie są czymś niezwykłym, chociaż przeciętnemu człowiekowi określenie „gestor” może niewiele mówić. Jak jednak czytamy w uchylonej niedawno Decyzji 384/MON z dnia z dnia 29 września 2015 r. w sprawie określenia funkcji gestorów i centralnych organów logistycznych sprzętu wojskowego w resorcie obrony narodowej, określenie to oznacza „komórkę lub jednostkę organizacyjną resortu obrony narodowej, a także komórkę wewnętrzną, odpowiedzialną za określanie kierunków rozwoju SpW w Siłach Zbrojnych Rzeczypospolitej Polskiej oraz organizację procesu wdrażania i ustalanie procesów eksploatacji (w tym wykorzystania bojowego) i wycofywania określonego rodzaju (grupy) SpW”. Określenie „SpW” to Sprzęt Wojskowy.

W tej decyzji także można się zapoznać z podziałem na gestorów i Centralne Organy Logistyczne dla poszczególnych grup sprzętu wojskowego (tzw. COL – właśnie w tej roli występuje Inspektorat Wsparcia Sił Zbrojnych, z którego pochodzi oprogramowanie eJIM), więc nadal żadne informacje, które znalazły się w wycieku, nie są danymi, do których nie można by dotrzeć drogą wyszukiwania odpowiednich, jawnych aktów prawnych. Zresztą cała lista gestorów i tak przestaje być aktualna ze względu na fakt, że Decyzja 384/MON została uchylona z datą 1 stycznia bieżącego roku poprzez Decyzję Nr 119/MON Ministra Obrony Narodowej z dnia 1 września 2021 r., co jest związane z powołaniem Agencji Uzbrojenia, a zadania gestorów i COL przejmują jednostki organizacyjne podległe Ministrowi Obrony Narodowej.

Dodatkowo Decyzja Nr 194/MON Ministra Obrony Narodowej z dnia 28 grudnia 2021 r. zamiast określenia „gestor” wprowadza określenie „instytucja ekspercka właściwa w zakresie sprzętu wykorzystywanego w resorcie obrony narodowej”, a „COL” to od teraz „organy logistyczne właściwe w zakresie sprzętu wykorzystywanego w resorcie obrony narodowej”, co wpływa też pozytywnie na zrozumienie zadań tych organów. Także numery jednostek wojskowych podanych w jednej z tabel są danymi, które można pozyskać w Internecie bez większego problemu.

Analiza samej bazy oprócz powyższych wniosków przynosi jeszcze inne ciekawostki, które wpływają na mniejsze niż się mogło na początku wydawać, znaczenie wycieku dla bezpieczeństwa państwa, a mianowicie baza nie zawiera wszystkich elementów wyposażenia Wojska Polskiego wprowadzonego dotychczas na uzbrojenie, co łatwo jest zweryfikować poszukując serii indeksów JIM, które są aktualnie w użyciu – w końcu natrafić można na puste wyniki. Trudno powiedzieć, czy dlatego, że część „zgubiła się” gdzieś przy eksporcie bazy czy też baza po prostu nie jest wersją produkcyjną. Nie ma w niej także najnowszych elementów wyposażenia, stąd nie można jej uznać za zbiór kompletny. Na dodatek wiele z jej elementów nie jest już obecnie wykorzystywana, więc część bazy można uznać za „archiwalną”.

Chociaż baza ta nie jest elementem dostępnym publicznie, to jej zawartość nie jest niczym więcej, jak zbiorem sprzętu pozyskanego przez Siły Zbrojne w ramach zakupów, przetargów i innych prac tego typu. Dostęp do tych danych jest już jak najbardziej publiczny, ponieważ informacje o przetargach są zamieszczane na stronie Agencji Uzbrojenia (a wcześniej na stronach Inspektoratu Uzbrojenia) i to dodatkowo z ilościami przewidzianymi do zakupu, czego w bazie eJIM nie ma. Oczywiście niektóre elementy wyposażenia wojska nie powinny i nie są pozyskiwane w ramach przetargów, ale to zupełnie inna sprawa. W ujawnionej bazie nie ma też informacji o przydziale danego sprzętu do poszczególnych jednostek, więc wbrew pierwszym doniesieniem nie wiadomo, ile par majtek znajduje się w danej jednostce ani kto jest w posiadaniu poszukiwanego przez niektórych błotnika.

Co może być problemem po takim wycieku, to wpisy, które znajdują się w tabeli uprawnień. Widać w niej loginy osób, które mają uprawnienia do bazy, a po porównaniu ich z imionami i nazwiskami dostępnymi w instrukcji obsługi, także obecnej w wycieku, można stwierdzić, jaki jest wzór, a zatem jakie są nazwiska pozostałych osób pracujących z programem. Te osoby powinny mieć się na baczności, bo może dochodzić do prób wydobycia od nich bardziej poufnych danych, z wykorzystaniem chociażby metod ataków socjotechnicznych.

Podsumowując tę analizę, powyższy zbiór danych nie był nigdy w pełni jawny, przez co mógł być traktowany jako wyciek. Niemniej jego skala jest znacząco odległa od pierwotnych doniesień o kompromitacji bezpieczeństwa państwa, a fakt, że nie zostały ujawnione żadne informacje krytyczne dla jego bezpieczeństwa, a jedynie dane o nikłym znaczeniu strategicznym, może stanowić przestrogę na przyszłość.

~szer. Kowalski

Ps błotnika w Zaganiu nie ma na pewno.

O pierwszy rozsądny głos w aferzez z du…py wziętej firmy On.et

Czy w pliku .exe był trojan?

W wersji archiwum o SHA-256 6e8ebc64335aa0852b2fb659685ff6837c821b5b7b497cd0e8876b8d07311e09, żadnego trojana nie było.

Nie wiem, dlaczego wszyscy na siłę próbują szukać zagrożenia w analizie stanów magazynowych (tak w skrócie rzecz ujmując). Widać od razu, że tam tego zagrożenia faktycznie nie ma.

Natomiast ja bym upatrywał 5 konkretnych zagrożeń (albo przynajmniej możliwości zmiany status quo):

1. Prywata – w bazie ewidentnie są przedmioty, które nie mają w wojsku racji bytu – np. co najmniej 6 wzmacniaczy audiofilskich, których nie da się sensownie zastosować do nagłośnienia estradowego w kantynach. Nasuwa się pytanie, kto je kupił i po co? Podobnie da się znaleźć pewnie kilkaset innych produktów tego typu – to jest wg mnie sprawa na spore śledztwo, a potem najprawdopodobniej zarzuty dla indywidualnych żołnierzy, którzy – moim zdaniem – kupili sobie na koszt wojska prywatne zabawki.

2. Przetargi – jeśli zaczniemy analizować bazę dokładnie, a nie tylko pobieżnie, to wyczytamy z mniejszym lub większym dużym prawdopodobieństwem (zależnym od branży), co w danej branży jest obecnie standardem zakupowym. Np. serwery rackowe Dell . czy wojnostojące Dell T710. Takie informacje są świetnym prezentem dla konkurencji (tu np. HP, IBM), która być może dzięki tej wiedzy zdoła przygotować ofertę na lepszych (dla siebie) warunkach.

3. ITSEC – w bazie widać, jakiego oprogramowania zabezpieczającego (logi, SIEM, DLP itd.), wojsko używa (lub używało), a jakiego nie. Co do zasady, na pewno łatwiej przygotować exploity dla 4 platform, niż dla 30. Czy to bezpośrednie zagrożenie? Może i nie, ale w razie potrzeby na pewno obniża koszty ataku.

4. ITSEC – jak się dobrze przyjrzymy licencjom na Windows Server, a potem jeszcze na różne oprogramowanie typu SQL Server (ilości osobnych pozycji, poustawiane na nich atrybuty), to patrząc na same wzorce można dojść do wniosku, że wojsko najprawdopodobniej ma trochę nieaktualizowanych licencji na Windows Server 2003, 2003 R2 i 2008 – pewnie na jakieś specjalizowane i izolowane systemy. Więc czy to zagrożenie? Patrz historia Stuxneta.

5. ITSEC – i jeszcze dochodzi parę starych Unixów, a nawet Novell. W sumie ta sama historia co w punkcie 4.

Afera na miarę ON*t.pl i TVN ! A grodzki jak się chował za immunitetem tak się chowa dalej !!

pozwolę sobie zauważyć, że bagatelizowanie wycieku danych jest w tym wypadku nie na miejscu. Dodam tylko, dla mniej zorientowanych szeregowców, że zaopatrzenie logistyczne obejmuje w WP tzw. czas P i czas W. Proszę wybaczyć, że więcej nie opowiem, ale odwołuję się do Waszej wyobraźni!!!

Dobrze, ze ostatecznie wyciek okazal sie „niegrozny” ale nie zmienia to faktu, ze jest to kompromitacja systemu zabezpieczen, ktore przy jakiejkolwiek bazie danych agregujacej informacje dot, WP powinny byc na nieco wyzszym poziomie. Slusznie media naglosnily ten temat, chociazby po to zeby moc wyciagnac z tej wpadki lekcje. Proba owinienia za naglosnienie tego wycieku mediow jedynie pokazuje, ze niektorzy ludzie nie rozumieja jak waznym jest whistleblowing i jak wielu ustrzegla przed znacznie gorszymi konsekwencjami. Wiem, ze to nie jest w naszej naturze ale czasami warto uderzyc sie w piers i powiedziec najzwyczajniej przepraszam, poprawimy sie. Tego juz dawno nie slyszelismy w przestrzeni publicznej niestety. Przykre.

Niekoniecznie wyciek musi być kompromitacja. Jeśli to jest zaplanowany wyciek zawierający fałszywe dane, to może być wręcz elementem taktyki.

No co ty? Czyżbyś wątpił w prawdomówność niejakiego Antoniego M?