Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Void Balaur: duża rosyjska grupa zdemaskowana. Uzyskiwali za pieniądze dostęp do kont GMail/Protonmail/… Zhackowali m.in. skrzynki “dwóch członków parlamentu z Europy Wschodniej”

Obfity materiał źródłowy możecie pobrać ze strony Trend Micro. Hasłem grupy było:

Деньги не главное в свободном интернете. Главное – власть, которая принадлежит

тому, кто контролирует потоки информации.

Co można przetłumaczyć:

Pieniądze nie są najważniejsze w Internecie. Najważniejsze jest władza, która należy

do tego, kto kontroluje przepływ informacji.

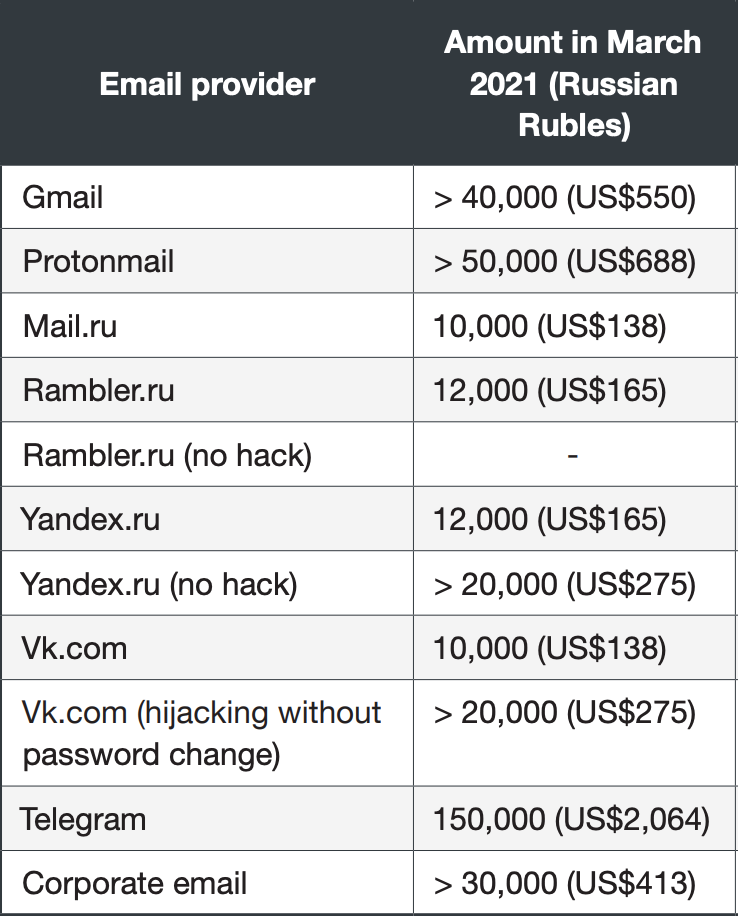

Nota bene: część serwisów związanych z grupą już nie działa, co nie znaczy że sama grupa przestała być aktywna. Zobaczmy więc do czego potrafiła się dostawać ekipa oraz jak kształtowały się ceny. Konta pocztowe:

W jaki sposób uzyskiwano dostęp? Albo z wykorzystaniem phishingu albo… korzystając z nieco mocniejszych metod, które wskazuje Trend Micro (warto zaznaczyć, że nie pokazują 100% dowodów potwierdzających te metody dojścia):

- Kluczowi pracownicy dostawców poczty e-mail świadomie sprzedający dane — bezpośrednio lub pośrednio — do

osób stojących za Void Balaur - Hackowanie pracowników organów ścigania, którzy mogą mieć legalny dostęp do skrzynek pocztowych, będących celem

- Przeszukiwanie baz z wyciekami (loginy/hasła/…)

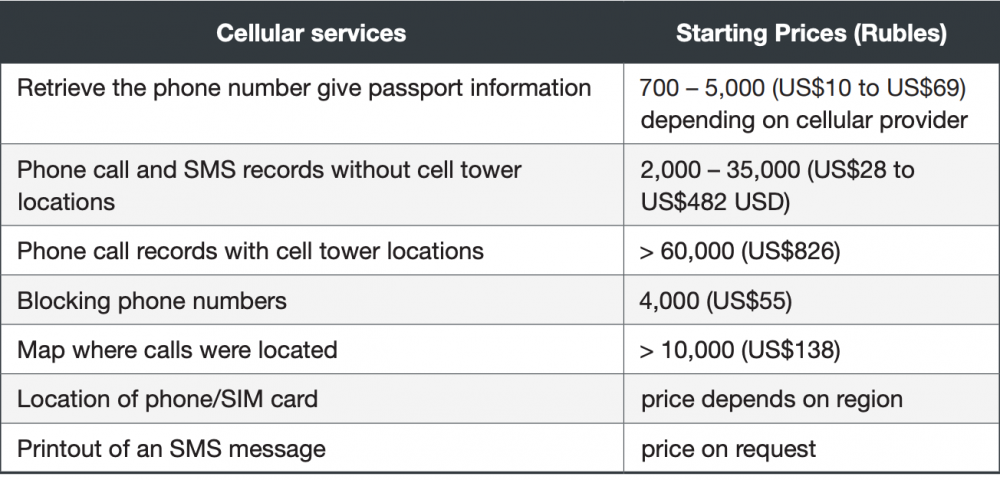

Ekipa pozyskiwała również dość wrażliwe dane osób (mowa jest o Rosji, ale czytajcie dalej):

Możecie się zastanawiać, jak można pozyskać tak wrażliwe / poufne informacje? Odpowiedź przychodzi tutaj – hackowani byli kluczowi pracownicy stosownych firm:

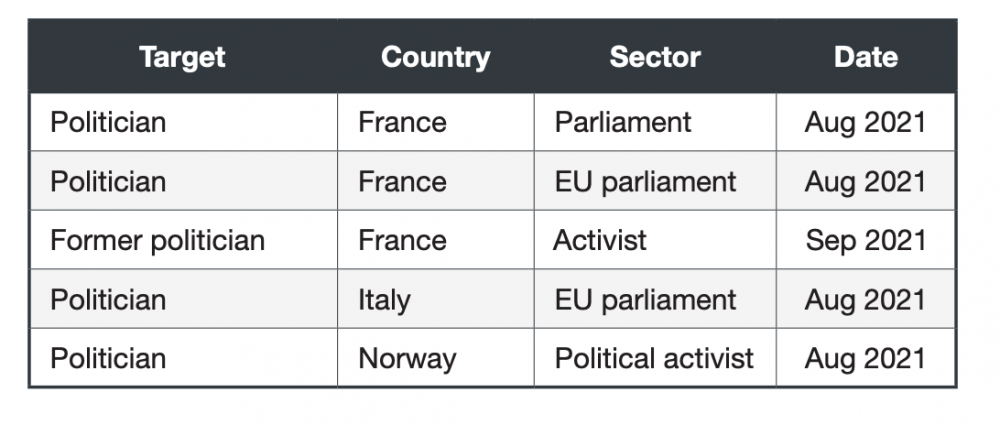

Wracając do e-maili – kto był na celowniku? Poza np. dziennikarzami, sporo polityków. Przykłady:

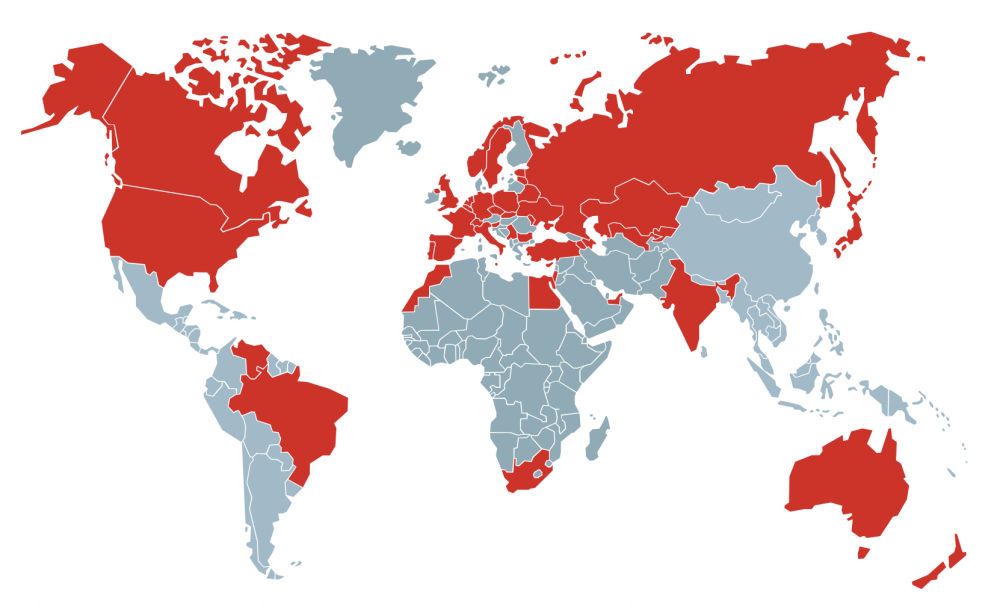

Czy były jakieś cele w Polsce? Ano były (choć nie pokazują się konkretne liczby zhackowanych kont). Tutaj mapka geograficznego rozłożenia celów (choć w raporcie podkreśla się niejednokrotnie, że najczęstszym celem była sama Rosja, później ew. kraje okoliczne):

Bliżej końca raportu wskazywane są inne branże, których pracownicy byli na celowniku:

- banki

- firmy telekomunikacyjne / firmy dostarczające im sprzęt

- firmy produkujące bankomaty

- firmy z sektora lotniczego

- firmy biotechnologiczne czy nawet:

- klinika in vitro

Na sam koniec raportu wskazanych jest też garść porad, które mogą uchronić przed tego typu atakami, m.in.:

- korzystanie sprzętowego 2FA do zabezpieczania swoich skrzynek pocztowych (np. klucze Yubico)

- korzystanie z GPG

- używanie komunikatorów umożliwiających automatyczne kasowanie wiadomości (po ustalonym czasie) – np. Signal

- pełne szyfrowanie dysku na komputerze

~Michał Sajdak

Sprytna ta metoda z hakowaniem pracowników mogących uzyskiwać legalne dostępy

Tak to rozumiem; Bardzo to mnie się podoba… Dobra akcja, dobra Reklama. Pytanie? A co zostało zrobione w sprawach bezpiecznej komunikacji, od daty powstania internetu???

Nic nie zostało zrobione, jak była -LIPA-, tak ta lipa dalej jest…

To tylko oznacza, że to jest odgórny nakaz, prikaz, / zamierzony błąd /. aby tak się rzeczy miały na co dzień. Co można więcej powiedzieć?

Można się szkolić na “Sekuraku”.

Pozdrawiam.

Kolejny z efektem Krugera-Dunninga. Zawsze się możesz przenieść do Korei Północnej, tam mają super bezpieczny internet.

“To tylko oznacza, że to jest odgórny nakaz, prikaz, / zamierzony błąd /. aby tak się rzeczy miały na co dzień. ” – nie. To oznacza, że jesteś ignorantem. Wracaj oglądać dobranocki i lepić babki w piaskownicy