Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Odzyskiwanie klucza szyfrującego do Bitlockera (TPM 1.2 / 2.0) – potrzebna lutownica, kable i parę drobiazgów

Pewnie wielu z Was korzysta z takiego rozwiązania: szyfrowanie dysku Bitlockerem z kluczem zaszytym w TPM. Jest to wygodne, bo przy starcie systemu nie trzeba wpisywać dodatkowego hasła, a jeśli ktoś ukradnie sprzęt to po wyciągnięciu dysku widzi tylko zaszyfrowane dane – klucz jest w TPM i nie da się go wyciągnąć. No właśnie – czy to ostatnie jest prawdą?

Zainteresowanych tematem odsyłam do tej publikacji. W skrócie:

You can sniff BitLocker keys in the default config, from either a TPM1.2 or TPM2.0 device, using a dirt cheap FPGA (~$40NZD) and now publicly available code.

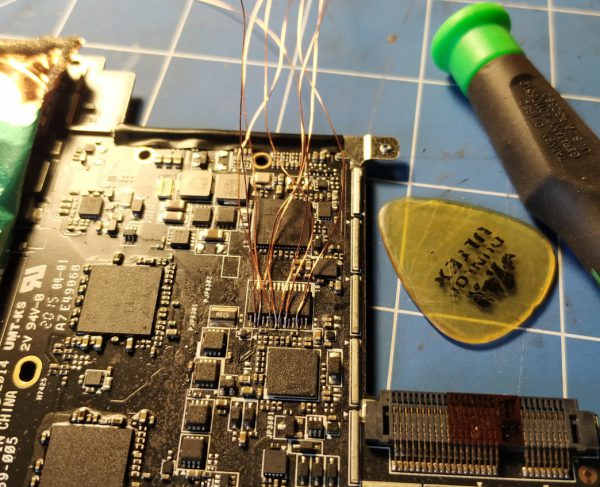

Jak podłączamy się do TPM-a? Za pomocą tzw. LPC bus – tego typu połączenie TPM2.0 widać poniżej:

LPC & TPM

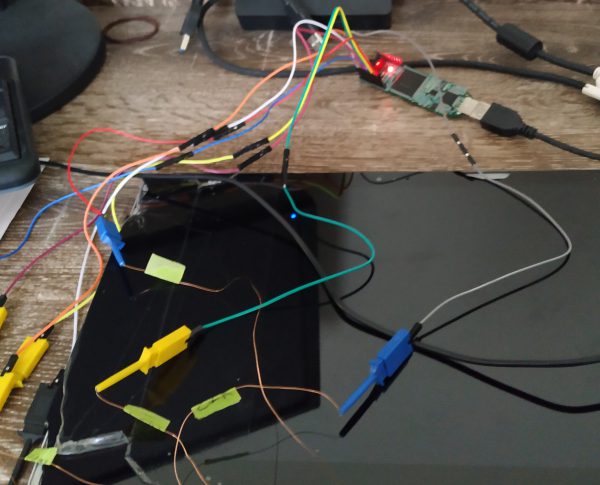

Jakim oprogramowaniem można podsłuchać komunikację TPM -> “świat” będąc wpiętym do LPC? Po drugiej stronie barykady kabelki wpinamy do tego urządzenia oraz uruchamiamy stosowny program: LPC sniffer TPM.

Można pomyśleć tak – no ale komunikacja TPM -> “świat” powinna być jakoś zaszyfrowana? Może być w TPM 2.0. Jak czytamy:

TPM2.0 devices support command and response parameter encryption, which would prevent the sniffing attacks. Windows doesn’t configure this though, so the same attack a TPM1.2 device works against TPM2.0 devices.

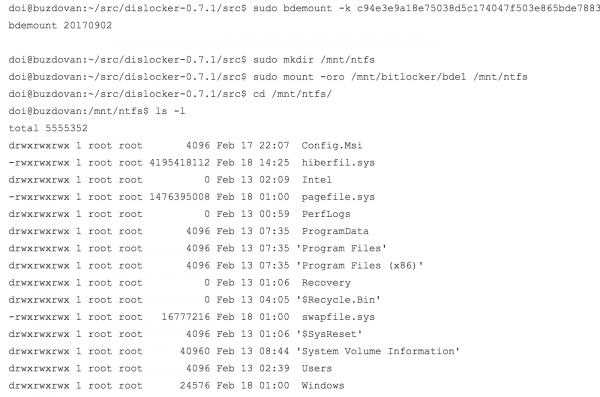

W ten sposób odzyskujemy tzw. VMK (Volume Master Key). Dalej już tylko dwie chwile zabawy z narzędziem dislocker i mamy odszyfrowany dysk

dislocker & obraz dysku

Ochrona? Użyć konfiguracji Bitlockera z PIN-em / hasłem lub dodatkowym zewnętrznym czynnikiem umożliwiającym odszyfrowanie naszego głównego klucza szyfrującego. Inne dodatkowe ataki / sposoby ochrony – tutaj.

PS

Testy z pełnym odszyfrowaniem dysku wykonano na Surface Pro 3 (TPM 2.0) i wybranym laptopie HP (TPM 1.2)

–ms

Albo używać narzędzi szyfrujących bez backdoorów zaszytych przez NSA i inne trzy literowe agencje jak np. TrueCrypt/VeraCrypt (które audyt przeszły bezbłędnie).

Ta, spróbuj używać i zarządzać tym w większej organizacji? Tak się składa, że bezpieczeństwo to nie tylko poufność, ale również dostępność. A jak tracisz klucz do odszyfrowania, bo odszedł pracownik lub został zwolniony to jak dostaniesz się do danych?

+1

?

Normalnie? Jak zarządzasz IT w organizacji, to możesz zrzucać dane ze stacji klienckich przez AD na bieżąco na dedykowany serwer.

Ew. profile AD tylko mobilne i konfig stacji roboczych do zapisywania tylko w katalogu usera /home

W obu przypadkach szyfrowanie VC (zabezpieczenie przed postronnymi) i późniejszy odczyt przez BSS to nie problem.

Poza tym aktualnie znaczna cześć pracy odbywa się przez web i pracownicy mało istotnych firmowi danych zapisują lokalnie, a większe projekty zazwyczaj i tak robi się na stacjach roboczych lub zrzuca na serwery :)

@xyz – “to możesz zrzucać dane ze stacji klienckich przez AD na bieżąco na dedykowany serwer.”

Jak to dobrze `fachowca` posłuchać.

AD, to usługa katalogowa, a nie narzędzie do zrzucania danych. Nowicjusz jakiś przeczyta taki komentarz i później będzie zgrywał dane przez AD i puszczał w świat herezje.

Podałeś przykłady, które w dużych organizacjach jak i mniejszych nie sprawdzają się, profile mobilne? To zło, i na pewno nie na urządzenia przenośne.

No i nie wrzucaj każdego do jednego worka, nawet jak większość pracy odbywa się przez weba, to skala robi swoje.

@SuperTux – pokaż dowód o zaszytych backdoor-ach w BitLocker? A BitLocker nie przeszedł jakiegoś audytu?

Dodaj PIN do konfiguracji BitLockera i po problemie. Mniej wygodne, a na atak offline jesteś zabezpieczony.

@poprawiamHerezjeinnych

był to skrót myślowy

mentorze.jak dobrze, że są tacy ludzie jak Ty, którzy lecząc swoje ego, prostują niczego nieświadomych

nowicjuszy, którzy przecież nie wiedzą i nie są w stanie sami dowiedzieć się niczego nt. ADpodałem tylko przykład rozwiązania problemu pokazanego przez poprzednika – doprecyzowując, chodziło o usługę kopii zapasowych stacji klienckich.

To, że TWOIM zdaniem te rozwiązania się nie sprawdzają, to tylko Twoja opinia, więc nie mąć w głowie

nowicjuszomi dyskutuj merytorycznie, a nie uderzaj personalnie.Znam środowisko w mniejszej organizacji (50+ stanowisk), gdzie podobne rozwiązanie aktualnie funkcjonuje.

Jeżeli masz wartościową wiedzę, którą chcesz się podzielić – to jak najbardziej jestem otwarty na inne spojrzenie na sprawę, natomiast podbudowywanie swojego małego ego przenieś gdzie indziej.

Akurat AD i profile mobilne na ustawieniach domyślnych to zło – to prawda, ale jak zarządzają tym tacy admini to nic dziwnego że mają taką a nie inną opinię. Przy odrobinie dopieszczenia konfiguracji i użycia kilku “haków” (niestety) jest to całkiem sprawne i skuteczne narzędzie do zabezpieczania danych w firmie. Sam tym zarządzam, znam inne wdrożenia i to działa bardzo sprawnie, bez zabaw z userami że coś pochowają, pokasują, zniszczą. Mogą używać TrueCrypta czy co tam chcą, dane w buforze offline (a zatem i w profilu) i tak są dodatkowo zaszyfrowane wymuszoną polityką przez GPO i kluczem wygenerowanym przez serwer i odświeżanym co miesiąc więc obojętne czy dopilnuję usera czy nie. Odpowiednie GPO i spokój. Ale nie, AD to ZUO – nie po prostu admin dupa i tyle.

“Normalnie? Jak zarządzasz IT w organizacji, to możesz zrzucać dane ze stacji klienckich przez AD na bieżąco na dedykowany serwer.”

Mylisz szyfrowanie z backupem danych. To są dwie różne rzeczy do różnych celów. Bitlocker pozwala na zarządzanie poprzez AD. Inny soft niekoniecznie.

Raczej mało kto używa bit+tpm bez wpisywanego hasła, bo nie ma to właściwie sensu.

Osobiście preferuję DriveLock od HP.

To jak to jest realnie z TPM – trzyma tam klucze dysku C systemowego tylko czy pozostałe także?

To można uznać za furtkę, że do systemowej wymusza się TPM co ułatwia ew. przejecie kluczy?

Z innej beki, to jeśli Bitlocker nie jest odblokowany, a są skróty np. na pulpicie, w pasku zadań, to są wadliwe, albo giną. Jak to się rozwiązuje i czemu ew. od tak dawna nie zrobiono FIX’a do tego problemu? Killowanie explorera to takie sobie rozwiązanie.