Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Hackowanie armii USA przez FTP

W ramach weekendowego relaksu przedstawiamy dziś prawdziwą perełkę — autentyczny zapis włamania dokonanego przez anonimowego hakera do systemów amerykańskiej armii. Nagranie pochodzi z 1991 roku i jest bardzo interesujące z co najmniej z kilku powodów. Po pierwsze, możemy się przekonać, jak słabe w tamtych czasach były wojskowe zabezpieczenia. Po drugie, warto zwrócić uwagę na niepowtarzalny klimat panujący w mieszkaniu prawdziwego hakera sprzed ponad 20 lat!

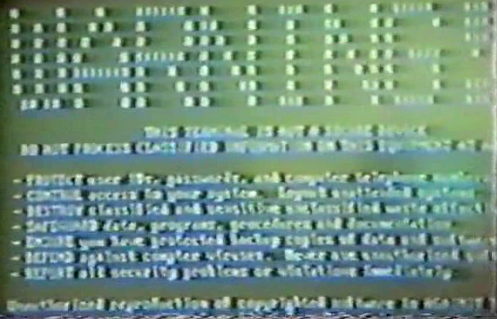

Poniższe nagranie zostało przygotowane i upublicznione we wrześniu 1991 roku przez magazyn 2600. Materiał, który utrwalono na taśmie VHS, stanowi zapis włamania do jednego z systemów amerykańskiej armii. Spójrzmy na ten interesujący film (całe nagranie można pobrać pod tym adresem), który w zamierzeniu autorów miał na celu ukazanie żenującego stanu wojskowych zabezpieczeń.

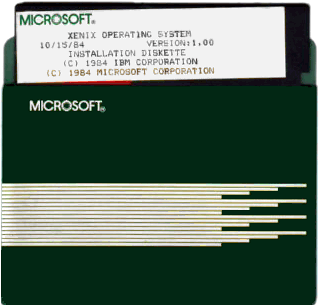

Jak możemy zobaczyć, celem ataku (przeprowadzonego w lipcu 1991 roku) był komputer z systemem Xenix (odmiana Uniksa wydana na początku lat 80. przez Microsoft!) pracujący w domenie tracer.army.mil. W początkowej fazie swych działań, haker próbował za pośrednictwem telnetu oraz domyślnych haseł uzyskać dostęp do systemu operacyjnego. Aż tak łatwo nie było.

Jak się jednak za chwilę okazało system (a dokładnie ftpd) był podatny na słynny już atak „ftp –n” typu privilege escalation, dzięki czemu intruz uzyskał pełne prawa (jako root) odczytu i zapisu do całego systemu plików. W tym momencie wystarczyło już tylko umieścić w systemie odpowiednio zmodyfikowany (np. dodaniem własnego użytkownika) plik passwd i zatelnetować się na system.

Mając już swobodny dostęp do shella, haker buszuje po systemie, natrafia m.in. na informacje dotyczące działań w Zatoce Perskiej. W końcu intruz uruchamia narzędzie do łamania haseł i odzyskuje wiele z poświadczeń, które w większości okazują się być trywialne.

Luka w ftpd (CERT Advisory CA-1988-01 ftpd Vulnerability), z której skorzystał haker, była znana już w 1988 roku, z czego wniosek, że wojskowi byli raczej na bakier z instalowaniem dostępnych poprawek bezpieczeństwa. Jej wykorzystanie było banalne i sprowadzało się do wykonania:

ftp -n ftp> open victim.com Connected to victim.com 220 victim.com FTP server ready. ftp> quote user ftp 331 Guest login ok, send ident as password. ftp> quote cwd ~root 530 Please login with USER and PASS. ftp> quote pass ftp 230 Guest login ok, access restrictions apply. ftp> ls -al / (mamy uprawnienia roota!)

Jak deklarowali autorzy nagrania, w trakcie powyższego ataku system oraz znajdujące się w nim dane nie zostały w żaden sposób zniszczone ani zmodyfikowane. Celem było jedynie obnażenie słabości wojskowych zabezpieczeń, co rzeczywiście świetnie się udało.

Jak się okazuje, ponad 20 lat temu włamanie do amerykańskich wojskowych systemów wcale nie stanowiło wielkiego wyzwania. Co więcej, problemy ukazane w powyższym materiale (błędy i słabości konfiguracyjne, brak zainstalowanych poprawek, słabe hasła dostępowe) są aktualne również dziś. Znane luki oraz trywialne hasła nadal są przecież słabościami najczęściej wykorzystywanymi przez włamywaczy. Miejmy tylko nadzieję, że może wojskowe systemy są dziś bardziej odporne na tego typu działania…

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Świetna perełka :) Niesamowity klimat tamtych czasów. No i to VI ukryte pod poleceniem edit ;)

Ad. “włamanie do amerykańskich wojskowych systemów wcale nie stanowiło wielkiego wyzwania”:

Samo włamanie może nie, ale już zdobycie wiedzy potrzebnej do jego przeprowadzenia było tysiąckrotnie trudniejsze niż dziś. Za to ogromny szacunek dla ówczesnych black-, gray- i whitehatów, bo żeby zdobyć wiedzę musieli spędzać tygodnie w bibliotekach i nie mieli łatwej możliwości wymiany wiedzy jak to ma miejsce dziś.

Polecam ksiązkę Clifforda Stolla ” Kukułcze jajo”, jest w niej więcej takich kwiatków :)