Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wyciekły źródła popularnego trojana bankowego

Kompletne źródła popularnego trojana bankowego Carberp zostały upublicznione w Internecie. Fakt ten jest interesujący z co najmniej kilku powodów, spójrzmy więc na szczegóły tej niecodziennej sytuacji.

Carberp to trojan specjalizujący się w wykradaniu poświadczeń bankowych oraz danych kartowych. Masowe infekowanie internautów odbywa się zazwyczaj za pomocą exploit kitów zainstalowanych na złośliwych stronach internetowych (atak typu drive-by download), a po infekcji do ukrycia własnej obecności Carberp korzysta z technik typowych dla rootkitów.

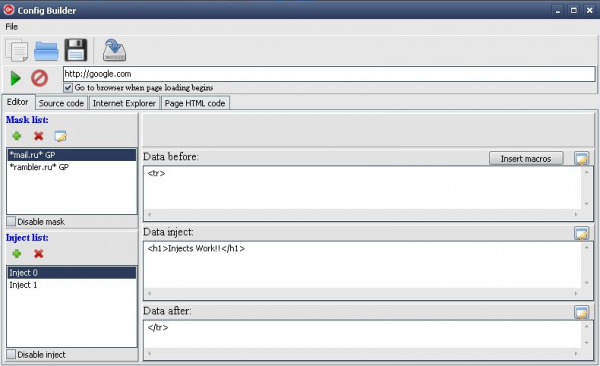

Po zasiedleniu się w systemie właściwe wykradanie danych odbywa się za pomocą techniki Man-in-the-Browser, a wszystkie zebrane dane są przekazywane do centralnych serwerów C&C. Carberp może być również wykorzystywany do zdalnego kontrolowania zainfekowanych komputerów poprzez pobieranie zadań wystawionych na serwerze C&C (z lokalizacji <domain>/set/task.html), a nawet nawiązywanie sesji VNC z ofiarą.

Carberp ma budową modularną, co oznacza, że może w dowolnym momencie pobierać oraz uruchamiać dodatkowe moduły, takie jak np. moduł wyłączający oprogramowanie antywirusowe (stopav.plug), czy tez moduł usuwający konkurencję (inny malware) z systemu — miniav.plug.

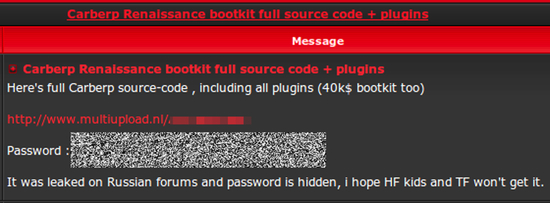

Czarnorynkowa cena jednej licencji pakietu Carberp osiągała nawet 40 tys. USD. Wyciek oznacza jednak, że obecnie przestępcy internetowi będą mogli do woli korzystać z darmowego źródła złośliwego oprogramowania. Co więcej, prawdopodobnie powstaną teraz modyfikacje, które będą dystrybuowane na czarnym rynku pod innymi nazwami. Taka sytuacja miała już miejsce w 2011 roku po wycieku kodów ZeuSa, kiedy to na nielegalnym rynku zaczęły się pojawiać jego klony dystrybuowane jako IceIX i Citadel.

Oczywiście wyciek źródeł Carberpa nie oznacza jedynie nowych możliwości darmowego zarobku dla komputerowych przestępców. Jest to również bardzo interesująca okazja dla wszystkich zainteresowanych analizą złośliwego oprogramowania oraz metodami działania komputerowych grup przestępczych.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Czy zostało to zgłoszone na policję? Jest już prowadzone jakieś śledztwo w tej sprawie?

guzik,

Nie mam takich informacji, ale nie sądzę, żeby akurat w kwestii samego wycieku miało być prowadzone jakieś oficjalne śledztwo.

Śledztwo jak najbardziej powinno być, tyle że z ramienia “obrońców” praw autorskich. Przecież ten kod ktoś stworzył a teraz został nielegalnie upubliczniony ;)

github ?

Dokładnie. Przecież to zwykłe okradanie twórcy tego programu :->

Piotruś87,

Żartujemy tu sobie, tymczasem “twórcy” rzeczywiście aktywnie walczą z tego typu “piractwem”.

przy okazji bankow

http://www.mbank.pl używa nieprawidłowego certyfikatu bezpieczeństwa.

Ten certyfikat jest prawidłowy tylko dla http://www.mbank.com.pl.