Mega Sekurak Hacking Party w Krakowie! 20.10.2025 r. Bilety -30%

Wśród danych Hacking Team znaleziono exploity zero-day m.in. na Flasha i SELinuksa [aktualizacja]

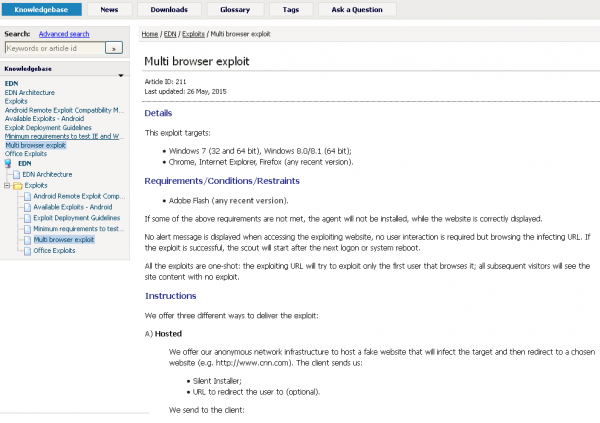

Zgodnie z przewidywaniami pośród danych wykradzionych włoskiej firmie Hacking Team znaleziono nieznane do tej pory exploity wykorzystujące podatności zero-day.

Na chwilę obecną są to exploity zero-day na:

- Windows kernel oraz Flash Player,

- (jeszcze niepotwierdzony) SELinux.

Z dostępnych analiz wynika, że exploit na Windowsa — Adobe Font Driver (atmfd.dll) kernel driver privilege escalation vulnerability — może być użyty w wersjach systemu od XP aż do 8.1 włącznie.

Natomiast exploit na Flasha jest w stanie wykorzystać najnowszą dostępną obecnie wersję (18.0.0.194) działającą w środowisku praktycznie wszystkich popularnych przeglądarek internetowych.

Co więcej, zaktualizowany raport Trendmicro ostrzega przed zaobserwowanymi atakami z wykorzystaniem właśnie tej podatności. Firma Adobe zapowiedziała już wydanie odpowiednich poprawek.

— Wojciech Smol

Ja dawno temu wywaliłem Flasha z systemu i wyłączyłem w przeglądarce i innym polecam to samo. Bez Flasha da się żyć.

Tak, dobrą alternatywą może też być clik to play http://sekurak.pl/jak-bezpieczniej-surfowac-dzieki-click-to-play/

Blokujmy Flash tym samym każdy przyczyni się do szybszego wdrażania HTML5 na stronach :)

W kontekście „deanonimizacji” userów w internecie nie za bardzo podoba mi się to wymuszanie przejścia na HTML5 :/ via. http://sekurak.pl/nie-daj-sie-sledzic-unikatowa-identyfikacja-uzytkownikow-przegladarek/

Już jakiś czas temu było wiadomo o luce w bibliotece zarządzającą ładowaniem czcionek (atmfd.dll) – mało tego nasz rodak sam odkrył tą lukę i została zgłoszona do konkursu.

ale czy to ta sama luka?

Nie, inna, ta już załatana jest tutaj: https://technet.microsoft.com/en-us/library/security/ms15-021.aspx

Uprzejmie donoszę – flash jest już w v. 18.0.0.203

Potwierdzam — jeśli używacie, to łatajcie :) http://www.adobe.com/software/flash/about/

Tym bardziej, że exploit jest już powszechnie dostępny: https://www.exploit-db.com/exploits/37523/

A PPAPI flash w Chrome i Operze?

Tutaj są szczegóły: aktualizacja poleci automatycznie np. w Chrome https://helpx.adobe.com/security/products/flash-player/apsb15-16.html