Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Exploit-as-a-service

W jaki sposób dochodzi do masowych ataków internetowych? Jak powstają złośliwe witryny internetowe infekujące setki tysięcy komputerów osobistych? Na te i inne pytania dotyczące działalności internetowych przestępców odpowiemy dziś przy okazji omówienia najnowszych trendów panujących na elektronicznym czarnym rynku.

Crimeware

Główną motywacją wszystkich działań dzisiejszych twórców złośliwych witryn internetowych jest chęć łatwego zysku. Administratorzy i właściciele tego typu serwisów zazwyczaj nie trudnią się jednak tworzeniem złośliwego oprogramowania. Masowe ataki internetowe nie byłyby więc możliwe bez internetowej mafii, która trudni się produkcją gotowych zestawów oprogramowania zdolnego do przeprowadzania zautomatyzowanych ataków.

Crimeware to termin określający wiele różnych klas złośliwego oprogramowania (malware), stworzonego w celu umożliwiania oraz zautomatyzowania internetowych ataków zakrojonych na szeroką skalę. Obecnie jednym z najczęściej spotykanych rodzajów oprogramowania crimeware są gotowe pakiety (ang. exploit kit) służące do automatycznego atakowania internautów.

1. Exploit kit

Oprogramowanie typu exploit kit powstało, jako odpowiedź na rynkowe zapotrzebowanie na łatwe w użyciu, gotowe zestawy exploitów zdolnych do masowego infekowania internautów odwiedzających złośliwe witryny. Okazało się bowiem, że twórcom takich witryn bardziej opłaca się zakupienie od gotowych rozwiązań, niż własnoręczne zajmowanie się żmudnym kodowaniem i testowaniem exploitów.

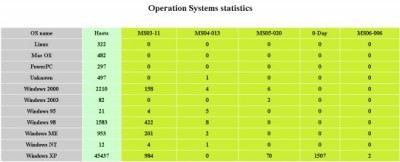

Czym dokładnie jest exploit kit? Zazwyczaj to rodzaj bazodanowej aplikacji webowej. Użytkownik pakietu (czyli administrator przygotowujący złośliwą witrynę internetową) instaluje go na swym serwerze, co w efekcie powoduje, że użytkownicy odwiedzający taką witrynę są atakowani za pomocą zawartych w nim exploitów, a wszelkie statystki (udane oraz nieudane ataki itp.) są składowane w bazie danych. Poszczególne exploity wymierzone są najczęściej w typowe luki obecne w przeglądarkach internetowych lub wtyczkach, takich jak Adobe Acrobat, Java czy Flash Player.

W wyniku udanego ataku w systemie internauty najczęściej instalowany jest trojan, klient botnetu lub inne złośliwe oprogramowanie zdolne do wykradania haseł, danych, numerów kart kredytowych oraz wszelkich innych potencjalnie cennych informacji. Administrator pakietu dysponuje natomiast webowym modułem administracyjnym, który pozwala na zarządzanie pracą złośliwego oprogramowania oraz analizę statystyk jego działalności.

Gwałtowny rozwój exploit kitów rozpoczął się w 2006 roku wraz z pojawieniem się pierwszego popularnego pakietu tego typu, znanego pod nazwą Web Attacker. Pakiet ten zawierał siedem exploitów wymierzonych w Internet Explorera oraz Firefoksa i oferował prosty interfejs administracyjny.

Natychmiast zaczęły pojawiać się nowe, bardziej zaawansowane rozwiązania, takie jak np. MPack.

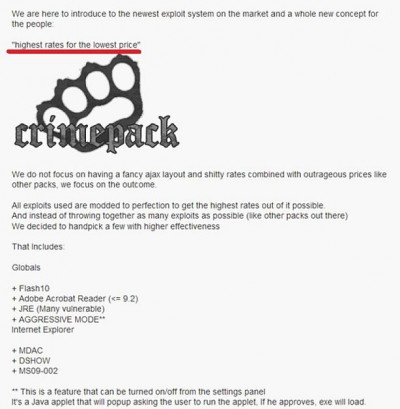

Twórcy poszczególnych pakietów reklamują swe produkty najczęściej na podziemnych forach internetowych poświęconych tematyce komputerowej przestępczości.

Jak widać, spece od marketingu pracujący dla internetowej mafii korzystają ze znanych z innych dziedzin sloganów, obiecując swym klientom najwyższą skuteczność w najniższej cenie…

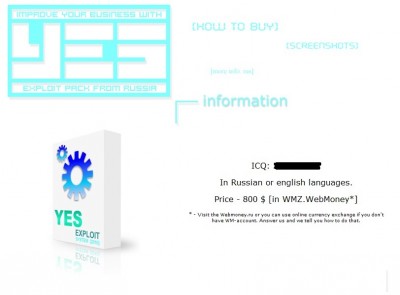

Tradycyjny model sprzedaży przewidywał zazwyczaj przekazanie pojedynczej wersji oprogramowania do lokalnej, jednostanowiskowej instalacji. Ceny za pojedynczą licencję oscylują zazwyczaj w granicach 1000 USD. Jak się jednak okazuje, obecnie twórcy oprogramowania crimeware skłaniają się już ku bardziej nowoczesnym formom sprzedaży.

2. Exploit-as-a-service

Internetowa mafia, co ciekawe, niechętnie patrzy na komputerowych piratów, wprowadzając przeróżne mechanizmy zapobiegające nielegalnemu (sic!) powielaniu własnych pakietów. Spotykane są nawet zaawansowane mechanizmy aktywacyjne, stworzone na wzór tych znanych z produktów firmy Microsoft. Prawdopodobnie właśnie chęć ochrony własnych rozwiązań przed niekontrolowanym powielaniem spowodowała, że w ostatno twórcy exploit kitów rozpoczęli dystrybuowanie swych produktów w modelu exploit-as-a-service.

W taki właśnie sposób oferowany jest właśnie jeden z najnowszych exploit kitów dostępnych na czarnym rynku. Zamiast zakupu pojedynczej licencji, potencjalny użytkownik może nabyć usługę hostowaną przez jej twórców i oferowaną w ramach czasowych abonamentów:

- 40 USD za 24 godziny,

- 150 USD za tydzień,

- 450 USD za miesiąc.

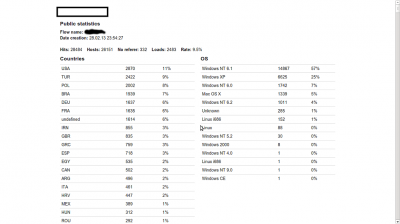

Cały pakiet – co również jest raczej nowością – skupia się jedynie na głośnych w ostatnim czasie podatnościach w Javie, ignorując zupełnie pozostałe technologie. Twórcy pakietu w ramach usługi oferują również opcjonalnie bieżącą administrację jej ustawieniami oraz powiadomienia o wykryciu domeny użytkownika przez popularne usługi monitoringu bezpieczeństwa Internetu. Zaglądając w moduł statystyk pochodzący z jednej z przykładowych usług, możemy stwierdzić, że infekcji ulega około 10% internautów wystawionych na działanie pakietu.

Wyroby rzemieślnicze?

Od lat pokutuje przekonanie, że twórcy oprogramowania zdolnego do masowego infekowania systemów operacyjnych internautów, to wybitni specjaliści, najwyższej klasy hakerzy o niespotykanych wręcz umiejętnościach. Nic bardziej mylnego! Z technicznego punktu widzenia exploit kit jest tak naprawdę stosunkowo prostą aplikacją webową.

Oczywiście najważniejszym elementem całego pakietu jest zbiór najczęściej niezwykle wyrafinowanych exploitów, jednak to nie komputerowi przestępcy są ich autorami! Okazuje się bowiem, że załączone exploity zazwyczaj nie różnią się wiele lub nawet wcale od kodów Proof of Concept publikowanych przez odkrywców poszczególnych luk. Niestety, prawdziwymi autorami exploitów sprzedawanych w formie gotowych pakietów, są więc zazwyczaj – paradoksalnie… – najlepsi specjaliści ds. bezpieczeństwa aplikacji!

Trzeba jednak przyznać, że komputerowi przestępcy coraz częściej stosują własne zaawansowane metody mające na celu uniknięcie wykrycia ataku oraz zablokowania złośliwej strony. Często kod exploitu jest więc poddawany zaciemnianiu (ang. obfuscation), co ma utrudnić jego wykrycie przez programy zabezpieczające zainstalowane w systemie internauty. Stosuje się serwowanie innej (pozbawionej złośliwych funkcji) wersji złośliwej witryny, w przypadku wykrycia odwiedzin przez znane roboty wyszukiwarek.

Takie działanie ma na celu uniknięcie zablokowania witryny przez mechanizmy ostrzegania internautów przed niebezpieczeństwem (takie jak ostrzeżenia publikowane wraz z wynikami pochodzącymi z wyszukiwarki Google). Wreszcie często przeprowadzana jest strategia wyłącznie jednokrotnego zaatakowania tego samego internauty, co ma na celu utrudnienie pracy ekspertom zajmującym się analizą złośliwych witryn, a nie obniża w żaden sposób wskaźników infekcji.

Twórcy złośliwych witryn korzystających z gotowych pakietów nie muszą mieć praktycznie żadnej zaawansowanej wiedzy technicznej. Jeśli ktoś dysponuje serwerem z obsługą technologii PHP oraz MySQL, to z zainstalowaniem klasycznego pakietu nie będzie miał problemu. Bardzo często instalacja odbywa się za pośrednictwem interfejsu webowego, czasem niezbędna jest jedynie znajomość kilku komend pozwalających na kopiowanie plików (cp), czy modyfikację uprawnień (chmod). Łatwa instalacja jest niewątpliwą zaletą, co też twórcy skrupulatnie podkreślają w reklamach swych pakietów. Natomiast najnowsze pakiety oferowane w modelu Exploit-as-a-service są oczywiście jeszcze prostsze w użyciu i praktycznie pozbawione jakichkolwiek wymogów w zakresie wiedzy i infrastruktury użytkownika końcowego.

Jak się bronić?

Oczywiście każda udana infekcja w zamyśle ma przynosić zysk (kradzież cennych danych, przejmowanie poświadczeń, wykradanie numerów kart kredytowych, rozsyłanie spamu, rozpowszechnianie oprogramowania wymuszającego pieniądze bezpośrednio od internautów itp.) właścicielowi złośliwej witryny. W taki oto sposób zamyka się przestępczy krąg napędzany pogonią za łatwymi pieniędzmi. Pamiętajmy, że przerwać może go wyłącznie baczne zwracanie uwagi przez wszystkich internautów na własne bezpieczeństwo i unikanie wszelkich aktywności mogących potencjalnie przynosić łatwy zysk komputerowym przestępcom…

Większość exploit kitów korzysta z exploitów, dla których dostępne są już aktualizacje producenta. Dbajmy więc o aktualność oprogramowania oraz wszystkich wtyczek w naszej przeglądarce internetowej (sprawdzanie aktualności wtyczek jest możliwe na przykład w tym serwisie). Usuńmy niepotrzebne wtyczki, a jeśli to tylko możliwe – korzystajmy z trybu pytania o pozwolenie na uruchomienie. Jeśli chcemy zachować pewność, że naszemu podstawowemu systemowi operacyjnemu nie zagrożą nawet exploity typu zero-day, można natomiast rozważyć surfowanie (szczególnie po witrynach wysokiego ryzyka) z wykorzystaniem dedykowanej maszyny wirtualnej uruchomionej z wykorzystaniem bezpiecznego systemu live DVD.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Pozwolę sobie uzupełnić artykuł o link, który podał CERT Polska

http://contagiodump.blogspot.dk/2010/06/overview-of-exploit-packs-update.html

Jest to aktualny przegląd exploit-pack’ów.