Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wykradanie z komputera kluczy krypto za pomocą radia

Taki mniej więcej tytuł nosi publikacja naukowców uniwersytetu w Tel Awiwie, która pokazuje jak w praktyce i tanim kosztem można drogą radiową odzyskać klucze deszyfrujące RSA czy ElGamal wykorzystywane przez GnuPG. Cały atak trwa kilka sekund.

W systemach wojskowych tego typu ataki są brane serio pod uwagę od wielu lat (patrz: TEMPEST), jednak wydaje się że do skutecznego ataku wymagany jest drogi sprzęt. Nic bardziej mylnego. Autorzy swoje badania opisują w skrócie tak:

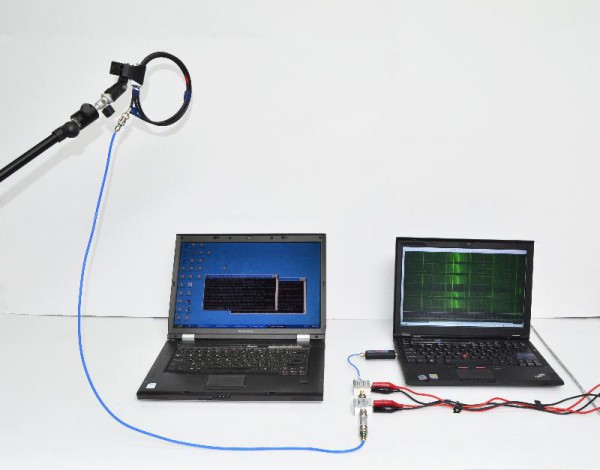

We demonstrate the extraction of secret decryption keys from laptop computers, by nonintrusively measuring electromagnetic emanations for a few seconds from a distance of 50 cm. The attack can be executed using cheap and readily-available equipment: a consumer-grade radio receiver or a Software Defined Radio USB dongle.

Zasięg skutecznego ataku to 50 cm, ale badacze wskazują że używając lepszych anten odległość ta może zostać zwiększona.

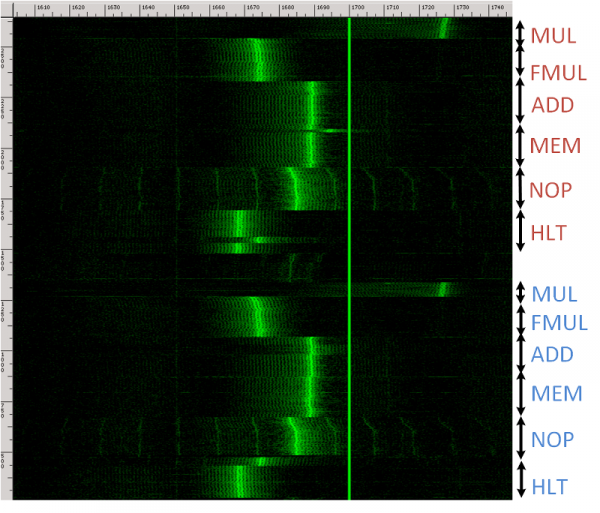

W skrócie, całość polega na wysyłaniu do ofiary kilku odpowiednio przygotowanych zaszyfrowanych tekstów (w przypadku GPG jest to bezproblemowo możliwe – w końcu mamy klucze publiczne służące do szyfrowania), a następnie mierzenia fluktuacji pola magnetycznego dookoła ofiary. Na podstawie tych pomiarów można z kolei określić operacje, które wykonuje procesor, a finalnie odczytać np. klucz deszyfrujący RSA. W oryginale:

We successfully extracted keys from laptops of various models running GnuPG (popular open source encryption software, implementing the OpenPGP standard), within a few seconds. The attack sends a few carefully-crafted ciphertexts, and when these are decrypted by the target computer, they trigger the occurrence of specially-structured values inside the decryption software.

Więcej szczegółów i pełen opis sprzętu testowego – w oryginalnej pracy.

–ms

Wyglada jak analog klasycznego ataku z tekstem jawnym. Czekamy na kryptografię kwantową i one time pad. Alternatywnie, przyszłe mechanizmy kryptograficzne, które używać będą biometryki mogą być odporniejsze na takie ataki.

Ciekawe czy panowie z Tel Awiwu poradzili by sobie ze sprzętową akceleracją szyfrowania RSA. Podejrzewam, że nie byłoby tak prosto pozyskać klucz prywatny.

Może i tak, ale też pewnie zostawiliby szczegóły do własnych celów :-P A nie chwaliliby się tym publicznie.