Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Wprowadzenie do systemów IDS

Czym są systemy IDS

IDS, czyli Intrusion Detection System, to sprzętowe lub programowe rozwiązania służące do wykrywania prób ataków na infrastrukturę sieciową. W takiej sytuacji główną rolą IDS jest detekcja ataku i informowanie o tym administratora. Dopiero po połączeniu IDS np. z firewallem powstaje kompletne rozwiązanie IPS, które będzie w stanie nie tylko wykryć, ale i zablokować atak.

W wielu źródłach akronimy IDS oraz IPS stosowane są zamiennie, a oznaczają cały kompleksowy system detekcji oraz reagowania na zdarzenia w infrastrukturze sieciowej.

Przyjrzyjmy się podstawowym cechom tych systemów.

Podział systemów IDS

Do najczęściej występujących podziałów systemów IDS należy ten wskazujący na jego umiejscowienie oraz sposób działania w infrastrukturze sieciowej. Wyróżniamy trzy główne rodzaje:

- NIDS – network-based IDS – rozbudowany system wykrywania będący w stanie analizować ruch w całej sieci, często składający się z wielu rozproszonych agentów. Jego siłą jest zdolność do analizy ruchu pochodzącego z spoza sieci (ataki z zewnątrz) oraz możliwość wykrywania prób ataków DoS/DDoS (Denial of Service lub Distributed Denial of Service). Jest to najczęściej spotykane rozwiązanie IDS;

- HIDS – czyli host-based IDS – system wykrywania ograniczony do jednego hosta w sieci, np. serwera aplikacji czy serwera bazodanowego. Jako ich główną zaletę wskazuje się dużą zdolność do wykrywania prób ataków pochodzących z tej samej sieci, w której są zlokalizowane;

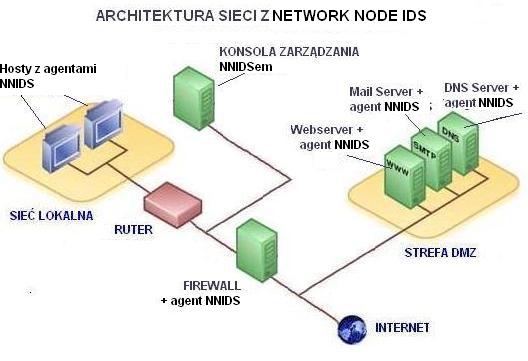

- NNIDS – network node IDS – systemy hybrydowe, łączące cechy HIDS oraz NIDS (ochrona pojedynczego hosta połączona z analizą ruchu sieciowego skierowanego do tego konkretnego węzła sieci).

Zasada działania systemów IDS

Każdy z wymienionych w poprzednim paragrafie rodzajów systemów IDS działa w nieco inny, charakterystyczny dla spełnianej przez siebie roli, sposób.

1. Systemy NIDS

Sieciowe systemy IDS, których główną rolą jest analiza ruchu sieciowego w obrębie sieci, korzystają z wielu metod wykrywania ataków. Ze względu na pewne charakterystyczne cechy metody te dzielone są na dwie główne kategorie.

Pierwszą z nich są metody bazujące na tzw. sygnaturach (signature-based detection). Wśród nich możemy wyróżnić kilka charakterystycznych sposobów detekcji zagrożeń:

- analiza pakietów w oparciu o zdefiniowane reguły – ta metoda jest najprostsza, a jej działanie polega na porównaniu komunikacji sieciowej do zdefiniowanych wcześniej list kontroli dostępu. Pakiety nie spełniające reguł są zgłaszane jako potencjalne zagrożenie;

- śledzenie pakietów w dłuższym okresie – tzw. analiza kontekstowa. Służy do wykrywania rozłożonych w czasie, wielofazowych ataków, poprzedzanych np. szczegółowym rozpoznaniem. W tej metodzie czasem stosuje się pewien trik polegający na wysyłaniu do intruza specjalnie spreparowanych odpowiedzi, wyglądających na poprawne. Ma to utwierdzić go w przekonaniu, że nie został wykryty;

- dekodowanie protokołów warstw wyższych (np. HTTP czy FTP) – pozwala na wstępną detekcję ataków pochodzących z tych warstw.

Drugą kategorią NIDS są systemy bazujące na tzw. anomaliach. Tu z kolei nie ma ściśle zdefiniowanych wzorców, które odpowiadają konkretnemu atakowi. Zasada działania systemu NIDS wykorzystującego detekcję anomalii to najczęściej:

- analiza heurystyczna – wykorzystująca algorytmy definiujące pewne zachowania jako anomalie (np. algorytm definiujący, kiedy ruch sieciowy wskazuje np. na skanowanie portów),

- analiza anomalii – metoda polegająca na wykrywaniu ruchu sieciowego odbiegającego od normy.

Przykładami systemów NIDS są darmowy, open source’owy Snort czy komercyjne rozwiązanie HP/3Com TippingPoint (HP TippingPoint Next Generation Intrusion Prevention System (NGIPS)).

2. Systemy HIDS

Wśród systemów HIDS możemy wyróżnić:

- tradycyjne – na każdej z chronionych maszyn zainstalowany jest tzw. agent, czyli program bezpośrednio odpowiedzialny za monitorowanie aktywności na danym hoście (analiza logów systemowych, dostępu do plików itp.),

- badające integralność systemu – np. przez sprawdzanie sum kontrolnych ważnych plików systemowych czy też rejestru systemowego. To pozwala wykrywać np. rootkity bądź inne szkodliwe oprogramowanie (trojany),

- badające tzw. anomalie w działaniu systemu – przykładową anomalią może być próba logowania w nocy do hosta, na którym normalnie logowanie możliwe jest jedynie w dzień, np. w godzinach otwarcia biura,

- działające w oparciu o tzw. wykrywanie sygnatur – przechowujące pewne wzorce zachowań, których wystąpienie może świadczyć o potencjalnej próbie ataku (np. trzykrotnej nieudanej próbie logowania bądź otwarcie połączenia na porcie usługi uznanej za potencjalnie niebezpieczną, jak telnet czy ftp),

- kompletne systemy IPS – w połączeniu z systemowymi rozwiązaniami, np. wbudowanym firewallem, poza detekcją nieprawidłowości są w stanie także aktywnie ją zablokować (systemy te często działają w sposób umożliwiający im wykonywanie funkcji systemowych w celu uniemożliwienia wykonania złośliwego kodu – czasem rodzi to problemy w “standardowym” użytkowaniu systemu-gospodarza).

Do systemów HIDS należą darmowy OSSEC (opisywany na łamach Sekuraka w artykule Łukasza Tomaszkiewicza OSSEC czyli darmowy HIDS) czy komercyjny IBM Proventia Server (IBM Proventia Server Intrusion Prevention System).

3. Systemy NNIDS

Poza wymienionymi powyżej sposobami działania systemów HIDS, NNIDS są również w stanie analizować ruch sieciowy skierowany do chronionego hosta. Czyni je to znacznie efektywniejszymi, niestety kosztem zmniejszenia wydajności i spowolnienia ruchu (każdy pakiet musi być przez taki system dodatkowo przeanalizowany).

Poniżej znajduje się przykładowy schemat niewielkiej sieci zabezpieczonej NNIDS:

Sposoby reakcji systemów IDS

W przypadku wykrycia incydentu system IDS może zareagować na jeden z kilku sposobów. Do najczęściej spotykanych typów reakcji należą:

- wysłanie powiadomienia o zaistniałym incydencie;

- zebranie dodatkowych informacji – po wykryciu próby ataku system IDS stara się zebrać jak najwięcej dodatkowych informacji. Może to nastąpić np. poprzez “zaprzęgnięcie” do pracy dodatkowych reguł;

- zmiana zachowania środowiska sieciowego – np. przez zmianę konfiguracji zapór ogniowych czy routerów system IDS stara się “wyłączyć” aktywność zarejestrowaną jako szkodliwą. Działanie takie ma zniechęcić agresora do dalszych prób ataku. W praktyce może się to odbywać przez zrywanie połączenia z adresem IP agresora, ignorowaniem ruchu na określonych portach czy całkowitym wyłączeniu niektórych interfejsów sieciowych;

- podjęcie akcji przeciwko intruzowi – nie polecana metoda akcji “odwetowej”, która może w niektórych sytuacjach doprowadzić do nieprzewidzianego ataku na całkowicie niewinne systemy (np. gdy napastnik do ataku używa przejętych wcześniej hostów bądź gdy fałszuje źródłowy adres IP).

Dla lepszego zrozumienia różnic pomiędzy typami IDS, ich umiejscowieniem w infrastrukturze sieciowej i spełnianych rolach polecam zapoznanie się z poniższą prezentacją firmy TransSignal:

[youtube_sc url=”http://www.youtube.com/watch?v=O2Gz-v8WswQ”]

1. Wybrane komercyjne systemy IDS:

- IBM Proventia Server

- IBM Site Protector

- HP TippingPoint Next Generation Intrusion Prevention System (NGIPS)

- Juniper IDP Series

- SysWatch Personal

- Cisco IDS

- WatchGuard XTM

- CheckPoint Interspect

2. Wybrane darmowe systemy IDS:

Źródła:

- The Open Information Security Foundation (OISF) – organizacja rozwijająca ideę systemu IDS/IPS następnej generacji na zasadach opensource (Suricata)

- Systemy IPS nie tylko wykrywają włamania, ale im zapobiegają (computerworld.pl)

- Obrona przed atakami – IDS

- IBM Security Product Information Center

- Wykład XII. Wykrywanie intruzów (PJWSTK)

Artykuły o systemach IDS na portalu Sekurak:

- Security Onion – sprawny monitoring bezpieczeństwa sieci

- iptables+psad jako zaawansowany system wykrywania włamań

- OSSEC czyli darmowy HIDS

Rafał ‘bl4de’ Janicki– bloorq[at]gmail.com

Artykuł ciekawy … tyle że links are outdated …

Dzięki za czujność – 2 linki przeaktualizowane.

Witam

Z HIDS/HIPS to teraz na topie jest CarbonBlack/Bit9 , Symantec Data Center Security , Czy zestaw McAfee . Po za tym same natywne system jak SElinux czy EMET sa godne zainteresowania.

prezentacja firmy transsignal wygasła :(

Można zobaczyć w linku bezpośrednim https://www.youtube.com/embed/O2Gz-v8WswQ

Ciekawy artykuł. Pierwszy konkretny jaki znalazłem na temat IDS. Dzięki.