Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Stracił dostęp do chipa wszczepionego w swoją dłoń. Po roku znalazł sposób na odzyskanie kontroli.

O chipach NFC wszczepianych najczęściej w dłoń pisaliśmy już na sekuraku. Tutaj z kolei ciekawa historia wszczepienia sobie chipa na DefCon-ie. Ogólnie sama procedura to nie jest to nic bardzo groźnego (jeśli ktoś lubi takie rzeczy ;)

procedura

Zresztą cały zestaw można zobaczyć tutaj:

zestaw do chipowania

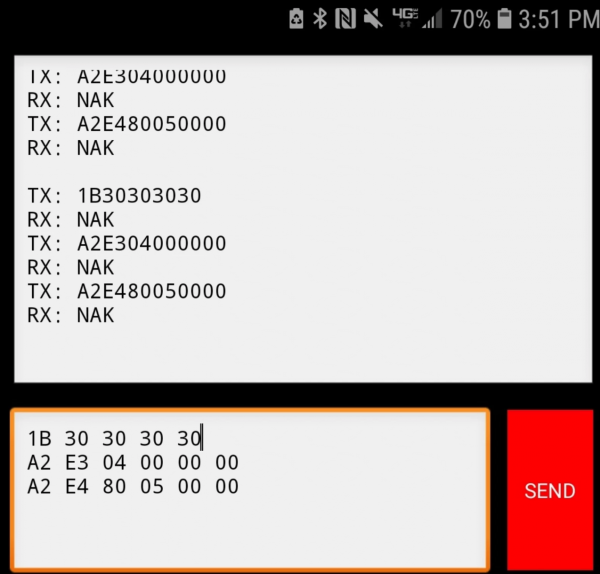

Jak to na DefCon-ie bywa, chip podczas procedury został zabezpieczony hasłem (nie jest jasne czy tylko do odczytu czy może do odczytu i zapisu). Jak w ogóle zabrać się do podania hasła (nawet jeśli je znamy)? Tutaj po pierwsze potrzeba narzędzia typu NFC shell (tu już pierwsze problemy – bo z pewnych powodów zostało ono usunięte z Google Play). Jeśli już je mamy, można próbować komunikować się bezpośrednio z chipem:

Jak jednak rozpoznać protokół? Sami autorzy chipa wypowiedzieli się w wątku tutaj, choć takie niskopoziomowe działanie nazywają “cyfrową chirurgią” ;-) Wśród kilku opcji jest możliwość zabezpieczenia zapisu i/lub odczytu do chipa hasłem. A tak naprawdę 4-znakowym ciągiem bajtów (ałć). Na zrzucie powyżej hasło to 0000 (4 razy podane 0x30 – czyli kod ASCII znaku 0). Bruteforce jest zapewne możliwy (choć próbowanie przeszło 4 miliardów możliwości może być nieco uciążliwe…).

W każdym razie mając już narzędzie, cytowany autor użył jednego ze swoich “standardowych” haseł – i był w stanie uzyskać już pełen dostęp do chipu.

Uff. Witamy w świecie niebezpiecznych rzeczy. Tak bowiem reklamuje się wspomniana chipowa firma:

Dangerous Things. Custom gadgetry for the discerning biohacker.

–ms