Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Program “cyberbezpieczny samorząd”. Mamy dla Was szkolenia / konsultacje / testy bezpieczeństwa.

Niedawno ruszył program cyberbezpieczny samorząd (1.8mld złotych na cyberbezpieczeństwo dla samorządów). W tym miejscu dostępna jest oficjalna ulotka informacyjna.

Mamy dla Was kilka propozycji, które można zamieścić we wniosku (szczegóły przesyłamy po kontakcie: szkolenia@securitum.pl lub securitum@securitum.pl). Wszystkie nasze propozycje odpowiadają możliwym wydatkom opisanym na stronie poradnika. Po wstępnym kontakcie i zadaniu kilku pytań – przedstawimy naszą dedykowaną propozycję pakietu szkoleń oraz konsultacji związanych z bezpieczeństwem IT.

1. Szkolenia

Szkolenie: wprowadzenie do bezpieczeństwa IT (przeznaczone dla osób z IT) – szczegóły dostępne są tutaj oraz tutaj. Dla samorządów szkolenie dostępne jest w cenie 999 pln brutto / osoba (2 dni, dostępne dodatkowo nagranie, wymagane przesłanie oświadczenia, że szkolenie finansowane jest ze środków publicznych).

Szkolenia dla programistów / testerów / pentesterów / SOC [czas trwania 1-3 dni]

1. Szkolenie: Bezpieczeństwo aplikacji WWW (warsztaty)

Podstawowe, 2-dniowe szkolenie “Bezpieczeństwo aplikacji WWW” pozwoli Ci zgłębić szczegółowe zagadnienia dotyczące zabezpieczenia aplikacji webowych. Omawia klasy podatności często występujące w aplikacjach webowych (w tym te zawarte w dokumencie OWASP Top Ten). Zapoznasz się też ze strategiami obronnymi, które pomagają zabezpieczyć Twoje aplikacje.

Pełna agenda: https://sklep.securitum.pl/bezpieczenstwo-aplikacji-www

2. Szkolenie: Bezpieczeństwo API REST (warsztaty)

“Bezpieczeństwo API REST” jest kolejnym krokiem w naszej serii szkoleń. API REST są kluczową częścią większości nowoczesnych aplikacji internetowych, umożliwiając komunikację między systemami. Niestety, są one również popularnym celem ataków. Ten kurs daje Ci niezbędne narzędzia, aby zrozumieć i przeciwdziałać takim zagrożeniom.

Pełna agenda: https://sklep.securitum.pl/bezpieczenstwo-api-rest

3. Szkolenie: Bezpieczeństwo frontendu aplikacji WWW (warsztaty)

“Bezpieczeństwo frontendu aplikacji webowych” skupia się na specyficznych zagrożeniach związanych właśnie z frontendem aplikacji webowych. W szczególności, po szkoleniu określenia takie jak: XSS, CSP czy CORS nie będą dla Ciebie tajemnicą. Jak zwykle zapoznamy się również ze strategiami ochrony przed atakami.

Pełna agenda: https://sklep.securitum.pl/bezpieczenstwo-frontendu-aplikacji-www

4. Szkolenie: Zaawansowane bezpieczeństwo aplikacji www (pokazy na żywo lub warsztaty)

Nowe szkolenie w naszej ofercie. Agenda powstała na bazie wieloletniego doświadczenia prelegenta oraz efektów pracy załogi Securitum (tylko w 2022 roku zrealizowaliśmy przeszło 700 projektów z zakresu ofensywnego bezpieczeństwa IT). To dwudniowe szkolenie umożliwia praktyczne poznanie tematyki bezpieczeństwa aplikacji webowych – w kontekście najnowszych / zaawansowanych ataków na aplikacje webowe. Pełna agenda: https://sklep.securitum.pl/zaawansowane-bezpieczenstwo-aplikacji-webowych

Szkolenia dla administratorów systemów / sieci / pentesterów / SOC [czas trwania 1-5 dni]

1. Szkolenie: “Bezpieczeństwo sieci / testy penetracyjne” (warsztaty)

Rozbudowane szkolenie warsztatowe. Przekrojowo pokazane problemy bezpieczeństwa z takich obszarów jak: firewalle, IDSy, rekonesans, podsłuch sieciowy, bezpieczeństwo WiFi, podstawowe problemy protokołów routingu, testy penetracyjne. Uczestnicy muszą mieć na swoich komputerach szkoleniowych zainstalowane obrazy VM zgodnie z wytycznymi trenera.

Pełna agenda: https://sklep.securitum.pl/bezpieczenstwo-sieci-testy-penetracyjne

2. Szkolenie: Zaawansowane bezpieczeństwo sieci (warsztaty lub pokazy praktyczne)

Dwudniowe warsztatowe szkolenie, w czasie którego uczestnicy poznają zaawansowane metody i techniki wykorzystywane w atakach na infrastrukturę sieciową, zarówno podczas testów penetracyjnych, jak i w realnych kampaniach – od strony teoretycznej jak i praktycznej. Wszystkie techniki pokazywane są na żywo w oparciu o realne scenariusze, na żywych i aktualnych przykładach. W trakcie szkolenia, poruszane zostają również tematy związane z aspektami hakowania aplikacji mobilnych. Szczegółową agendę znaleźć można poniżej.

Pełna agenda: https://sklep.securitum.pl/zaawansowane-bezpieczenstwo-sieci

3. Szkolenie: Bezpieczeństwo Windows. Elementarz każdego administratora (pokazy praktyczne)

Jedyne takie szkolenie na polskim rynku. Dwudniowe, kompleksowe, prowadzone w formie pokazów praktycznych wydarzenie skierowane jest dla administratorów systemów/sieci, osób odpowiedzialnych za bezpieczeństwo w firmach oraz wszystkich tych, którzy chcieliby wiedzieć, co w bezpieczeństwie Windowsa piszczy. Prowadzącym jest jeden z najlepszych i najwyżej cenionych specjalistów od tego tematu – Grzegorz Tworek. Po dodatkowych ustaleniach istnieje możliwość modyfikacji agendy – tak aby maksymalnie dostosować agendę do specyfiki Zamawiającego.

Pełna agenda: https://sklep.securitum.pl/bezpiecznstwo-windows-elementarz-kazdego-administratora

4. Szkolenie: Analiza i rozpoznanie incydentów IT po włamaniu (warsztaty)

Szkolenie przeznaczone jest dla każdego kto chciałby się zapoznać z technikami metody analizy oraz szukania anomalii w dużych porcjach informacji związanych z incydentem cybernetycznym. Osoba biorąca udział w szkoleniu powinna mieć podstawową znajomość komunikacji sieciowej.

Pełna agenda: https://sklep.securitum.pl/analiza-i-rozpoznanie-incydentow-it-po-wlamaniu

Krótkie szkolenia dla administratorów / programistów / testerów / pentesterów / SOC [czas trwania 2-5h]

1. Szkolenie: „Co każdy administrator powinien wiedzieć o bezpieczeństwie Windows?”

2. Szkolenie: „Co każdy administrator powinien wiedzieć o bezpieczeństwie aplikacji webowych?”

3. Szkolenie: „Co każdy administrator powinien wiedzieć o bezpieczeństwie cloud?”

4. Szkolenie: „Co każdy administrator powinien wiedzieć o włamaniach do Windows?

5. Szkolenie: Poznaj bezpieczeństwo Windows. Część pierwsza: usługi systemowe.

6. Szkolenie: Poznaj bezpieczeństwo Windows. Część druga: lokalne uwierzytelnianie i autoryzacja w systemach Windows.

7. Szkolenie: Poznaj bezpieczeństwo Windows. Część trzecia: tajniki Group Policy

8. Szkolenie: „Praktyczne wprowadzenie do OWASP Top Ten”

9. Szkolenie: „Dlaczego hackowanie aplikacji webowych jest proste”

10. Szkolenie: „Szkolenie bezpieczeństwo aplikacji mobilnych: iOS”

11. Szkolenie: „Szkolenie bezpieczeństwo aplikacji mobilnych: Android”

Szkolenia dla pracowników biurowych (możliwość rozszerzenia / modyfikacji o dodatkowe obszary)

1. Przegląd aktualnych ataków na polskich internatów oraz metody ochrony [pokazy na żywo]

a) Ciekawe / ostatnie przypadki phishingu / vishingu / ataków SMSowych

b) Wykorzystanie AI w atakach (w tym klonowanie głosu)

c) Ataki z wykorzystaniem QR kodów

d) Realne, zaawansowane ataki prowadzone na Polaków

2. Wycieki danych. Jak sprawdzić czy Twoje dane są w wycieku? [pokazy na żywo]

a) Jak szybko przestępcy łamią hasła?

b) Jak zbudować silne hasło?

c) Czym jest i jak działa 2FA?

3. Podstawy bezpieczeństwa smartfonów

a) Czy należy obawiać się Pegasusa?

b) Podszywanie się pod dowolny numer GSM, nadawcę SMSa [pokazy na żywo]

c) Aktualne ataki na smartfony

4. Jak ransomware dostaje się do firm i jak temu zapobiec?

a) Case studies

b) Metody otrzymywania dostępu do firm przez gangi ransomware

c) Możliwe symptomy infekcji komputera

d) Co robić / czego nie robić w przypadku podejrzenia infekcji ransomware

5. Sprzęt prywatny vs. sprzęt firmowy

a) Instalacja oprogramowania – na co warto zwrócić uwagę

b) Poczta elektroniczna

c) Bezpieczne usuwanie danych z komputera prywatnego

d) Podstawy szyfrowania danych

6. Sesja pytań i odpowiedzi.

2. Pakiet testów bezpieczeństwa (testów penetracyjnych)

Testy bezpieczeństwa mają na celu weryfikację realnej odporności instytucji na ataki. Raport z testów wskazuje również w jaki sposób należy skorygować znalezione podatności. Szczegóły testów możemy dobrać – prosimy o kontakt: securitum@securitum.pl (powołując się na ten wpis).

3. Konsultacje związane z bezpieczeństwem IT

Pakiet konsultacji: ~dowolne obszary związane z bezpieczeństwem IT

- Pakiet 20h (do wykorzystania przez 6 miesięcy)

- Pakiet 40h (do wykorzystania przez 6 miesięcy)

- Pakiet 80h (do wykorzystania przez 6 miesięcy)

Przykładowe obszary / prace, na które mogą być wykorzystane pakiety konsultacji:

- Opracowanie dokumentacji technicznej (np. procedura reagowania na incydenty bezpieczeństwa, opracowanie polityki bezpieczeństwa)

- Recenzja oraz rekomendacje zmian w aktualnych dokumentacjach związanych z bezpieczeństwem IT

- Realizacja testów bezpieczeństwa dowolnego obszaru IT

- Przygotowanie recenzji / rekomendacji dotyczących bezpieczeństwa wdrożenia oprogramowania / urządzeń dla Zamawiającego

- Asysta techniczna w trakcie ewentualnego incydentu bezpieczeństwa IT

- Realizacja kontrolowanej kampanii phishingowej (e-mail, telefon, wejście fizyczne – do wyboru Zamawiającego) – wraz z opracowaniem raportu

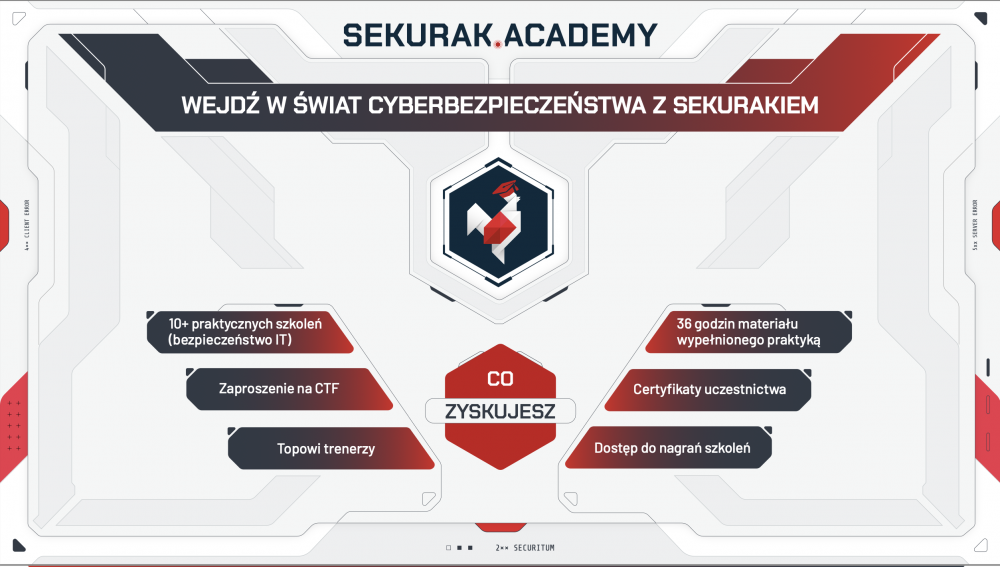

4. Udział w Sekurak Academy 2023/2024

Sekurak Academy to program edukacyjny, w skład którego wchodzi kilkanaście krótkich szkoleń (per jeden semestr), dostęp do platformy wymiany wiedzy pomiędzy uczestnikami, dostęp do nagrań szkoleń oraz certyfikaty uczestnictwa. Więcej informacji o programie można znaleźć tutaj: https://sekurak.academy/.

5. Pakiet książek: wprowadzenie do bezpieczeństwa IT (Tom I, nowość, dostępność w Q4 2023, ~900 stron, kolor, papier)

Spis treści (kolejność rozdziałów może jeszcze ulec zmianie).

1. O etyce w hakingu (Gynvael Coldwind)

2. Co każdy administrator powinien wiedzieć o bezpieczeństwie aplikacji webowych (Michał Sajdak)

3. Android – bezpieczeństwo systemu i podstawy testów penetracyjnych aplikacji mobilnych (Marek Rzepecki)

4. iOS – bezpieczeństwo systemu i podstawy testów penetracyjnych aplikacji mobilnych (Marek Rzepecki)

5. Testy penetracyjne (Marcin Piosek)

6. Wprowadzenie do Cyber Threat Intelligence (Bartosz Jerzman)

7. Modelowanie zagrożeń i analiza ryzyka aplikacji (Łukasz Basa, Wiktor Sędkowski)

8. Wprowadzenie do frameworka MITRE ATT&CK® (Wojciech Lesicki)

9. Kryptologia z lotu ptaka (Iwona Polak)

10. Wprowadzenie do bezpieczeństwa przemysłowych systemów sterowania (ICS/OT) (Marcin Dudek)

11. Bezpieczeństwo danych w spoczynku – szyfrowanie i usuwanie danych (Krzysztof Wosiński)

12. OSINT – wprowadzenie (Tomasz Turba)

13. Bezpieczeństwo fizyczne – ochrona aktywów (Tomasz Dacka)

14. Współczesny fuzzing (Marek Zmysłowski)

15. Mechanizmy uwierzytelniania wiadomości e-mail – SPF, DKIM i DMARC (Grzegorz Trawiński)

16. Hashcat czyli wyścig z czasem w funkcji sił i środków (Konrad Jędrzejczyk)

17. Wprowadzenie do narzędzia Metasploit (Piotr Ptaszek)

18. PowerShell w ofensywie (Paweł Maziarz)

~ms

Ciekawe za jaki ułamek tych 1,8 mld można by stworzyć jeden system dla wszystkich samorządów nad którego bezpieczeństwem czuwał by cert. Różne silniki stron dla różnych samorządów i płacenie za tysiące audytów bezpieczeństwa różnych stron to jakaś paranoja.

W pewnej mierze to już się stało (patrz np.: https://www.gov.pl/) Ale na skalę całej Polski raczej jest to niemożliwe (choćby różne wymagania IT) i niepożądane (to tak jakby całkiem zlikwidować samorządy, bo przecież rząd może wszystkim sterować centralnie).