Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

OSINT poza Google Dorks – operatory innych wyszukiwarek

OSINT jest niekiedy utożsamiany (szczególnie przez osoby nie do końca zaznajomione z tą tematyką) jedynie z wyszukiwaniem za pomocą Google. Ten sposób pozyskiwania informacji jest jednak zaledwie niewielką częścią OSINT-u, chociaż często skorzystanie z wyszukiwarki jest pierwszym krokiem do szerszych poszukiwań. Aby umiejętnie wykorzystać jej możliwości, warto poznać operatory wyszukiwania, które sprawią, że jego wyniki będą odpowiednie do celu śledztwa.

Niemieckie służby po raz drugi

Szpiedzy i diamenty – artykuł o wyprowadzaniu informacji z niemieckich służb

W dzisiejszym odcinku na początek chciałbym pokazać, w jaki sposób wykorzystanie wyszukiwarek może doprowadzić praktycznie każdego do tych samych wniosków, do których doszli dziennikarze śledczy lub inne podmioty prowadzące profesjonalne śledztwa.

Przykładem będzie wątek na Twitterze, który opublikowała osoba o nicku FakePhDInvestigator, wskazując, jak krok po kroku wyszukiwała dane dotyczące Arthura E., aresztowanego obywatela Niemiec rosyjskiego pochodzenia, który został oskarżony o przekazywanie niejawnych informacji Rosjanom. W ten proceder zaangażowany był także pracownik niemieckiej federalnej agencji wywiadu (Bundesnachrichtendienst, BND).

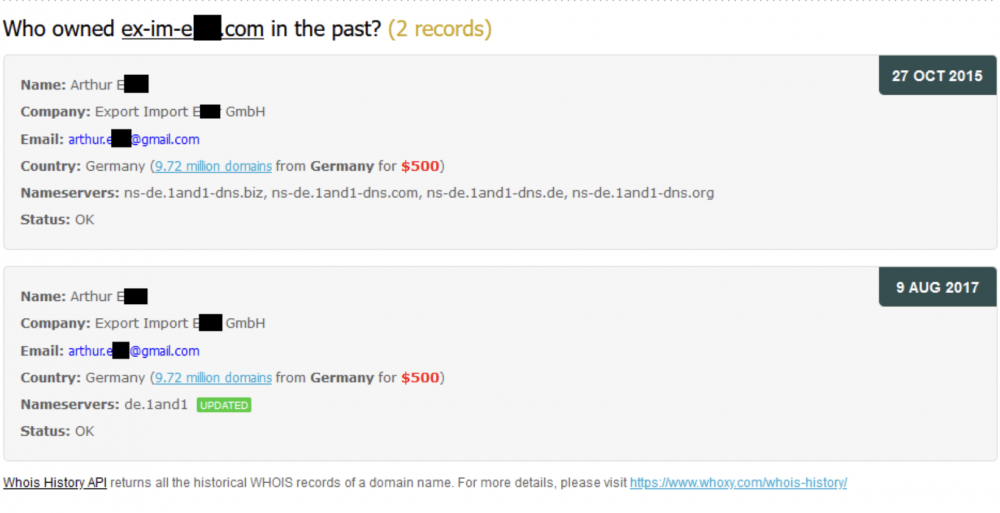

Autor twitterowego wątku poszedł śladami dziennikarzy, którzy opisali w mediach niemieckich tę sprawę, wyszukując najpierw pełne nazwisko aresztowanego, które można było pozyskać z akt sądowych. Zdobycie imienia i nazwiska pozwoliło na dopasowanie tych danych do zarejestrowanych domen, co było możliwe dzięki wykorzystaniu wyszukiwarki whoxy.com. W ten sposób udało się pozyskać kolejne informacje: adres e-mail aresztowanego oraz nazwę jego firmy, co z kolei doprowadziło do ustalenia jej adresu. Jak pisze autor wątku, ciekawostką jest, że dane te dzisiaj nie są już dostępne w rejestrach, co tylko potwierdza zasadę, że zawsze należy archiwizować wyniki każdego kroku śledztwa, gdyż dotarcie drugi raz do tych samych informacji niekiedy okazuje się niemożliwe.

Wyniki wyszukiwania domen aresztowanego za pomocą serwisu Whoxy

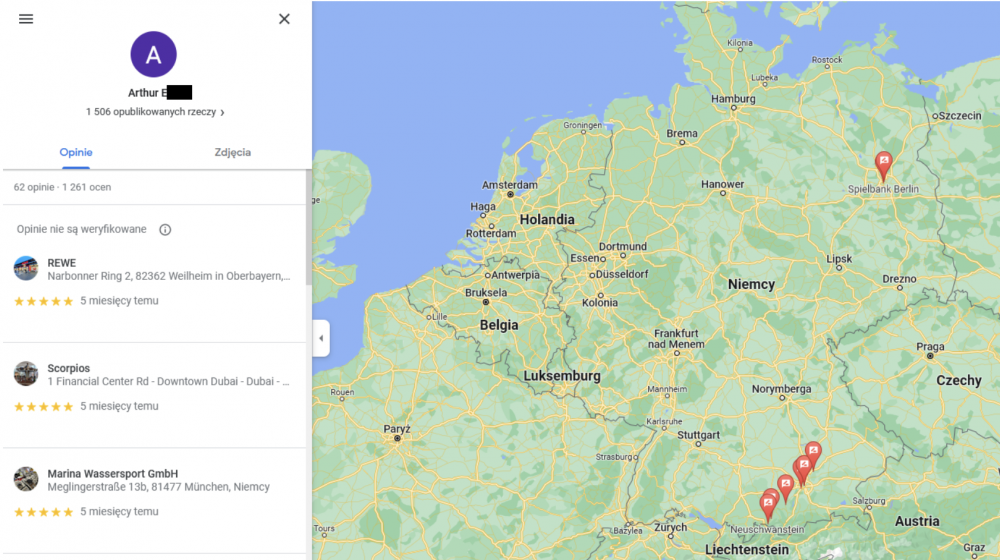

Dzięki posiadaniu informacji o adresie e-mail w domenie Gmail możliwe było uzyskanie identyfikatora konta Google aresztowanego, co z kolei pozwoliło na prześledzenie recenzji, jakie zostawiał w różnych miejscach swojego pobytu na świecie. Ten element układanki był bardzo ciekawy, ponieważ aresztowany nie miał profilu na Facebooku czy LinkedInie, jednak zostawiał bardzo dużo śladów właśnie w formie opinii ze swojego konta Google. Jeden z nich wskazywał na pobyt niedaleko miejsca zamieszkania drugiego z aresztowanych mężczyzn. Z kolei wyszukiwanie w Google danych aresztowanego doprowadziło do jego zdjęć, wskazujących na prowadzenie biznesu w Afryce i pokazujących także inne osoby, z którymi mógł nawiązywać kontakty.

Nie potrzeba więc skomplikowanych technik, bo wystarczy jedynie świadomość, o co, w jaki sposób i gdzie zapytać, aby uzyskać satysfakcjonujące odpowiedzi. Powtarzanie kroków, które wskazane są w publicznie dostępnych informacjach o śledztwach, jest dobrą techniką przyswajania i ugruntowywania umiejętności prowadzenia skutecznych poszukiwań, którą polecam każdemu, kto chciałby popracować nad swoim OSINT-owym warsztatem.

Miejsca, w których aresztowany zostawił opinie ze swojego konta Google

Operatory wyszukiwania

Zasady wykorzystywania operatorów najpopularniejszej wyszukiwarki – Google, zostały opisane na sekuraku w ramach artykułów dotyczących rekonesansu infrastruktury IT, więc zainteresowanych odsyłam do tego szczegółowego zestawienia. Operatory innych popularnych wyszukiwarek stron internetowych, jak Bing czy Yandex, są podobne do tych wykorzystywanych przez Google. Warto pamiętać, że do serwisów Google należy także YouTube, bowiem i tam można prowadzić wyszukiwanie za pomocą takich operatorów, jak na przykład:

- “sekurak hacking party” – wyszukiwanie całego ciągu znaków, a nie pojedynczych słów;

- before:YYYY-MM-DD – wyszukiwanie materiałów opublikowanych przed określoną datą (w formacie rok-miesiąc-dzień);

- after:YYYY-MM-DD – wyszukiwanie materiałów opublikowanych od określonej daty;

Z osobistych doświadczeń mogę jedynie dodać, że na YouTubie można używać także innych operatorów obsługiwanych przez Google, jednak często wyniki nie odzwierciedlają użytego zapytania.

Wyszukiwanie na Twitterze

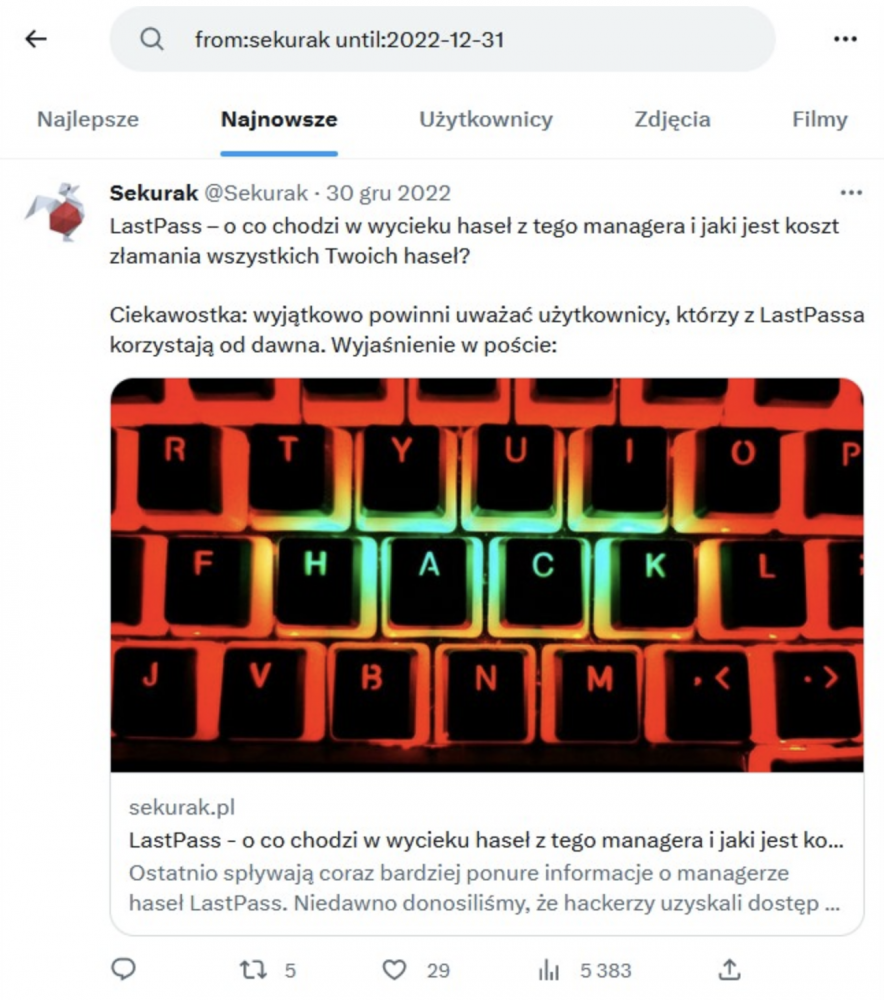

Innym serwisem, w którym możliwe jest wykorzystanie operatorów wyszukiwania, jest Twitter. Pomagają one znacznie usprawnić przeglądanie wpisów z danego okresu lub o określonej treści. Poniżej znajdują się najprzydatniejsze, w mojej ocenie, przykłady wraz z opisem zastosowania tych operatorów:

- “sekurak hacking party” – wyszukiwanie całego ciągu znaków, a nie pojedynczych słów;

- @sekurak – wyszukiwanie zarówno wpisów sekuraka, jak i wspomnienia tego konta przez inne osoby;

- from:sekurak – wyszukiwanie jedynie wpisów użytkownika sekurak;

- to:sekurak – wyszukiwanie wpisów wspominających użytkownika sekurak;

- until:YYYY-MM-DD – ograniczenie wpisów do opublikowanych przed określoną datą (w formacie rok-miesiąc-dzień), bez wpisów z wskazanego dnia;

- since:YYYY-MM-DD – ograniczenie wpisów do opublikowanych od określonej daty (łącznie z nią);

Wynik wyszukiwania wpisów sekuraka sprzed 31.12.2022. Co ważne, najnowsze wpisy pokazane w wynikach pochodzą z poprzedniego dnia przed wpisaną datą

- #OSINT – wyszukiwanie jedynie wpisów oznaczonych określonym hashtagiem, w tym przypadku OSINT;

- until_time:UNIX_TIMESTAMP – ograniczenie wpisów do opublikowanych przed określonym momentem czasowym, wskazanym za pomocą Unix timestamp, czyli ilości sekund, które upłynęły od 01.01.1970 UTC; działa także w formie z datą w formacie rok-miesiąc-dzień;

- since_time:UNIX_TIMESTAMP – ograniczenie wpisów do opublikowanych od określonego momentu czasowego, wskazanego za pomocą Unix timestamp; działa także w formie z datą w formacie rok-miesiąc-dzień;

- filter:verified – wyszukiwanie jedynie wpisów od kont zweryfikowanych na zasadach sprzed wprowadzenia płatnych oznaczeń weryfikacji;

- filter:blue_verified – wyszukanie jedynie wpisów od kont posiadających płatne oznaczenie weryfikacji;

- list:id_listy – wyszukanie jedynie wpisów od kont wpisanych na określoną listę kont; identyfikator jest częścią adresu danej listy, np. dla listy „Countdown to Mars”, która dostępna jest pod adresem https://twitter.com/i/lists/1274515338479177729, filtr będzie wyglądał następująco: list: 1274515338479177729;

- min_retweets:XXXX – wyszukanie jedynie wpisów z określoną minimalną liczbą retweetów;

- min_faves – wyszukanie jedynie wpisów z określoną minimalną liczbą polubień;

- filter:nativeretweets – wyszukanie jedynie wpisów podanych dalej;

- filter:images – wyszukanie wpisów zawierających obraz;

- filter:links – wyszukanie wpisów zawierających link.

Dodatkowo powyższe operatory, jak i pojedyncze słowa, można łączyć przy wykorzystaniu operatora logicznego OR, aby uzyskać wyniki podlegające jednej lub drugiej łączonej za jego pomocą regule, a także poprzedzać znakiem minusa w celu odfiltrowania od wyszukanych wpisów ich części, np.:

from:sekurak -filter:images

spowoduje wyszukanie wszystkich wpisów sekuraka niezawierających statycznego obrazu.

Podsumowanie i rady

Przedstawione operatory wyszukiwania dotyczą zaledwie kilku serwisów. LinkedIn, Reddit, GitHub i inne serwisy posiadają własne operatory. Zachęcam Czytelników do zgłębiania sposobów na usprawnienie wyszukiwania w wykorzystywanych w ramach OSINT-u narzędziach i portalach, gdyż dobre sprecyzowanie pytania pozwala niekiedy w znaczącym stopniu posunąć śledztwo naprzód.

Jednocześnie chciałbym przestrzec przed pełnym zawierzeniem wynikom wyszukiwania. Zdarza się, że nawet dodanie jednego operatora, który powinien zawęzić listę wyników, spowoduje jej rozszerzenie. Z logicznego punktu widzenia nie ma to sensu, jednak w ten sposób działają silniki wyszukiwarek i należy zawsze o tym pamiętać.

Krzysztof Wosiński

@SEINT_pl / @SEINT@infosec.exchange

Co tydzień, w czwartki publikujemy nowy tekst autorstwa Krzyśka Wosińskiego. Jeśli nie chcesz przegapić żadnego odcinka, zapisz się poniżej (okazyjnie możemy Ci też podsyłać inne informacje od ekipy sekuraka):

ako dodatkowy bonus, po zapisaniu się na naszą listę poniżej (oraz potwierdzeniu zapisu – zerknijcie ew. też w spam i w razie potrzeby kliknijcie: to nie jest spam ;-) – otrzymacie też od razu (w kolejnym e-mailu) dobry bonus linków do prezentacji OSINT’owych z Mega Sekurak Hacking Party:

- OSINT – historia prawdziwa #1 autorstwa Tomka Turby. Czyli szukanie uprowadzonej nastolatki.

- OOPSEC – wpadki i wypadki przy zabezpieczaniu danych. Czyli jak (nie) cenzurować zdjęć i dokumentów autorstwa Krzyśka Wosińskiego.

- OSINT – historia prawdziwa #2 autorstwa Tomka Turby. Czyli szukanie uprowadzonego dziecka.

O tak, inne szukajki.

dajesz takiemu googlowi w robots.txt czy nagłówkiem w odpowiedzi x-robots-tag: noindex i Google się dostosuje i słowem się nie zająknie jak wpisujesz site:domena

A taki Yandex na ten przykład, to chętnie wylistuje wszystkie znalezione subdomeny, oczywiście bez zawartości bo tej zgodnie z życzeniem nie indeksował.

I możesz się dowiedzieć np. że pewna duża firma ma puszczoną publicznie grafanę. A co :D Można ? Można.

Tak to bywa że przeglądarki na “swój” sposób interpretują te sugestie o nie indexowaniu.

Na początek zaznaczę, że nie ma mojego komentarza znów z wczoraj pod poprzednim osintem. Pytałem jakim prawem GSV może sobie jeździć po PL i kamerować, potem upubliczniać.

Co do w/w, dużo ostatnio cenzurują na YT. Tu na ciekawy materiał natknąłem się na ewodnik.pl Zmiany klimatu tematem zakazanym do dyskusji czy na inny.info ”SEER” – NOWE ĆWICZENIA PANDEMICZNE, WHO I JEDEN RZĄD ŚWIATOWY przy akapitach covid19 to zbrodnia wojenna.

Co do wyszukiwarek, podobno (nie testowałem jeszcze) szwajcarska eToools jest mega.