Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Odwiedzanie złomowiska samochodów dla zabawy i kilku exploitów

Interesująca prezentacja o hackowaniu samochodów. Dwie ciekawostki:

jeden z komponentów wyciągnięty ze złomu, po reanimacji:

Reanimacja złomu samochodowego

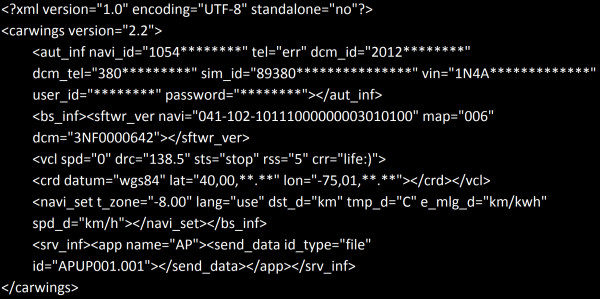

umożliwiał zrzucanie informacji debug, a tam znajdował się taki oto URL: http://biz.nissan-gev.com/WARCondelivbas/it-m_gw10/

Co to za domena? Żadna. A dokładniej, w trakcie badania była ona do kupienia. Po wykupieniu domeny wystarczyło poczekać na dane z innych samochodów, np. takie:

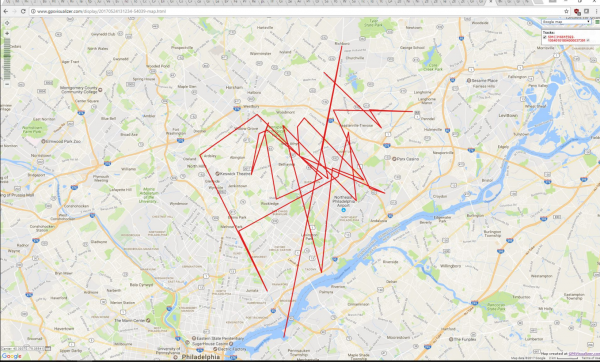

Jak widać mamy tutaj kilka ciekawych danych (zobaczcie na wygwiazdkowane elementy) – w tym np. lokalizacja samochodu przesyłana prawdopodobnie przez moduł GPS).

Jak to bywa z GPS, dane lokalizacji nie są zawsze perfekcyjne, ale i niedokładne dane to zawsze coś ;)

Lokalizacja GPS

Drugi problem może być ciekawszy, a obiektem badań jest taka oto skrzynka TCU:

TCU

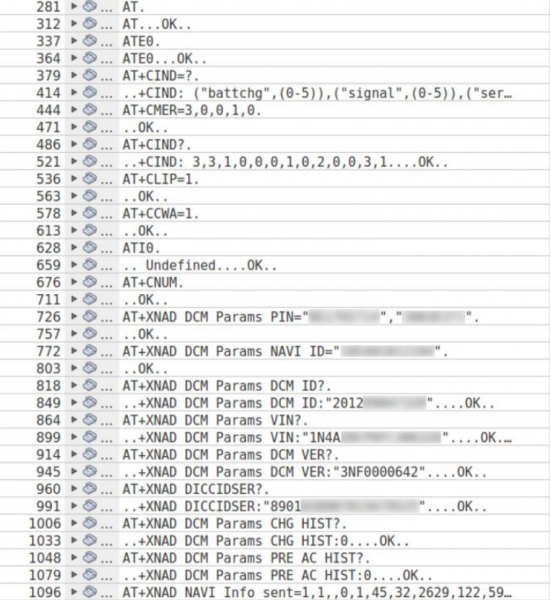

Komponent ten komunikuje się ze światem modemem 2G:

Modem 2G – komunikacja

Oprogramowanie z kolei okazało się podatne na buffer overflow – a dokładniem wykonanie kodu poprzez odpowiednie wykorzystanie pola TMSI w komunikacji bezprzewodowej 2G:

A vulnerability in the temporary mobile subscriber identity (TMSI) may allow an attacker to access and control memory. This may allow remote code execution on the baseband radio processor of the TCU.

Więcej o samej podatności można poczytać w pracy: “over-the-air exploitation of memory corruptions in GSM software stacks“. Choć autorzy skorzystali z rozpracowania exploitu pokazanego w tej książce. Jak wygląda sama faza wykorzystania podatności?

Wystarczy podstawić swojego BTS-a (np. używając OpenBTS), poczekać aż samochód się z nim połączy i odpowiednio z nim pogadać mając wykonanie kodu na module GSM w aucie.

Oczywiście trzeba mieć też odpowiedni hardware do tego i pamiętać że stawianie swojej lewej stacji bazowej nie jest zgodne z prawem…

SDR

Czy dałoby się przejąć stąd kontrolę nad samochodem. Autorzy badania nie poszli dalej, ale jak pokazują różne badania – często nie było z tym problemu.

–ms