Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Nasza czytelniczka rozmawiała ze scammerem. Zaczęło się od kontaktu pracownika mBanku… A dokładniej – kogoś, kto podszywał się pod mBank.

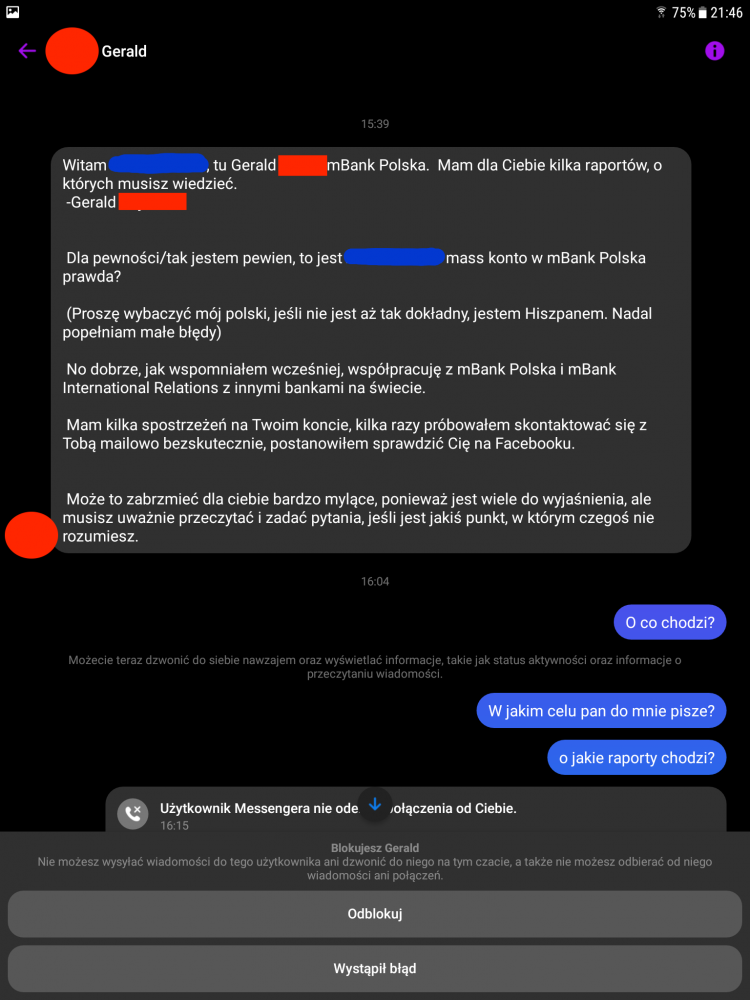

Do naszej czytelniczki na Messengerze odezwał się niejaki Gerald, wieloletni pracownik mBanku mieszkający w Warszawie, który ukończył Uniwersytet w Cambridge. Niestety jego polski nie jest idealny bo pochodzi z Hiszpanii i jeszcze się uczy, ale ma z naszą czytelniczką wiele do wyjaśnienia.

Rys. 1. Gerald, Hiszpański akwizytor.

Nasza czytelniczka od początku zachowała czujność i zimną krew próbując zadzwonić bezpłatnie poprzez komunikator, ale Gerald akurat był na spotkaniu i nie mógł odebrać telefonu. Poprosiła go więc i identyfikator pracownika banku. Gerald wskazał, że “To nie będzie problem”.

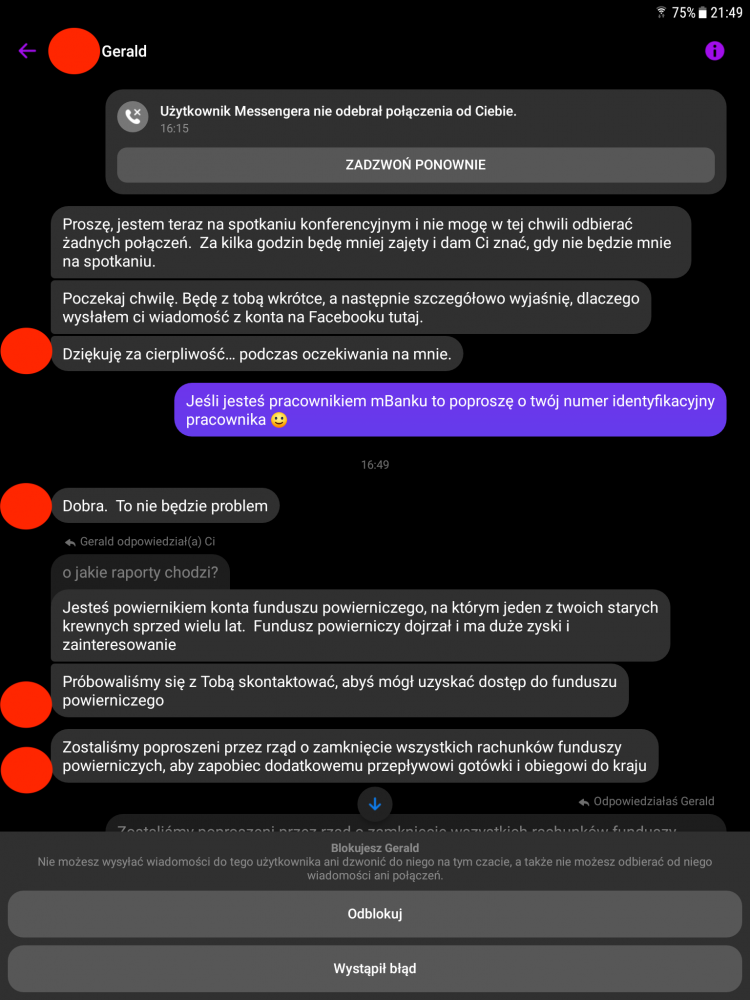

Rys. 2. Gerald przekazuje informację o ważnej misji.

Gerald przekazuje nam ważną wiadomość. Nasz krewny sprzed wielu lat miał otwarty fundusz powierniczy, który “dojrzał i ma duże zyski i zainteresowanie”. Gerald został jednak poproszony przez “rząd o zamknięcie wszystkich rachunków aby zapobiec dodatkowemu przepływowi gotówki i obiegowi do kraju”!

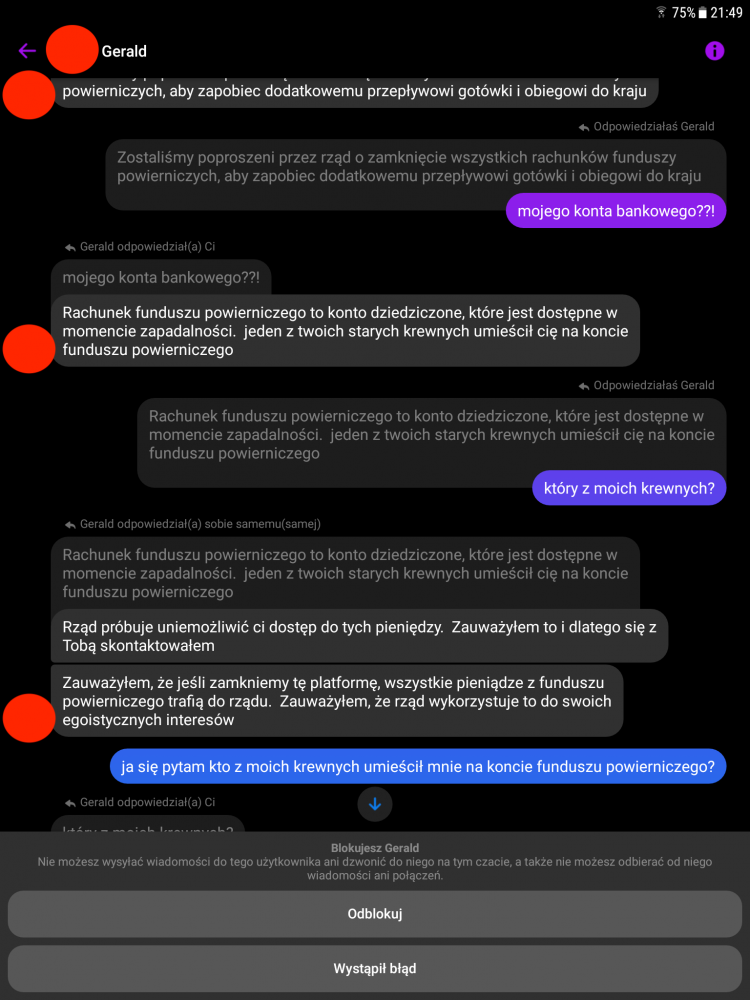

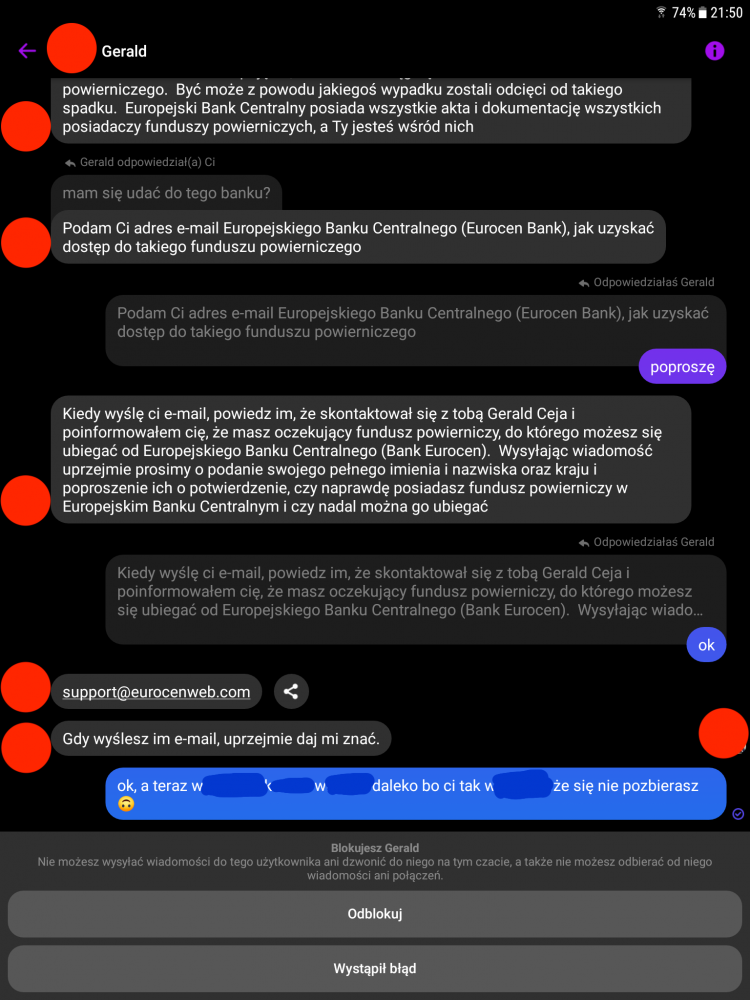

Rys. 3. Rząd próbuje zablokować dostęp do gotówki!!!!!11one!

Jednak jest jedno rozwiązanie, trzeba zarejestrować się na stronie Europejskiego Banku Centralnego, przeprowadzić weryfikację tożsamości i następnie wrócić do rozmowy z Geraldem.

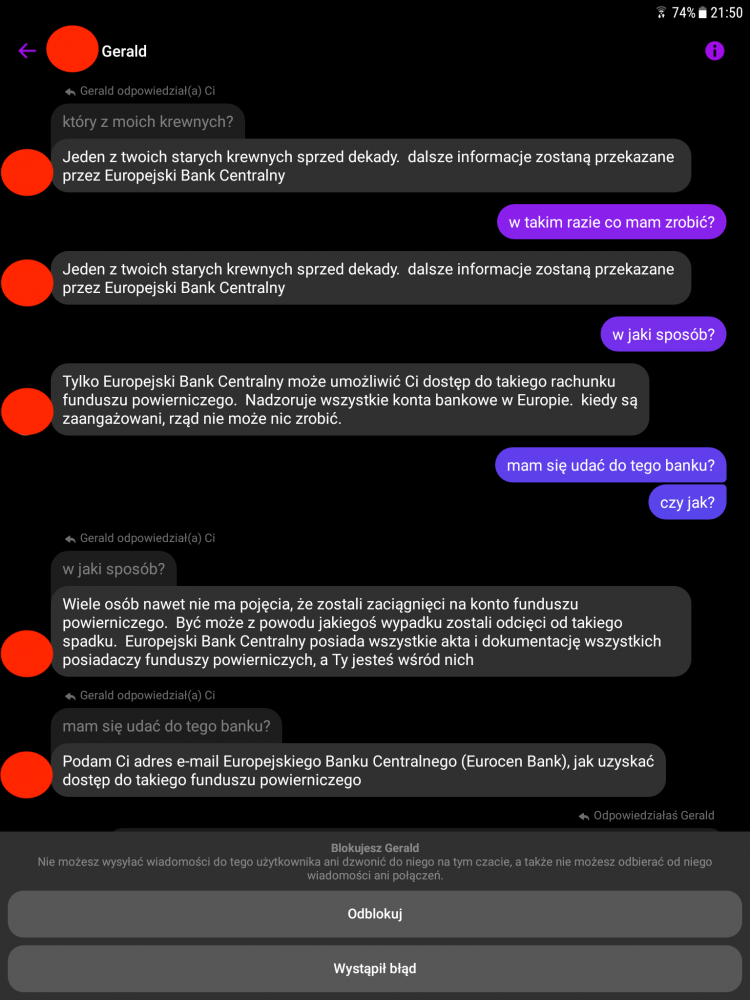

Rys. 4. Pierwsze oznaki phishingu, ECB vs Eurocen Bank.

Wreszcie jest link, ale pokrętny. Tzn. według Geralda z Warszawy, powinniśmy napisać maila na support[@]eurocenweb[.]com. Jednak założeniem rozmowy jest prawdopodobnie rejestracja konta na w/w. portalu, co też w bezpiecznym, odseparowanym środowisku wirtualnym uczyniliśmy. W międzyczasie nasza dzielna czytelniczka dokonała ostatecznego rozprawienia się z cyberzbójem, który już się na pewno nie pozbiera.

Rys. 5. Zakończenie rozmowy z przestępcą.

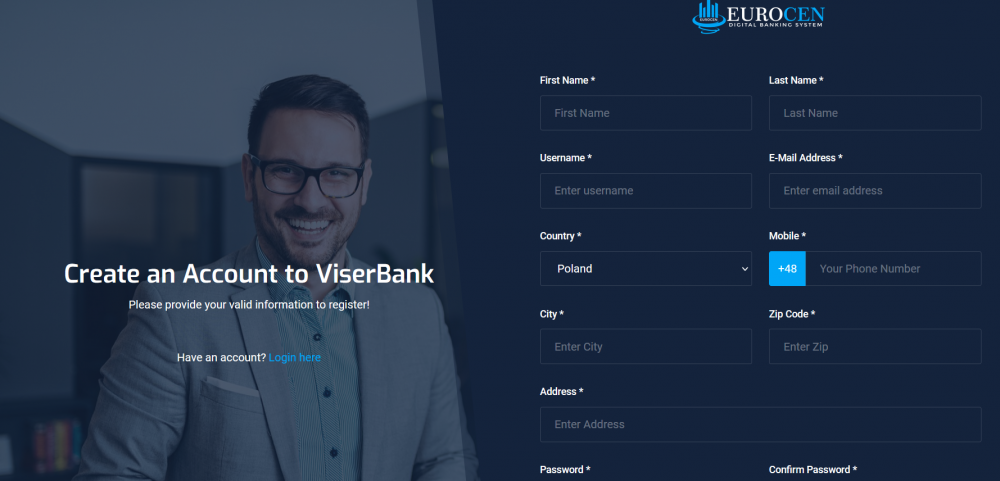

Tymczasem weryfikując domenę eurocenweb[.]com od razu widzimy, że nie jest to strona Europejskiego Banku Centralnego www.ecb.europa.eu.

Rys. 6. Rejestracja konta.

Rejestracja konta prosi nas o stosunkowo duży zakres danych: imię, nazwisko, adres, kod pocztowy, miasto, kraj, numer telefonu oraz login i hasło. Zarejestrowaliśmy się testowym kontem i proces rejestracji wymagał od nas potwierdzenia konta za pomocą kodu z wiadomości e-mail.

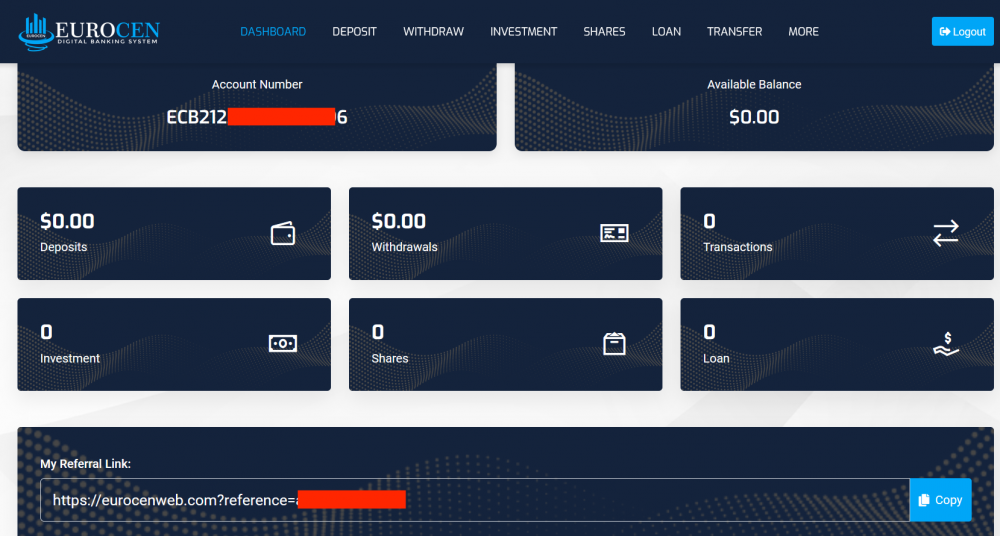

Rys. 7. Strona powitalna po zalogowaniu.

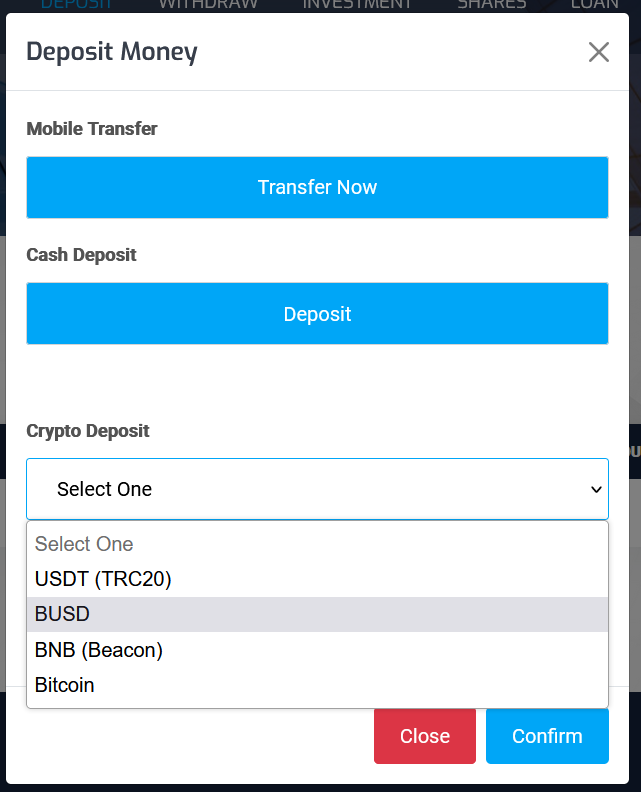

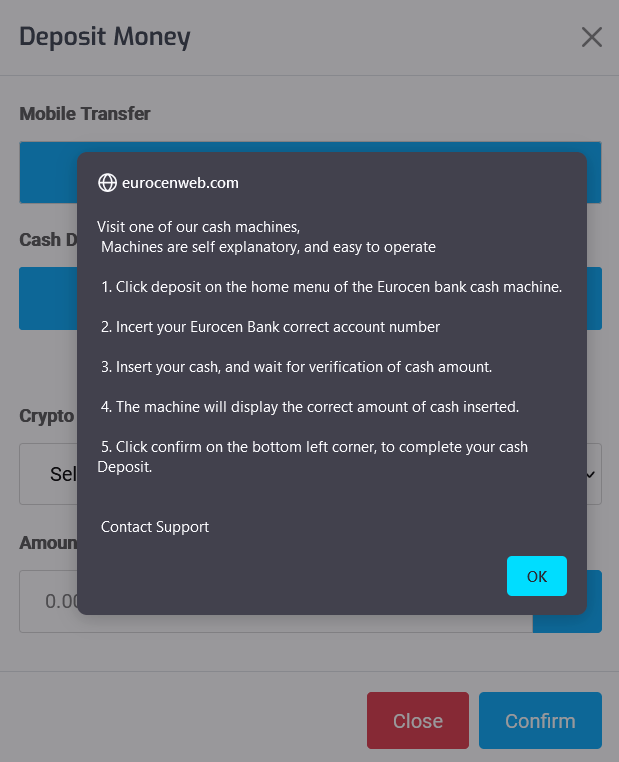

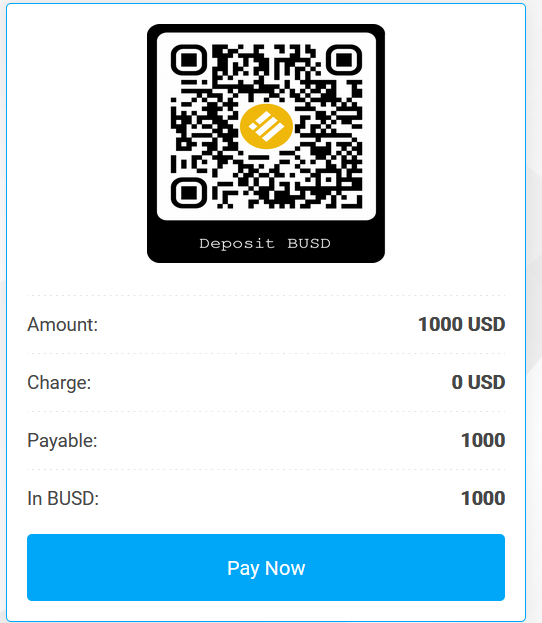

Po zalogowaniu pojawia się strona powitalna z balansem, numerem konta i linkiem referencyjnym – byśmy sami mogli być dalszym źródłem piramidy phishingowej. Przeszliśmy następnie proces wpłat i wypłat gdzie najczęściej mamy do czynienia z wykradaniem danych lub pieniędzy i nie byliśmy zaskoczeni. W przypadku wpłat – pojawia się numer konta kryptowalutowego i w zależności od wybranej waluty – pojawia się kod QR do realizacji szybkiego transferu krypto z naszego portfela wprost do złodzieja.

Rys. 8. Kreator dyspozycji wpłaty.

Po przeklikaniu pół wpłat ukazuje się naszym oczom słabo przeklejona, niegramatyczna i źle stylistycznie napisana instrukcja, która do niczego nie prowadzi. Aż chciałoby się napisać “wreszcie” myśląc o tym, że każdy phishing musi mieć jakąś wadę. Ten od początku pod względem samej strony internetowej nie miał. Wszystko działało, wszystkie formularze były właściwie oprogramowane, aż do tego momentu.

Rys. 9. Niezbyt czytelna instrukcja transferu z wpłatomatu…

Rys. 10. Adres portfela Binance USD Coin (BUSD) do wpłaty złodziejowi.

Sprawdziliśmy adres portfela BUSD cyberzbója [bnb1ptrc2edyddkxa86dgyv5fsnn4zkqq5r4eqzssv] i na szczęście póki co nikt się nie złapał.

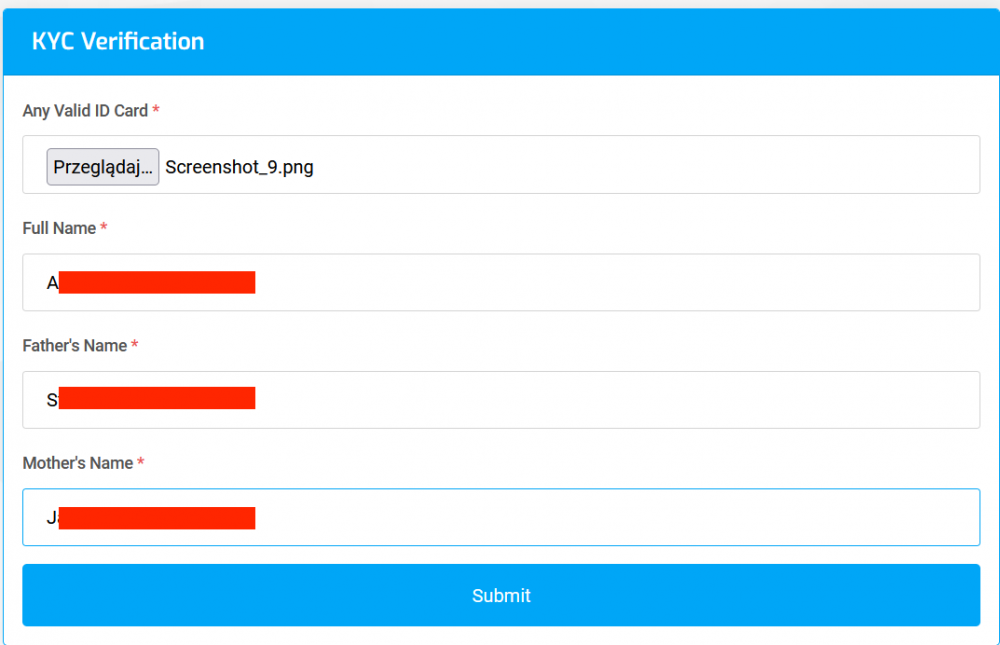

Jednak strona nie wykrada jedynie zasobów z naszych portfeli. Przy klikaniu wypłat, a tak naprawdę każdej innej dowolnej funkcji programu, pojawia się prośba o weryfikację tożsamości KYC (Know-Your-Client), jak to zwykle ma miejsce przy zakładaniu kont w miejscach gdzie obraca się pieniędzmi. Należy wysłać skan dowodu osobistego oraz podać imiona rodziców. Co w uzupełnieniu informacji z zarejestrowanego konta tworzy całkiem niezłą kolekcję danych zebranych o nas. Owe dane mogą dalej posłużyć przestępcy do zaciągnięcia kredytu lub bardziej prawdopodobne – ataku vishingowego poprzez kontakt z nami.

Rys. 11. Prośba o KYC z przekazaniem skanu dowodu osobistego wprost do cyberzbója.

Podsumowanie

To co w tym phishingu było widoczne jako próba oszustwa to postać Geralda, który nie radził sobie z językiem polskim i nachalnie informował naszą dzielną czytelniczkę Anię o problemie. Nie potrafił właściwie zbudować atmosfery suspensu i emocji wokół sprawy. Gerald był głównym czynnikiem palącym całą kampanię. W przeciwieństwie do doskonale przygotowanej strony internetowej, która nie posiadała zbyt wielu wad prostych kampanii złodziejskich. Wyobrażamy sobie scenariusz ataku polegający na tym, że ktoś wysyła nam linka referencyjnego do w/w. strony i nie zauważa, że z tą stroną jest coś nie tak…

Na naszej grupie Sekurak na Facebook również otrzymaliśmy zgłoszenie o sprawie od Roberta, gdzie w komentarzach jak zawsze gorąco. Chcesz wiedzieć natychmiast o atakach lub zweryfikować ich istnienie, aktualne trendy? Dołącz do naszej grupy tutaj.

~tt

Nikt nie spodziewa się hiszpańskiej akwizycji.

Przecież to wygląda na rozmowę z botem. Boty telemarketerów radzą sobie lepiej.

No, tak się nie pozbierał, że zapewne do teraz nie może się otrząsnąć… Ktos na phishera nakrzyczał w necie… Heh.

Hiszpan z imieniem pochodzenia germańskiego uczący się polskiego to brzmi legitnie…

https://pl.wikipedia.org/wiki/Gerard_Piqu%C3%A9