Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Microsoft: niszczące cyberataki na Ukrainę. Podszywają się pod ransomware, ale na celu jest całkowite niszczenie…

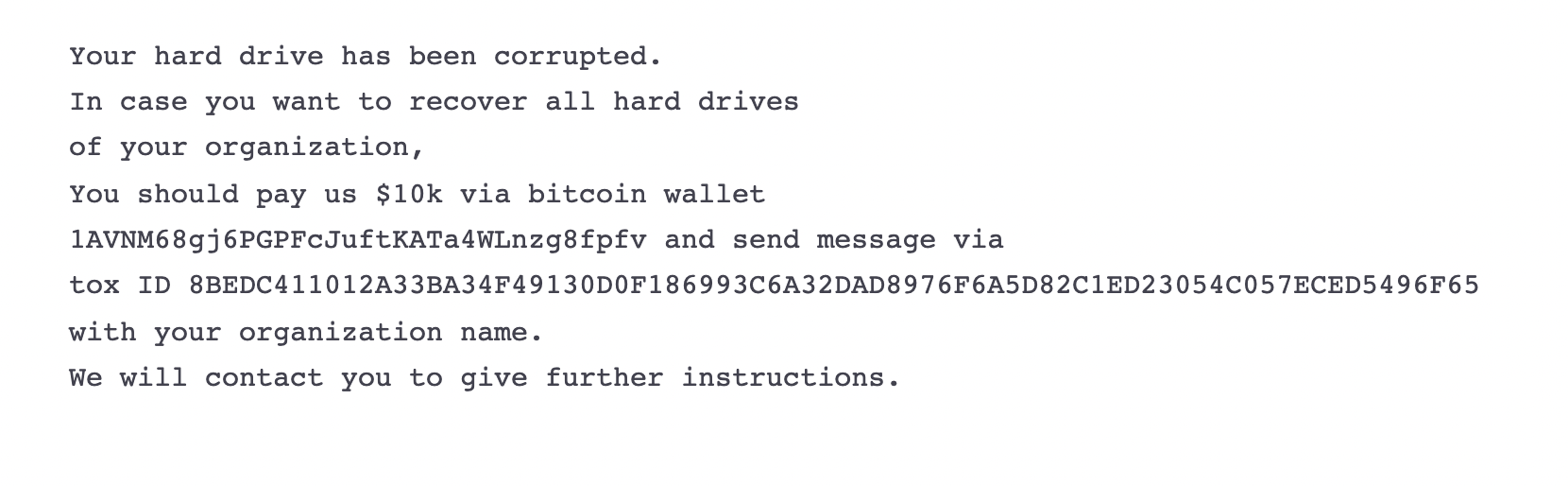

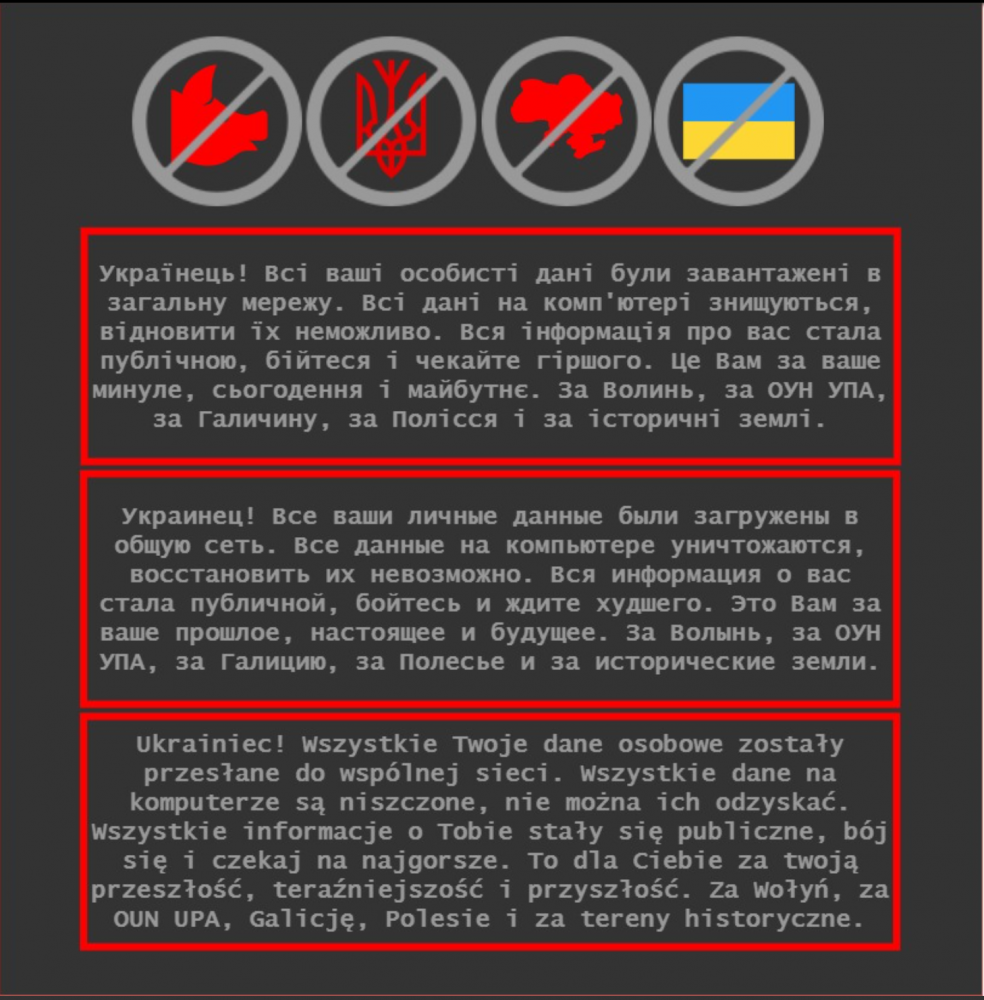

Niedawno wspominaliśmy historię z podmianą ukraińskich stron rządowych takim komunikatem (poniżej widać ewidentnie sfałszowany tekst w języku polskim, w środku były również wstawione sztucznie koordynaty GPS z Warszawy):

Tymczasem Microsoft właśnie ostrzega w ten sposób:

Dzisiaj dzielimy się informacją, że zaobserwowaliśmy destrukcyjne złośliwe oprogramowanie w systemach należących do wielu ukraińskich agencji rządowych i organizacji, które ściśle współpracują z ukraińskim rządem. Złośliwe oprogramowanie jest zamaskowane jako ransomware, ale aktywowane przez atakującego umożliwiłoby zniszczenie danych na docelowym systemie.

Today, we’re sharing that we’ve observed destructive malware in systems belonging to several Ukrainian government agencies and organizations that work closely with the Ukrainian government. The malware is disguised as ransomware but, if activated by the attacker, would render the infected computer system inoperable

Microsoft dostarcza też trochę technicznego opisu, razem z dość niepokojącym wstępem dotyczącym skali operacji:

Oparciu o dostępne nam dane, nasze zespoły dochodzeniowe zidentyfikowały złośliwe oprogramowanie w dziesiątkach systemów, a liczba ta może wzrosnąć w miarę kontynuowania dochodzenia. Systemy te obejmują wiele organizacji rządowych, non-profit i informatycznych, wszystkie z siedzibą na Ukrainie.

At present and based on Microsoft visibility, our investigation teams have identified the malware on dozens of impacted systems and that number could grow as our investigation continues. These systems span multiple government, non-profit, and information technology organizations, all based in Ukraine.

Malware nadpisuje MBR (Master Boot Record), a jest uruchamiany po ponownym uruchomieniu zainfekowanego komputera, prezentując taką fałszywą ransom notę:

Dlaczego fałszywą? Microsoft wspomina choćby:

Praktycznie każde oprogramowanie ransomware szyfruje zawartość plików w systemie plików. Złośliwe oprogramowanie w tym przypadku nadpisuje MBR bez mechanizmu odzyskiwania.

Virtually all ransomware encrypts the contents of files on the filesystem. The malware in this case overwrites the MBR with no mechanism for recovery.

Dodatkowo omawiany atak nie jest customizowany per ofiara (jak ma to miejsce w przypadku ransomware, inaczej jedna ofiara mogłaby pomóc drugiej przy odszyfrowaniu danych).

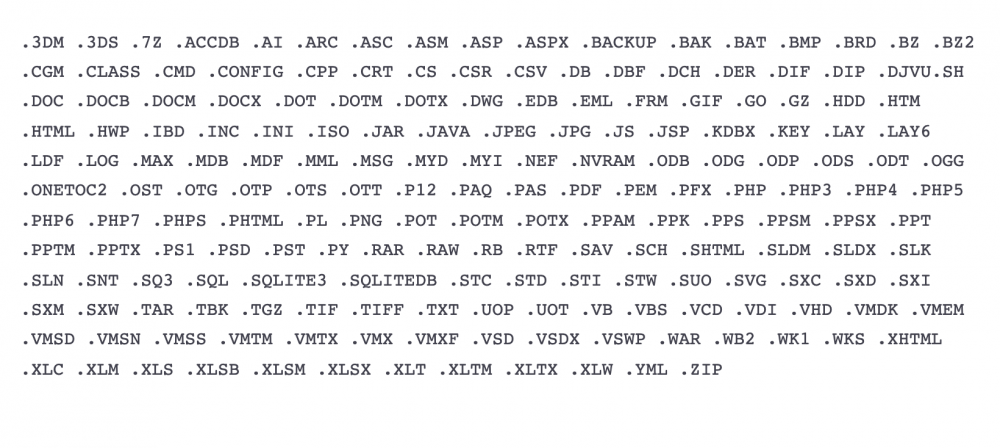

Ale teraz najważniejsze, drugim etapem działania malware jest odpalenie modułu niszczącego następujące pliki:

Jeśli plik ma jedno z powyższych rozszerzeń, malware nadpisuje zawartość pliku stałą liczbą bajtów 0xCC (całkowity rozmiar: 1 MB). Po nadpisaniu zawartości, destruktor zmienia nazwę każdego pliku na losowe czterobajtowe rozszerzenie

If a file carries one of the extensions above, the corrupter overwrites the contents of the file with a fixed number of 0xCC bytes (total file size of 1MB). After overwriting the contents, the destructor renames each file with a seemingly random four-byte extension

Co radzi Microsoft? Przede wszystkim trzy rzeczy:

- Sprawdzić zdalne dostępy do organizacji (RDP, VNC, VPN…) w kontekście nieautoryzowanego dostępu

- Wykonać sprawdzenie, czy jakieś nasze konta nie wyciekły

- Wprowadzić MFA (wieloczynnikowe uwierzytelnienie)

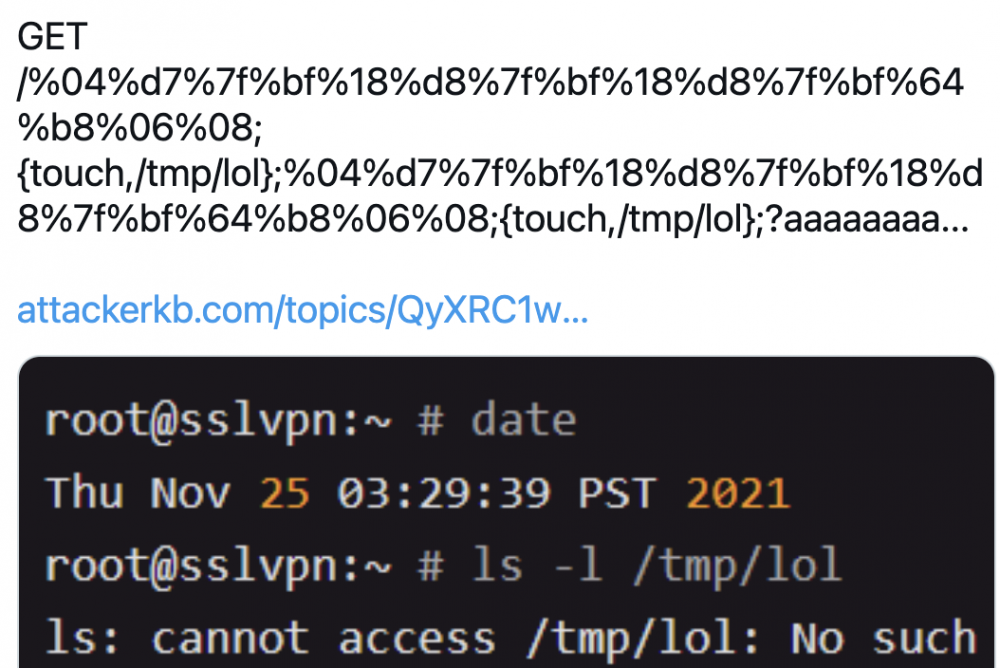

Odnośnie tego pierwszego, to w ostatnich miesiącach widzieliśmy nowy wysyp grubych podatności w systemach klasy VPN (chociaż nie ma potwierdzenia, że napastnicy w tym przypadku wykorzystują akurat te luki):

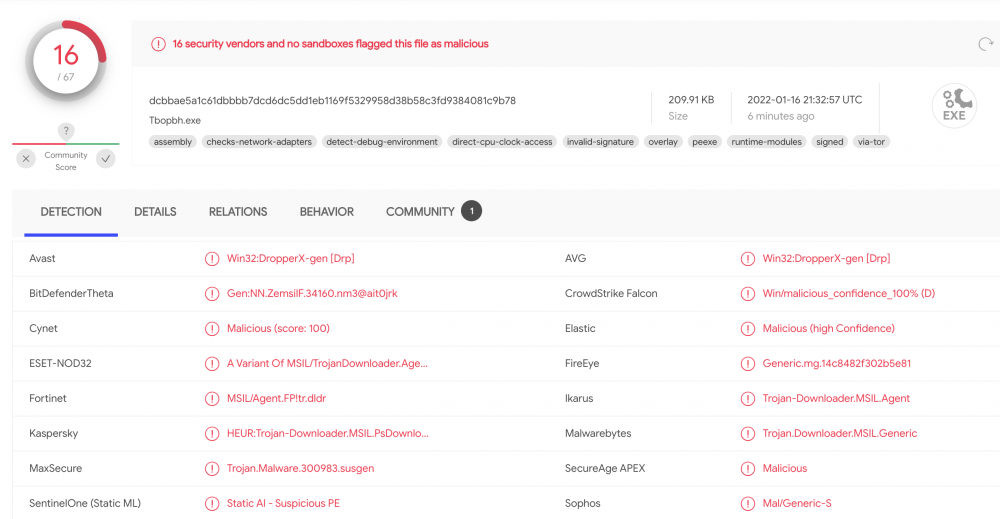

Aktualizacja: Microsoft opublikował linki do próbek malware:

Na obecną chwilę całkiem sporo silników antywirusowych wykrywa już szkodnika:

~Michał Sajdak

nie niszczy .exe i .wad, przynajmniej można w dooma pograć

zawsze mnie dziwi, ze szanujace sie organizacje stosuja systemy microsyfu….

Jak piszesz takie rzeczy to czujesz się jakoś szczególnie? Internet to fajne miejsce, jeśli odpowiednio szukasz to zawsze powie ci że masz rację.

rownie dobrze mogli miec stare jak swiat linuksy z dziurawymi uslugami wystawionymi na swiat. zawsze jakis baran albo kliknie w link i cos zainstaluje nieswiadomie albo wezmie za to pieniadze, a historia juz udowodnila, ze ips-y/ids-y nie zawsze sobie z tym poradza.

Akurat w tą firmę od “botów” call center to mogliby uderzyć ;)

Jestem za.

Czyli będzie wojna

Haaa, Nie ma ARJ – można w tym trzymać backupy i skompresowane archiwa dokumentów :)

A skad pewnosc ze to na pewno ruskie sluzby czy tez grupy hakerskie na uslugach rzadu? nie od dzis wiadomo jak dziala CIA, SKW itd. Czesto prowadza podobne prowokacje.

dokładnie , też mam takie odczucia tym bardziej teraz jak wiemy jaka jest sytuacja