Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Krótka historia podsłuchiwania protokołu DECT

Każdy z nas miał na pewno do czynienia z tym protokołem, choć nie każdy o tym wie. DECT (Digital Enhanced Cordless Telecommunications) wykorzystywany jest jako standard transmisyjny przede wszystkim w stacjonarnych telefonach bezprzewodowych, ale również w stacjach pogodowych czy w systemach kontroli sygnalizacji świetlnej. W samych Niemczech działa około 30 000 000 stacji bazowych opartych o DECT (dane z 2010 r.), więc rozwiązanie jest popularne.

Pionierem, który obnażył słabości protokołu DECT był projekt dedected (obecnie już nierozwijany). Projekt pokazał przede wszystkim jedną ciekawą rzecz: chociaż DECT potencjalnie umożliwia szyfrowanie, pewna (znaczna?) część producentów telefonów po prostu nie włącza żadnej ochrony kryptograficznej. Można więc powiedzieć, że nasze rozmowy przesyłane są z telefonu do bezprzewodowej stacji bazowej w formie plain text… pardon, plain radio ;-)

Samym badaczom udało się m.in. wykonać reverse engineering algorytmu: DECT Standard Cipher czy DECT Standard Authentication Algorithm.Przed dedected były to algorytmy zamknięte (dostęp dla wybranych firm, po podpisaniu stosownego NDA), których twórcy wyznawali chyba zasadę, że rzecz zamknięta = rzecz bezpieczna.

Badacze prowadzili testy przede wszystkim na dwóch rodzajach sprzętu: radiu softwareowym – Universal Software Radio Peripheral (USRP):

Samo radio, z odpowiednimi modułami, jest dość drogie (cena w okolicach ~ 1000 EUR). Popularniejszą opcją była karta PCMCIA nieistniejącej już firmy Dosch & Amand (w 2010 roku koszt 23 EUR, obecnie ciężko znaleźć tą kartę poniżej 100 EUR):

Oryginalnie, karty te służą do prostej rzeczy – mianowicie korzystając z fabrycznych sterowników pod Windows, umożliwiają łatwą integrację telefonu pracującego w standardzie DECT z siecią VoIP. Twórcy dedected przygotowali z kolei sterowniki do tych kart dla systemu Linux, uzupełniając je w stosowne narzędzia potrafiące choćby dekodować rozmowy. Całość doczekała się odpowiedniej obsługi w BackTracku (obecnie Kali Linux) i można to zobaczyć na poglądowych filmach, które zamieszczam poniżej (zwróćmy uwagę na swojski rozgardiasz w tle ;-) ).

[youtube_sc url=”http://www.youtube.com/watch?v=5Nn504mPqGA”]

Ciekawostka, na innym filmie prezentującym tematykę podsłuchu DECT na screenie startowym widzimy zrzut ekranowy z pewnej gry… czy ktoś jeszcze pamięta te klimaty? :-)

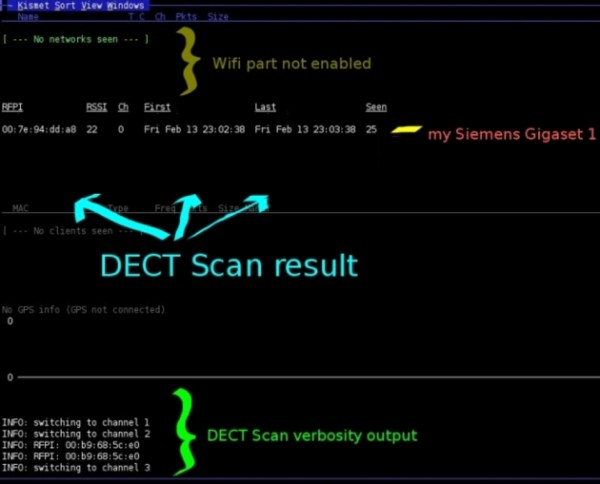

Dla tych, którzy nie lubią filmów, jest również dostępne małe podsumowanie tematu w formie obrazkowo-tekstowej (w którym można choćby zobaczyć mały plugin do kismeta):

Jak wygląda obecnie projekt dedected?

Marnie. A to za sprawą braku kontynuacji wsparcia dla wcześniej stworzonych sterowników do D&A, a także niedostępności samych kart D&A w wersji PCMCIA2 (czyli pasujących do w miarę nowych laptopów). Swego rodzaju podsumowanie ich prac można przeczytać tutaj.

Jakiś czas temu pałeczkę od dedected przejął Patrick McHardy – autor wsparcia dla protokołu DECT pod systemem Linux. Całość działa z jednej strony z jądrami 2.6 oraz 3.x, z drugiej mamy wsparcie dla już znanego sprzętu – kart Dosch & Amand. Również w wersji PCI. Co ciekawe, obecnie sporo tego typu kart jest w ciągłej sprzedaży na eBay:

Na zdjęciu powyżej widać wprawdzie zmęczoną chyba rodzicielstwem mamę, której karta D&A ma przynieść znaczną ulgę, ale nasza opowieść uświadamia, że sprzęt ten może być również przydatny dla badaczy bezpieczeństwa. :-)

Wracając do Patricka McHardy, poza wsparciem DECT dla Linuksa, prowadzi również własne badania. Na przykład na konferencji WiSec pokazał praktyczną możliwość podsłuchu również zaszyfrowanej wersji DECT.

Inni też nie śpią – publikując dość szczegółową analizę bezpieczeństwa protokołu DECT.

Czy te wszystkie informacje spowodują zmianę podejścia producentów wykorzystujących DECT w swoim sprzęcie? A może doczekamy się nowej edycji tego standardu?

— michal.sajdak<at>securitum.pl

i to jest jedyna ciekawa strona o tej tematyce :)

nikt nie robi żadnej tajemnicy z nie wiadomo czego tylko wszystko czarno na białym.

@ja – dokładnie. Super arty i tematy. DZIĘKI sekurak.pl !!!

Zgadzam się z przedmówcami!