Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak wygląda atak typu Man-in-the-Browser?

Ataki typu Man-in-the-Browser stanowią obecnie jedno z najpoważniejszych zagrożeń dla internetowego bezpieczeństwa, tak prywatnych internautów, jak i dużych instytucji, a ich celem są najczęściej serwisy bankowości internetowej. Spójrzmy więc ku przestrodze, jak MinB może wyglądać w praktyce.

Pierwszym etapem atak typu MinB jest zainfekowanie przeglądarki internetowej końcowego użytkownika specjalnym rodzajem złośliwego oprogramowania. Mogą to być infekcje przeprowadzane w czasie przypadkowego odwiedzenia złośliwej strony internetowej (ataki typu drive-by download) lub w wyniku otwarcia odnośników zawartych w skierowanych wiadomościach poczty elektronicznej.

Drugim etapem ataku jest wykorzystanie agenta w przeglądarce do kontrolowania jej zachowania oraz modyfikowania i przechwytywania treści wyświetlanych oraz wprowadzanych przez końcowego użytkownika. W tym wypadku przed udaną modyfikacją treści oraz przechwyceniem naszych danych nie uchroni nas już ani stosowanie protokołu SSL, ani dwuskładnikowe uwierzytelnianie stosowane coraz częściej przez wiele serwisów internetowych. Nasza przeglądarka internetowa nie należy już do nas…

Spójrzmy teraz, jak tego typu ataki mogą wyglądać w praktyce. Dzięki interesującym materiałom pochodzącym z analizy realnego ataku, które zostały niedawno udostępnione przez firmę LMG security, możemy zobaczyć atak MinB na własne oczy. Spójrzmy najpierw na materiał prezentujący pierwszy etap ataku, czyli typowy sposób na zainfekowanie internauty za pomocą złośliwego odnosnika w wiadomości e-mail.

Jak widzieliśmy, w wyniku odwiedzenia złośliwego odnośnika (docelowy adres po przekierowaniu: hxxp://lemonadiom.ru:8080/forum/links/public_version.php) komputer zostaje zainfekowany, natomiast sam użytkownik nie ma pojęcia o potencjalnym problemie.

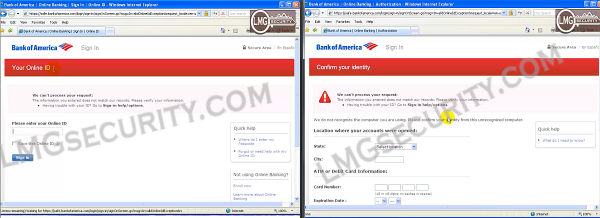

Spójrzmy teraz na właściwą, drugą część ataku MinB. By jednak dokładniej zauważyć złośliwe działanie, najpierw obejrzyjmy zachowanie przeglądarki oraz strony internetowej Bank of America na niezainfekowanym systemie.

Te same akcje wykonane na systemie, w którym przeglądarka została zainfekowana złośliwym agentem MinB przynoszą już nieco inny efekt.

Jak mogliśmy zobaczyć, w tym wypadku malware umieścił na bankowej stronie internetowej szereg dodatkowych formularzy, które żądały wprowadzenia danych dotyczących karty płatniczej oraz danych personalnych właściciela konta. To właśnie te informacje były celem ataku Man-in-the-Browser, a po ich zdobyciu złośliwe oprogramowanie dokonuje transferu wszystkich informacji na centralny serwer. W tym wypadku agent MinB został całkiem dobrze przygotowany i dokonuje nawet weryfikacji poprawności wprowadzonych danych, odrzucając przykładowo numery kart z błędną sumą kontrolną.

Warto na koniec podkreślić, że ataki Man-in-the-Browser nie mają nic wspólnego ze słabościami samych systemów bankowych – są jedynie wynikiem lokalnych infekcji komputerów należących do użytkowników końcowych. Jak więc przed takimi zagrożeniami każdy z internautów może się bronić? Niestety programy antywirusowe mogą nas ochronić tylko w ograniczonym zakresie, gdyż nieznane wcześniej złośliwe oprogramowanie może pozostać niezauważone.

Z pewnością zawsze warto jednak dbać o aktualność systemu operacyjnego, wykorzystywanej przeglądarki internetowej oraz wszystkich zainstalowanych wtyczek. Dodatkowo, w celu zapewnienia sobie pewnej ochrony przed exploitami zero-day warto rozważyć skonfigurowanie w przeglądarce najważniejszych opcji mających wpływ na bezpieczeństwo surfowania, w tym skorzystanie z trybu działania Click-to-Play.

Ostateczną linią obrony będzie jednak zawsze uwaga i czujność samego użytkownika. Nietypowe i nieoczekiwane komunikaty, w szczególności w formie pytań o dane logowania lub informacje personalne, zawsze powinny wzbudzać nasze podejrzenia. Pamiętajmy, że nasze bezpieczeństwo w sieci zależy przede wszystkim od nas samych!

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Warto byłoby wspomnieć o piaskownicy i ograniczeniu javy ;)

@Damian,

Zgadza się, w szczególności gdy na wolności mamy jakiś Java 0day… http://istherejava0day.com/

A tak na poważnie i dosłownie. Co się w tej przeglądarce instaluje? Jakiś JavaScript? Jaki jest mechanizm wstrzyknięcia tego syfu do przeglądarki? Czy odpalanie strony w trybie inkognito coś pomoże?

@Michał,

Instaluje się złośliwe oprogramowanie klasy “Proxy Trojan”. Różne rodzaje tego typu trojanów są pokrótce opisane np. tutaj: http://www.securityweek.com/evolution-proxy-trojans

Tryb prywatny (incognito) przeglądarki w niczym nam tutaj nie pomoże, gdyż jego przeznaczenie jest zupełnie inne (brak lokalnego zapisywania śladów związanych z surfowaniem).

Polecam rozwiązanie polegające na stosowaniu maszyny wirtualnej z zainstalowanym Linuksem do wchodzenia na wrażliwe strony. Operacje na stronach banków wykonuję tylko w ten sposób, a po każdym użyciu tej maszyny przywracam ją do poprzednio zapisanego obrazu. Ryzyko “przejęcia” mojej przeglądarki jest w tym przypadku solidnie zmniejszone i nie wiąże się praktycznie z żadnymi utrudnieniami w korzystaniu na codzień.

@Przemysław,

Można też rozważyć rozmaite Live DVD, również te do zadań specjalnych, jak np. Tails: http://sekurak.pl/tails-czyli-anonimowo-i-bezpiecznie-w-sieci/

Zastanawiam się jaki wpływ na powodzenie ataku mogą mieć przełączniki które można użyć w przeglądarkach. Na przykład w SRWare Iron (Chromium) można zrobić poniższą “kombinację”:

iron.exe –disable-default-apps –disable-desktop-shortcuts –disable-extensions –disable-internal-flash –disable-java –disable-logging –disable-plugins –disable-prompt-on-repost –disable-sync –incognito –homepage=about:blank –no-default-browser-check –no-experiments –no-first-run –no-js-randomness –no-message-box –no-service-autorun

Lista możliwych przełączników: http://peter.sh/experiments/chromium-command-line-switches/

IE również można w jakimś stopniu “przygotować” na niespodzianki: iexplore.exe -extoff -private

Myślę, że FF, Opera itd. również mają odpowiednie przełączniki.