Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

FROST – hackowanie Androida… lodówką

Kilka dni temu zaprezentowano w pełni działający proof of concept umożliwiający odczytanie danych z pamięci telefonu działającego pod kontrolą systemu Android. Dane te można odczytać mimo skonfigurowania na systemie kodu PIN. Tego typu wyniki z jednej strony mogą służyć atakującym do odzyskania danych ze skradzionego / znalezionego telefonu, z drugiej – pozwolić na stosunkowo prostą analizę powłamaniową urządzenia.

Na testowych systemach (badane były przede wszystkim urządzenia Galaxy Nexus od Samsunga), badaczom udało się odzyskać takie dane jak: emaile, zdjęcia, kontakty, dane uwierzytelniające do WiFi czy… klucz szyfrujący wewnętrzny storage.

Na czym polega ta metoda odzyskiwania danych z telefonu?

Badacze przede wszystkim skupili się na pewnej, zbadanej w przypadku “klasycznych” kości RAM, właściwości układów pamięci: po odcięciu zasilania bity pamięci zapisane w RAM nie znikają natychmiast i automatycznie – dzieje się to stopniowo w przeciągu kilku sekund.

Co ciekawe, jeśli zmniejszy się temperaturę, w której znajdują się analizowane kości pamięci, czas trwałego usunięcia danych się wydłuża. Przykładowo, badacze weryfikowali zanik bitów pamięci w określonych jednostkach czasu, bazując na wgranej do pamięci telefonu bitmapy. Poniżej zanik danych dla czasu 0 sekund, mała wartość powyżej zera, 0.5 sekundy i odpowiednio: 1, 2, 4, 6 sekund:

Jak ta technika działa w praktyce?

Badacze po ewentualnym doładowaniu baterii analizowanego telefonu (nie chcemy, aby wyładowała się w zamrażarce…) umieścili całość w odpowiednim opakowaniu (aby uniknąć kondensacji wody, która mogłaby uszkodzić układy elektroniczne). To opakowanie na 60 minut pozostawili zamrażarce, monitorując temperaturę. Dla wykorzystanej zamrażarki, 60 minut było czasem optymalnym do odzyskania maksymalnej ilości danych (nie możemy całości schłodzić za bardzo – tj. poniżej zera stopni… wtedy można już pożegnać się ze sprzętem; optymalna temperatura to 5-10 stopni Celsjusza):

In several test cases, we never observed damage to the phone when putting it into the freezer for 60 minutes or less.

Później należy wyciągnąć baterię na nie więcej niż 0,5 sekundy (tu następuje potencjalna utrata danych – więc im szybciej działamy tym lepiej) i uruchomienie całości systemu w tzw. trybie fastboot. W tym momencie domyślne ustawienia na większości urządzeń będą wymagały odblokowania bootloadera, co jednak trwale usuwa dane z naszego storage’a.

Jest jednak pewien niuans:

First, we assume the bootloader is locked. If so, we have to run fastboot oem unlock first. This command requires us to con firm the following warning on the phone: “To prevent unauthorized access toyour personal data, unlocking the bootloader will also delete all personal data from your phone”. Once we confi rm this warning, the encrypted user partition gets wiped. However, “all personal data” is not deleted from the phone – RAM contents are preserved.

Czyli po odblokowaniu bootloadera dane nie są usuwane z pamięci RAM. W kolejnym kroku można więc wykonać zrzut pamięci i analizować go np. takimi narzędziami jak np. photorec.

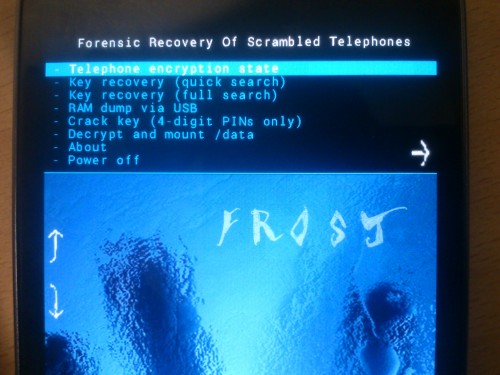

Badacze pokazali zresztą gotowe narzędzie (Forensic Recovery Of Scrambled Telephones, w skrócie FROST) implementujące wiele ciekawych funkcjonalności (łącznie z łamaniem siłowym PIN odbywającym się na narzędziu skompilowanym na samo urządzenie…).

Zachęcamy do fascynującej lektury dostępnego już opracowania, a także testów udostępnionego narzędzia FROST.

— (michal.sajdak<at>securitum.pl)