Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

FBI, NSA, CISA: chińskie grupy hackerskie po cichu zinfiltrowały sieci IT infrastruktury krytycznej USA. Są przygotowane do cyber-uderzenia w momencie wystąpienia konfliktu.

Jeśli ktoś chce od razu przejść do raportu – oto link. Rozpoczyna się on dość niepokojąco:

sponsorowani przez państwo hackerzy z Chińskiej Republiki Ludowej implantują się w sieciach IT, przygotowując się na zakłócające/niszczycielskie cyberataki na infrastrukturę krytyczną USA – w przypadku poważnego kryzysu lub konfliktu ze Stanami Zjednoczonymi.

People’s Republic of China (PRC) state-sponsored cyber actors are seeking to preposition themselves on IT networks for disruptive or destructive cyberattacks against U.S. critical infrastructure in the event of a major crisis or conflict with the United States.

W niektórych wskazanych przez raport przypadkach, atakujący ukrywali się w sieci przez 5 lat (!!!)

Dalej czytamy o potwierdzonych infekcje w sektorach: Telekomunikacji, Energii, Transportu, Gospodarki Wodnej. Atakujący najpierw przenikają do sieci IT i próbują zdobyć pozycję umożliwiającą atak na sieci przemysłowe (OT).

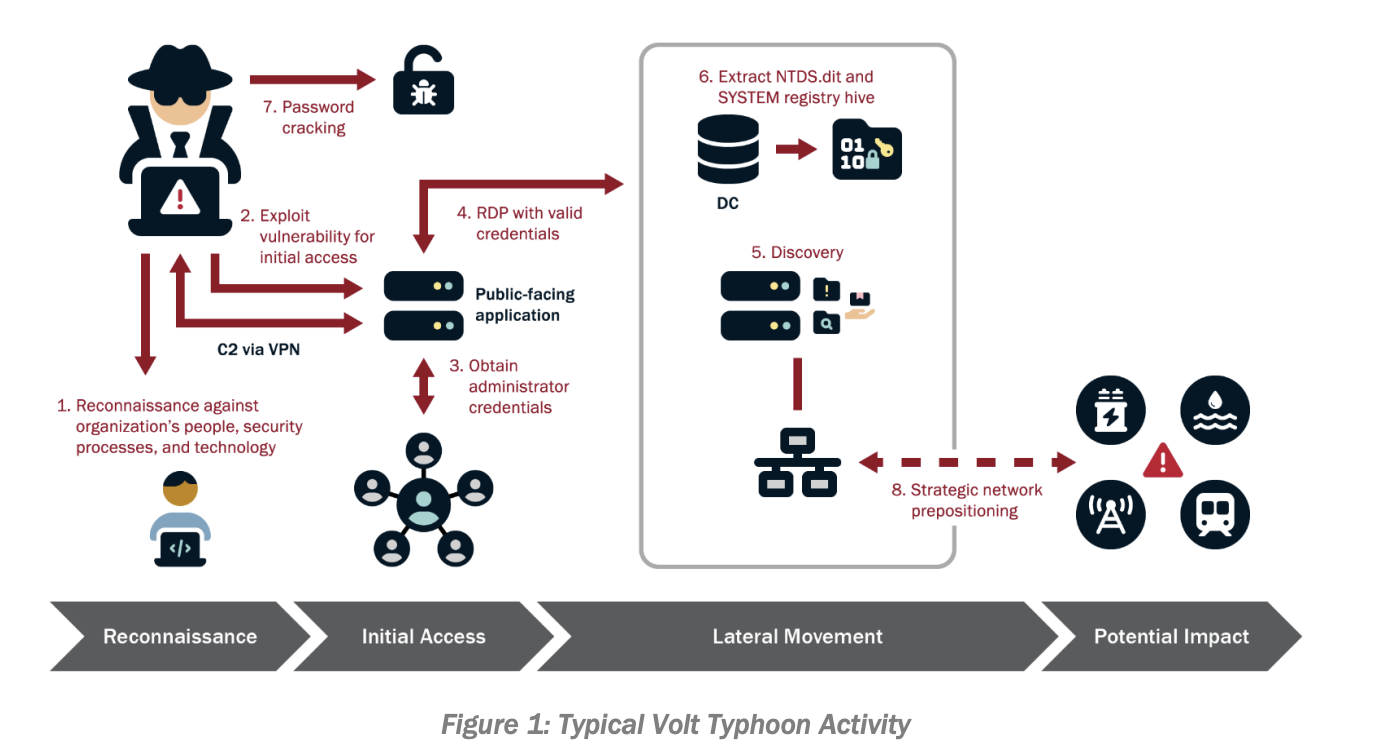

Wskazana przez amerykańskie agencje grupa hackerska APT: Volt Typhoon – stosuje przed atakiem rozległy rekonesans celu. Na podstawie wyników rekonesansu dostosowuje odpowiednio techniki wykorzystywane w dalszym ataku. W szczególności używane są pasywne narzędzia do rekonesansu: FOFA, Shodan oraz Censys.

Odpowiedni rekonesans służy również do minimalizacji wykrycia atakujących (np. nieużywanie pewnych ataków poza godzinami pracy organizacji-celu – tak aby nie wzbudzić oczywistych alertów)

Jak atakujący dostają się do sieci? W celu uzyskania pierwszego dostępu do infrastruktury IT celu, grupa używa między innymi podatności 0-day – np. na systemy klasy VPN, firewalle, routery, … Wskazane są tu np. Fortigate (przykład – patrz: tutaj oraz: agencje rządowe USA mają w trybie pilnym odłączyć systemy VPNowe Ivanti), Ivanti (szczegóły patrz tutaj), Netgear, Cisco, Citrix.

Dalej – grupa przejmuje kontroler domeny (między innymi kradną zawartość pliku NTDS.dit. W szczególności hashe użytkowników pozyskane z powyższego pliku crackowane są technikami offline. Oczywiście – niespecjalnie dziwi, że grupa APT ma do dyspozycji odpowiednie silne maszyny do crackowania haseł.

Warto zaznaczyć, że pozyskane dane dostępowe używane są bardzo oszczędnie. Ma to na celu odpowiednio ciche umiejscowienie się w docelowej infrastrukturze w oczekiwaniu na odpowiedni sygnał do ewentualnego finalnego ataku.

Atakujący tunelują ruch do swojego centrum kontrolnego (C2) za pomocą zhackowanych urządzeń IoT (routery domowe) czy przejętych VPSów (czytaj np.: chińskie grupy hackerskie wykorzystują do ataków globalną sieć zbackdoorowanych routerów domowych TP-linka).

W raporcie (patrz komentarz) wskazane są rekomendowane akcje do podjęcia w momencie wykrycia / podejrzenia infekcji – strona 16 i dalej.

W opracowaniu znajdziecie też opisane w dość rozległy sposób metody ochrony organizacji przed tego typu atakami – sekcja MITIGATIONS od strony 23: aktualizacje, hardening, testy penetracyjne, odpowiednia higiena przechowywania haseł, segmentacja sieci, odpowiednie zorganizowanie monitorowania bezpieczeństwa infrastruktury – to tylko kilka punktów, które w raporcie omówione są bardziej szczegółowo.

~ms

Winne jest chodzenie na latwizne i uzywaniewszelkiej masci VPNow robionych w Indiach gdzie QA istnieje tylko na papierze, a Pen robia sobie sami.

Jak by Polacy zaczęli robić VPNy i pentestowac to dopiero byś miał sieczkę…

IoT stoi przed nami OTWOREM w przyszłości. Przy takiej ilości urzadzen konsumenckich i logarytmicznego wzrostu ich ilosci w sieci oraz braku nad nimi kontroli bedzie wesolo.

Kto mieczem wojuje, ten od miecza ginie. Amerykanie od dawna infiltrują i stosują cyberataki. W tym na struktury krytyczne, jak chociażby ta w bardzo nagłośnionym programie jądrowym Iranu. O czym sami Amerykanie robią filmy akcji.

Amerykańskie firmy na zlecenie swego Rządu tworzą mnóstwo backdorów min. do Windowsa czy innych systemów informatycznych. Cześć z tych narzędzi i celowo wprowadzonych dziur w zabezpieczeniach zostaje wykradziona lub odkryta.

Amerykanom zależy na tym by szpiegować Niemców (była afera kilka lat temu), Polaków, Rosjan, Chińczyków czy Arabów. Ale jak widać inni mimo, że nie mogą jak USA nakazać Microsoftowi czy Cisco lub facebookowi stworzyć szeregu backdorów i narzędzi inflilrracji, też próbują nadążyć za Amerykanami na tym polu.

Bidena też zhackowali? Popatrzcie co robi? Gra do jednej bramki, strzela gole.Polityki nie rozumiesz to ci powiem, że winny zawsze musi być. A potem trzeba przykładnie go ukarać.

Ja tu widzę narrację prowadzoną już od dawna, podwaliny pod wybory prezydenckie deep-fake i inne wydarzenia destabilizujące. Spora pewność, że to akurat Chińczycy, w dodatku siedzą gdzieś ukryci? Ok, kto chce niech wierzy w to co mówią politycy i inni od mokrej roboty.