Black Week z sekurakiem! Tniemy ceny nawet o 80%!

Czy popularny system konferencyjny Zoom jest bezpieczny? Mamy złe i dobre wieści

Zoom stał się ostatnio jedną z najpopularniejszych platform służących do zdalnych spotkań/szkoleń/konferencji. Z bezpieczeństwem rozwiązania było zawsze różnie – już w 2019 roku informowaliśmy o możliwości nieoczekiwanego przejęcia kamery ofiary na systemach macOS: wystarczyło u siebie uruchomić konferencję oraz umieścić w źródłach strony HTML np. taki „obrazek”: <img src=”http://localhost:19421/launch?action=join&confno=492468757″/> i po wejściu ofiary na tę stronę – automatycznie uruchamiała się jej kamera, a użytkownik dołączał do konferencji.

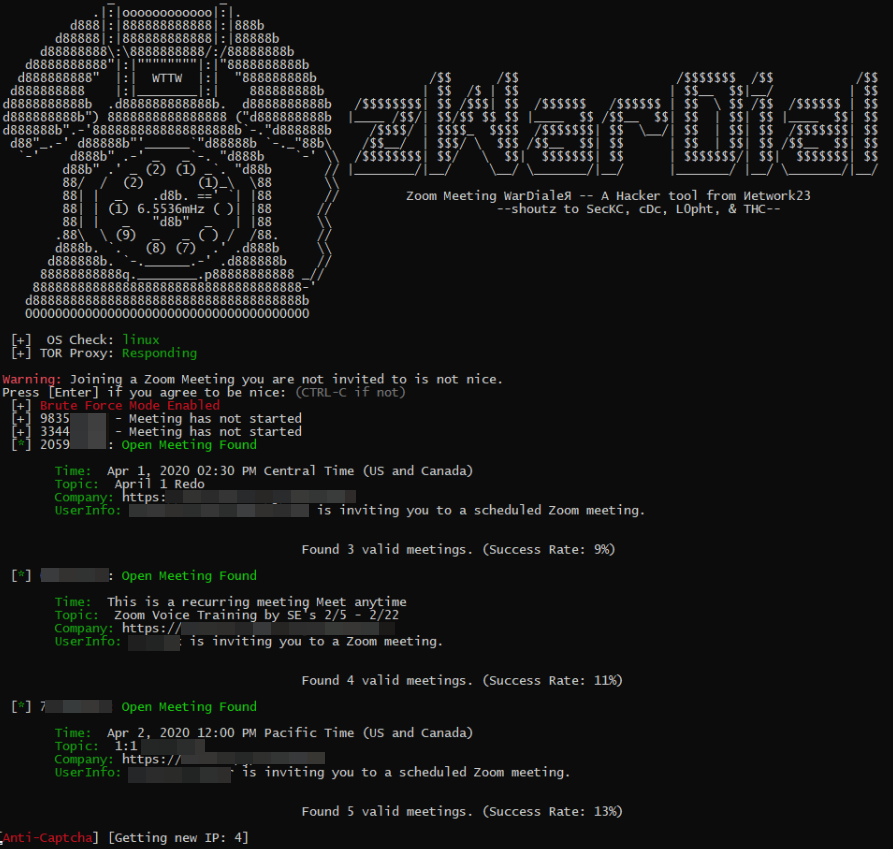

Ostatnio Zoom znowu nie ma dobrej prasy jeśli chodzi o bezpieczeństwo – pierwszy z brzegu przykład: tzw. Zoom bombing – czyli masowe zgadywanie numerów ID konferencji i dołączanie się do nich przez hac^H^H^H niedobrych ludzi. Są do tego nawet gotowe narzędzia:

zwardial

Co z hasłami na tych konferencjach? Hasło można ustawić (od jakiegoś czasu hasła dostępowe są domyślnie włączone) – ale jak widać jednak nie wszyscy sobie z tym radzą (też powstaje pytanie – co ze starymi instalacjami, gdzie hasła nie były domyślnie wymagane?).

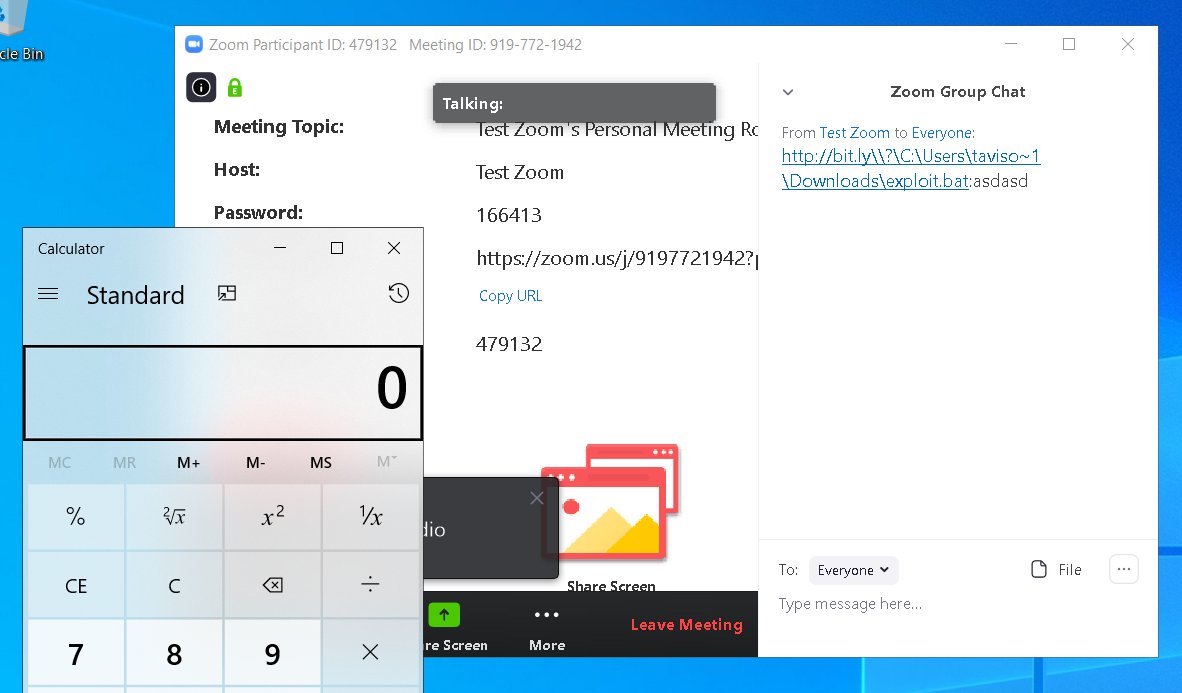

Inny, świeży przykład to możliwość wpisania dość prostej wiadomości na chacie, po kliknięciu której ofiara nieświadomie uruchamia w zasadzie dowolną (wskazaną przez atakującego) binarkę ze swojego komputera:

ups

Co jeszcze? Zoom wysyłał do niedawna pewne dane użytkowników do Facebooka (bez odpowiedniego poinformowania o tym użytkownika…). Temat dotyczył aplikacji na iOS, a firma została nawet pozwana w związku z tym incydentem. Sprawę szybko załatano, dodając:

Zoom takes its users’ privacy extremely seriously. We would like to share a change that we have made regarding the use of Facebook’s SDK.

Czy usunięcie takiego działania po niewiadomojakdługimczasie i dopiero po wyjściu na światło dzienne afery oznacza 'Zoom takes its users’ privacy extremely seriously’? Hmmmmm

Dalej – posądzenia o działanie instalatora Zooma o omijanie standardowego sposobu instalacji w systemie operacyjnym (znowu macOS), niektórzy złośliwie wskazują, że dokładnie do takich sztuczek często ucieka się malware.

Ever wondered how the @zoom_us macOS installer does it’s job without you ever clicking install? Turns out they (ab)use preinstallation scripts, manually unpack the app using a bundled 7zip and install it to /Applications if the current user is in the admin group (no root needed). pic.twitter.com/qgQ1XdU11M

— Felix (@c1truz_) March 30, 2020

I znowu: możliwe wycieki danych osobowych, czy użycie przez Zoom własnej definicji end2end encryption jeśli chodzi o konferencje (w przypadku wykorzystania szyfrowania end2end firma Zoom nie powinna mieć dostępu do naszych nagrań video czy audio – prawda?).

To gdzie ta dobra wiadomość? Zoom bardzo szybko łata zgłoszone problemy (czasem jest to raptem jeden dzień), stopuje dodawanie nowych funkcji – skupiając się na łataniu błędów związanych z bezpieczeństwem i prywatnością czy intensyfikując program bug bounty.

Miejmy nadzieję, że pogoń za wygodą (z Zooma rzeczywiście wygodnie się korzysta) kosztem bezpieczeństwa, zostanie zatrzymana :-)

–ms

„czy użycie przez Zoom własnej definicji end2end encryption”

Błagam, nie używajcie kłamliwych eufemizmów.

To jest BRAK e2e, a nie „własna definicja e2e”!

No chyba ktoś kto czytał ten tekst domyśla się tego :-) Swoją drogą za moment opiszemy dalsze „rewelacje” w szyfrowaniu od Zooma