Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Bezpieczeństwo komputerowe kiedyś i dziś

„Computer Chronicles” to amerykański program telewizyjny nadawany w latach 1983 – 2002 przez telewizję publiczną PBS. Dziś przypomnimy sobie, na jakim poziomie stały niegdyś produkcje telewizyjne i w jaki sposób wiele lat temu spostrzegano zagadnienia związane z bezpieczeństwem komputerowym. Wnioski mogą być bardzo interesujące, a przy okazji pewnie niejednemu starszemu czytelnikowi zakręci się łezka w oku…

Computer Security (1984)

Po raz pierwszy kroniki komputerowe poświęciły cały odcinek zagadnieniom bezpieczeństwa komputerowego w 1984 roku. Warto zauważyć, że w tym czasie w USA miały już miejsce pierwsze nagłośnione w ogólnokrajowych mediach przypadki przestępstw komputerowych, a swą premierę miał już słynny film Johna Badhama „Gry wojenne”.

[youtube_sc url=”https://www.youtube.com/watch?v=DGBLzYyHBJk”]

W związku z powyższym, w tym odcinku kronik nie mogło zabraknąć rozważań nad praktyczną możliwością filmowych ataków. Oczywiście potwierdzono wykonalność ataków na rozmaite systemy poprzez modemy podłączone do (często losowo) atakowanych numerów telefonicznych. Jednak hipoteza o możliwości bezpośredniego wywołania wojny jądrowej w takim scenariuszu została obalona.

W dalszej części programu w studio pojawia się Donn B. Parker, który już w 1984 roku legitymował się wieloletnim doświadczeniem w dziedzinie bezpieczeństwa i przestępczości komputerowej. Ekspert opowiada o kilku przypadkach przestępstw komputerowych, które spowodowały wielomilionowe straty oraz przewiduje ciągłe nasilanie się problemu wraz z coraz powszechniejszym wykorzystaniem nowoczesnych technologii.

Donn opisuje również typowych komputerowych przestępców z początku lat 80, którzy jego zdaniem nie są profesjonalnymi przestępcami, przejawiają syndrom Robin Hooda i znacznie różnią się od konwencjonalnych złoczyńców.

Wreszcie ekspert opisuje najczęściej spotykane techniki ataków, takie jak:

- data diddling (false data entry),

- konie trojańskie,

- bomby logiczne,

- salami attacks,

- piggybacking,

- wycieki danych,

- superzapping,

- oraz skanowanie numerów telefonów w poszukiwaniu podłączonych modemów (typowy w tamtych czasach scenariusz ataku zdalnego).

W trakcie wywiadu poruszony zostaje również temat BBS-ów. Bulletin Board System to bardzo popularny niegdyś system usług udostępnianych na komputerach osobistych za pośrednictwem łącz telefonicznych. Ekspert opowiada o „pirackich” serwisach BBS, które były wykorzystywane do wymiany informacji m.in. o technikach ataków, czy potencjalnych znanych celach (najczęściej numerach telefonicznych z podłączonymi modemami) ataków zdalnych.

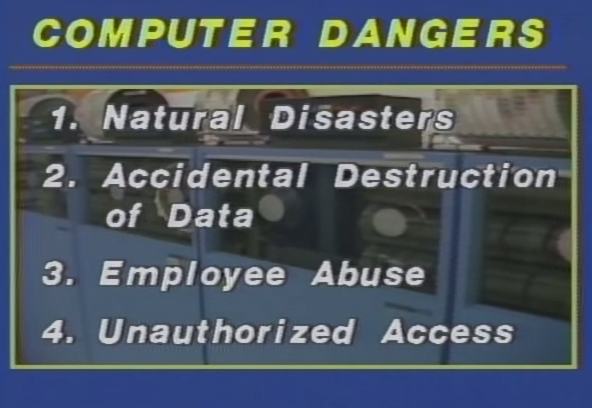

Następnie twórcy programu omawiają pozostałe zagrożenia dla systemów komputerowych (takie jak np. przypadkowa utrata danych) oraz omawiają potencjalne metody ochrony: hasła personalne, monitoring logów, separacja uprawnień i obowiązków, oraz wykonywanie kopii zapasowych.

Jak więc mogliśmy się przekonać, podstawowe zagrożenia oraz dobre praktyki bezpieczeństwa w 1984 roku nie różniły się wcale znacząco od tych dzisiejszych…

W trakcie programu odbyła się również demonstracja dwóch produktów pozwalających na zabezpieczenie systemów z komunikacją wdzwanianą (dial-up) za pomocą ochrony przed atakami brute force (rozłączanie połączenia po kilku nieudanych próbach zalogowania) oraz z wykorzystaniem tzw. oddzwaniania (po nawiązaniu połączenia system oddzwania na zdefiniowany wcześniej numer, by upewnić się, że komunikacja przebiega rzeczywiście z uprawnioną do tego stroną).

W programie omówiono również aspekty prawne bezpieczeństwa IT. Jak się okazało, tylko 21 stanów USA dysponowało w tamtym czasie odpowiednim prawem do ścigania przestępczości komputerowej, a prawa federalne były dopiero w przygotowaniu.

Co ciekawe, ekspert podsumowując cały program wyraził przekonanie, że w trakcie dalszego rozwoju bezpieczeństwa informatycznego jako dziedziny, najważniejszą metodą ochronną będzie zastosowanie szyfrowania.

Computer Viruses 1989 i 1990

Pierwszy odcinek poświęcony wirusom komputerowym został wyemitowany w styczniu 1989 roku. Materiał stanowi obecnie interesujące spojrzenie na wczesny malware, który w tamtych czasach stanowił nowe wyzwanie. W programie omówiono m.in. historię robaka Morris atakującego NASA, a eksperci przedstawili różnice między wirusem, robakiem i trojanem, których rozróżnienie do dziś sprawia pewne problemy.

[youtube_sc url=”https://www.youtube.com/watch?v=oqSPE4AlWY8″]

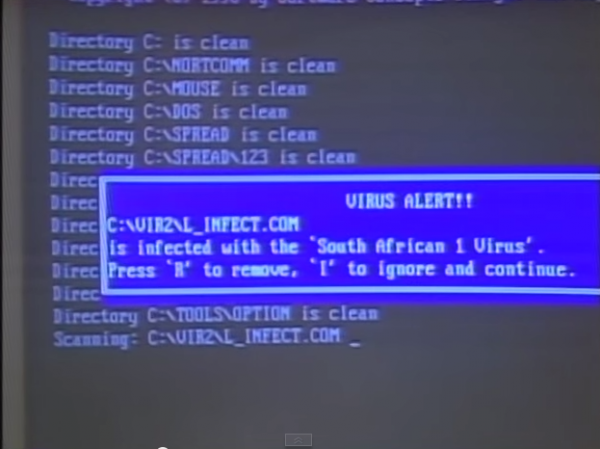

Autorzy programu oraz goście omawiają i demonstrują również współczesne im rozwiązania ochronne (Flu Shot; Virex; Empower) oraz dyskutują ich skuteczność. Co ciekawe, w studio zademonstrowano przed kamerą również działanie DOSowego wirusa, a także leczenie zainfekowanego Macintosha. Takich programów telewizyjnych z pewnością nie możemy się już spodziewać…

Odcinek kończy omówienie dobrych praktyk, które mają pomóc widzom w uniknięciu infekcji. Eksperci przede wszystkim zwracają uwagę na unikanie uruchamiania oraz pobierania (np. z BBS-ów) oprogramowania oraz plików nieznanego pochodzenia, co oczywiście jest (w Internecie) aktualne do dziś. Przez cały odcinek podkreślane jest również znaczenie posiadania działających kopii zapasowych.

Do tematu wirusów komputerowych powrócono już w 1990 roku. W tym odcinku można między innymi zobaczyć prezentację działania wirusa Jerusalem oraz rozwiązań ochronnych Certus oraz Virex. Ten drugi program był w stanie na podstawie znajomości mechanizmów infekcji wyleczyć już zainfekowane pliki.

[youtube_sc url=”https://www.youtube.com/watch?v=Qg4oNW2xAms”]

Co ciekawe, w tamtych czasach znanych było dopiero około 200 wirusów komputerowych! Co równie interesujące, wczesne antywirusy były w stanie w pewnym stopniu chronić również przed nieznanymi wirusami – wykrywając i blokując nietypowe zdarzenia, takie jak np. próba sformatowania dysku lub nieoczekiwana modyfikacja plików wykonywalnych.

Software Piracy 1985

Ciekawy odcinek wyemitowano również w 1985 roku na temat piractwa komputerowego. W trakcie programu zaprezentowano jedno z pierwszych rozwiązań (Alpha Logic Locksmith) pozwalających na tworzenie kopii zabezpieczonych nośników. Przez cały czas prowadzona jest również dyskusja w kwestii moralnego oraz ekonomicznego ujęcia problemu piractwa.

[youtube_sc url=”https://www.youtube.com/watch?v=n-M7FJKfR7k”]

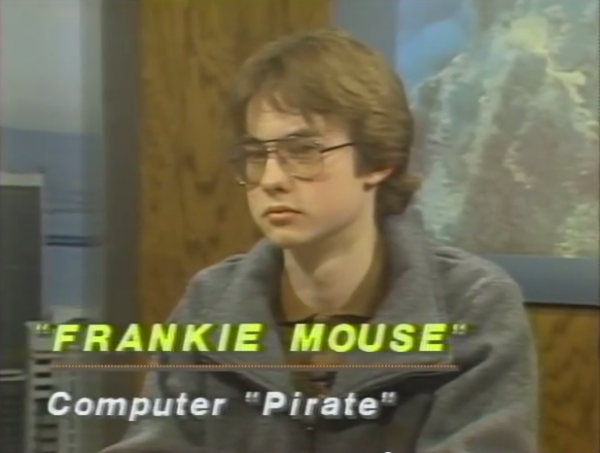

Do programu zaproszono również piratów komputerowych, których dziś nazwalibyśmy precyzyjniej crackerami. Prawdziwą perełkę stanowi wywiad z młodocianym „piratem”, który bezpośrednio w programie prezentuje źródła swej wiedzy. Chodzi o BBS-y zawierające tekstowe podręczniki dla crackerów ładujące się w trakcie programu linia po linii z powodu wolnego połączenia modemowego.

Franki Mouse chwali się następnie swymi pozbawionymi zabezpieczeń programami, oraz szczegółowo opowiada o przebiegu crackowania popularnego programu na Macintosha.

Co ciekawe, podsumowując program redakcja skłania się ku opinii, że główną przyczyną piractwa są jednak bardzo wysokie ceny oprogramowania. Dziś tego typu opinie nie są już zbyt popularne w głównych mediach.

Bezpieczeństwo komputerowe kiedyś i dziś

Jak mogliśmy się przekonać, wyzwania stojące przed bezpieczeństwem komputerowym od 30 lat pozostają w dużej mierze niezmienne. Ataki lokalne i zdalne, malware, piractwo i najsłabsze ogniwo, jakim zawsze był i będzie człowiek korzystający z nowoczesnych technologii.

Mam nadzieję, że powyższa podróż w czasie sprawiła Wam wiele frajdy i zachęcam do dyskusji na temat Waszej wizji bezpieczeństwa komputerowego za 30 lat…

— Wojciech Smol

Ciekawe jak będą wyglądać zabezpieczenia za 50 lat, z czego będziemy się śmiać patrząc w przeszłość i ile heartbleed’ów zostanie jeszcze odkrytych.

Wolałbym jeden taki kanał na YouTube od setek komentarzy związanych z bezpieczeństwem w dziennikach… Jak to możliwe, że kiedyś można było zrobić merytorycznie użyteczny program telewizyjny a teraz się nie da?