Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

LockBit 5.0 – nowa infrastruktura, publicznie dostępna lista zhakowanych firm i OPSEC grupy pod znakiem zapytania

Nie tak dawno na łamach Sekuraka pisaliśmy o sojuszu grup LockBit, DragonForce oraz Qilin i reaktywacji Lockbit 5.0 z zaawansowanym, wieloplatformowym malwarem, wykorzystującym m.in. silne szyfrowanie. Zgodnie z oceną badaczy z Trend Micro, powrót Lockbit stanowi realne zagrożenie oraz może skutkować zwiększoną częstotliwością ataków, o czym mieliśmy okazję się przekonać w ciągu ostatnich kilku miesięcy.

TLDR:

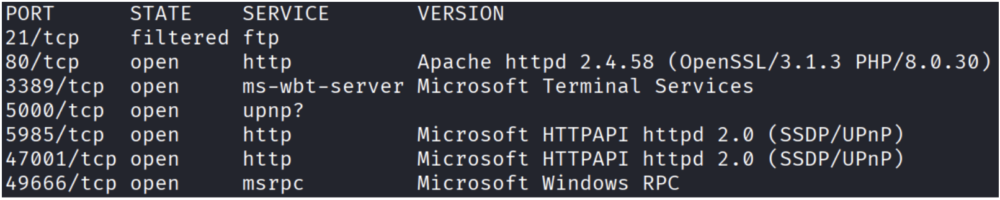

- Dalsza analiza pokazała, że serwer ma uruchomione wiele usług, które mogą stanowić potencjalny wektor ataku.

- LockBit 5.0 pochwalił się na jednym z forum dla cyberprzestępców nową infrastrukturą, której w ocenie grupy nawet FBI nie będzie w stanie zagrozić.

- Rzeczywistość okazała się inna, już po kilkudziesięciu godzinach analitykom OSINT udało się powiązać infrastrukturę z konkretną domeną i adresem IP.

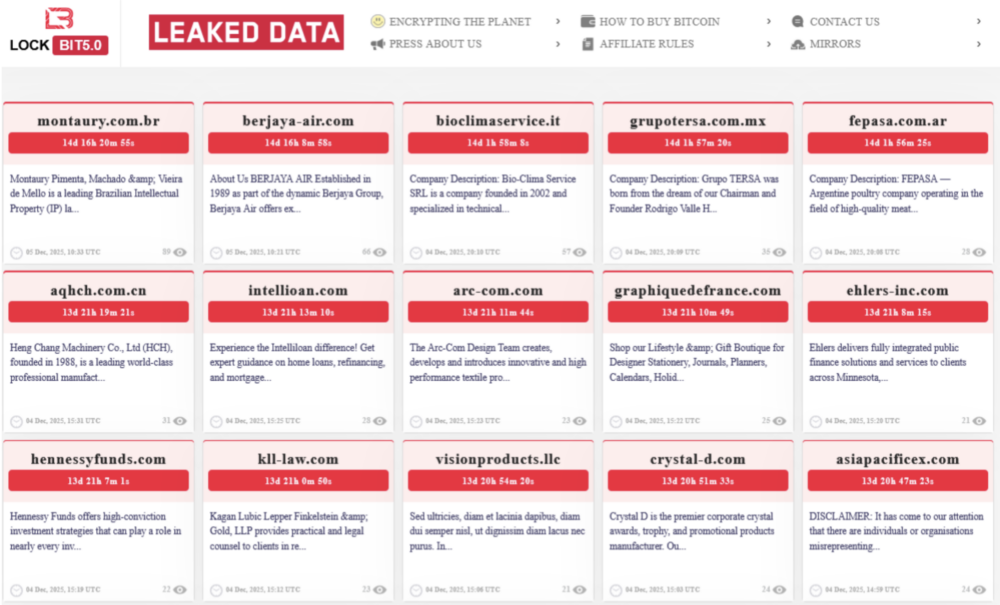

Przedstawiciele grupy Lockbit postanowili pochwalić się swoimi sukcesami i opublikować listę zhakowanych firm. W tym celu uruchomili serwis, na którym sukcesywnie wrzucają efekty swoich działań wraz z licznikiem odliczającym czas pozostały do ujawnienia danych. Serwis jest dostępny z poziomu Internetu. Cyberprzestępcy zapewniają, że z uwagi na wdrożenie wielowarstwowych systemów bezpieczeństwa nawet FBI nie jest w stanie mu zagrozić.

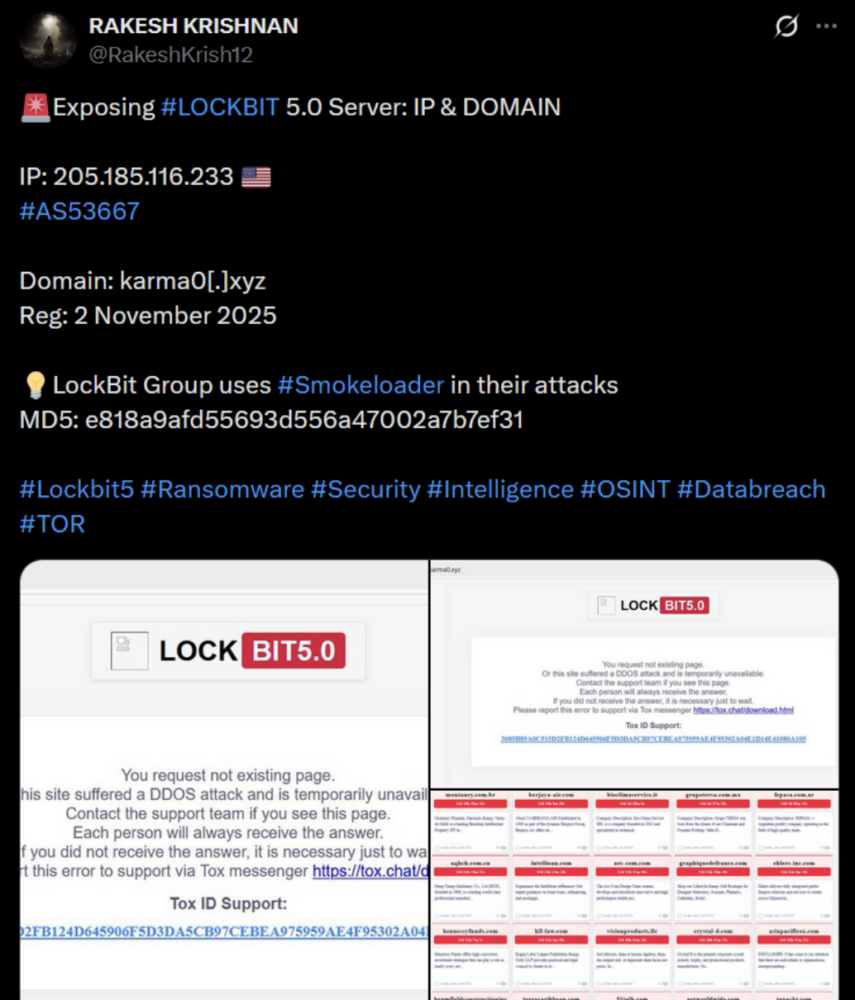

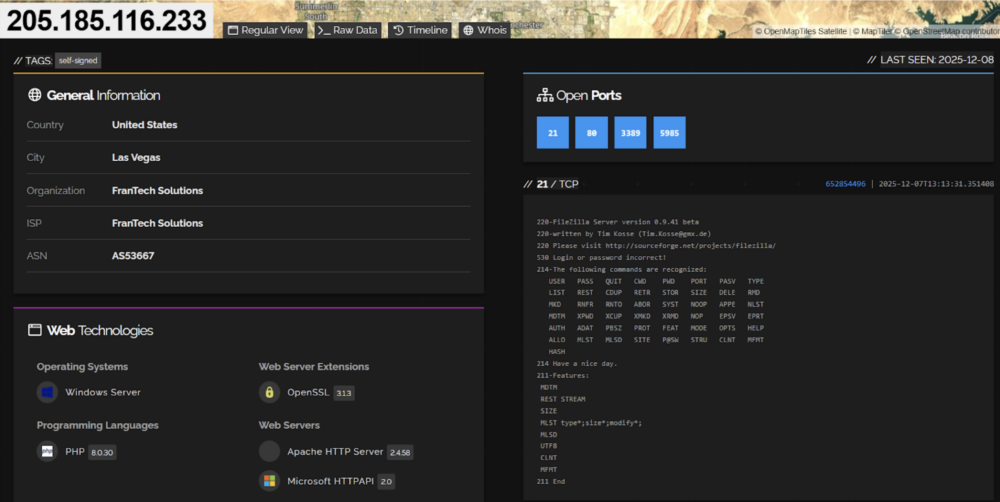

Rzeczywistość brutalnie zweryfikowała cyberzbójów. Po kilkudziesięciu godzinach od udostępnienia portalu, niezależnym badaczom udało się powiązać domenę serwisu z adresem IP serwera. Zgodnie z informacjami opublikowanymi na portalu x.com przez analityka OSINT, nowa infrastruktura Lockbit 5.0 została powiązana z adresem IP 205[.]185[.]116[.]233 oraz domeną karma0[.]xyz.

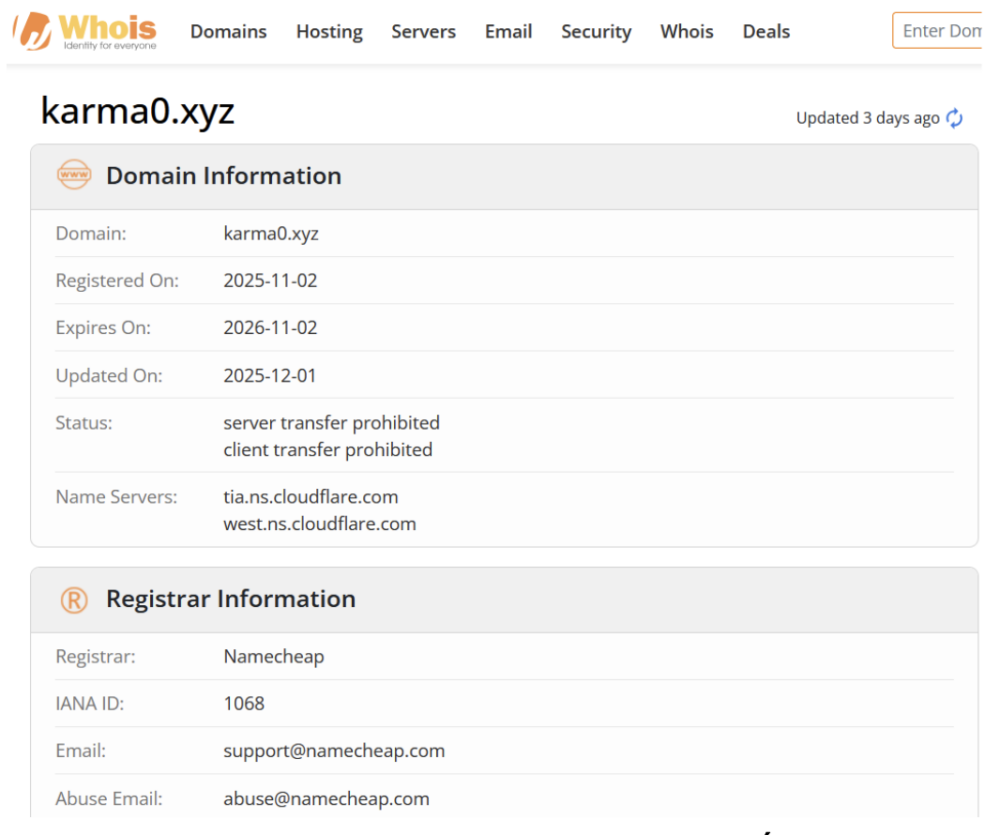

Dalsza analiza wskazała, że domena została zarejestrowana 2 listopada 2025 r. (wynik z bazy danych whois).

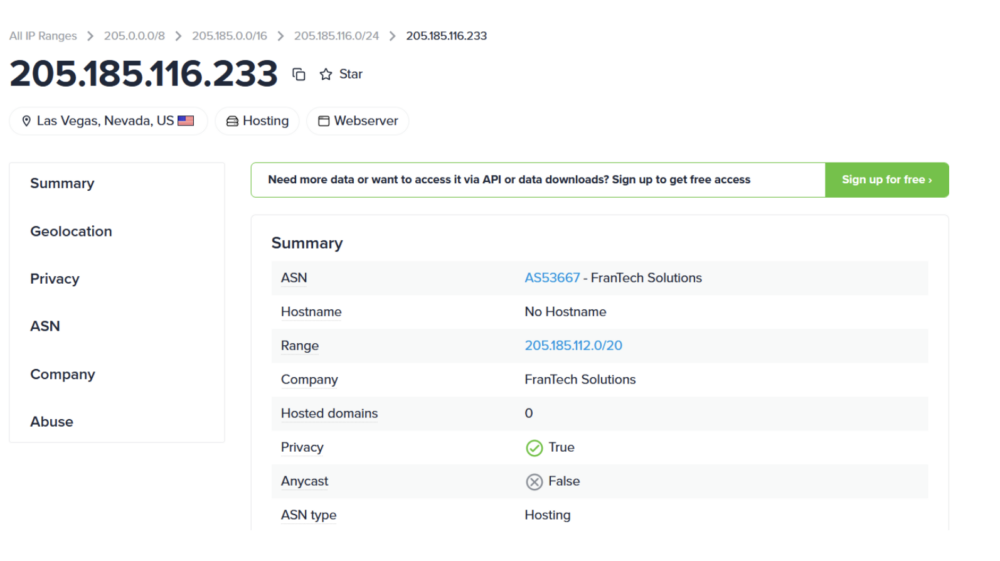

Adres IP serwera wskazuje na FrenchTech Solution (AS53667, znany również jako PONYNET), zlokalizowany w Las Vegas w stanie Nevada w USA. Z dostępnych publicznie źródeł wynika, że sieć operatora była wykorzystywana w kampaniach cyberprzestępczych – m.in. do hostowania infrastruktur C2, dystrybucji złośliwego oprogramowania, phishingu. Z drugiej strony świadczy ona standardowe usługi hostingowe.

Badacze zwrócili uwagę na usługi działające na serwerze. Wyniki skanowania pokazują, że oprócz otwartych portów, jeden z nich (21) został oznaczony jako filtered, co może świadczyć o częściowym wdrożeniu firewalli.

Idąc dalej, analogiczne wyniki zwraca portal Shodan. Oprócz rozpoznania działających usług (nietypowe porty nie zostały wykryte) zostały również przedstawione podatności, z podaniem konkretnych CVE. Co ciekawe 5 potencjalnych podatności zostało oznaczone jako Critical oraz 21 jako High. Szczegóły dostępne tutaj.

Taka konfiguracja serwera wskazuje na wiele potencjalnych wektorów ataku. Może to świadczyć o tym, że cyberprzestępcom zależało na szybkim uruchomieniu infrastruktury, bez odpowiedniego jej zabezpieczenia.

Powiązanie domeny z adresem IP serwera wyciekowego pokazuje, że grupy cyberprzestępcze (nawet te bardzo zaawansowane technologicznie) popełniają błędy. Dodatkowo, zaprezentowana konfiguracja sieciowa może skutkować przejęciem infrastruktury cyberprzestępców lub zakłóceniem jej działania. Taka sytuacja stanowi dobrą okazję do aktualizacji własnych systemów bezpieczeństwa, zarówno w kontekście blokowania ruchu sieciowego jak i reagowania na incydenty.

Źródło: x.com, whois.com, shodan.io

~_secmike