Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Rosyjski sektor lotniczy i obronny pod ostrzałem. Szczegóły kampanii pro-ukraińskich haktywistów

Pod koniec listopada 2025 r. firma Intrinsec opublikowała raport opisujący falę kampanii cybernetycznych, wymierzonych w rosyjski sektor lotniczy, kosmiczny oraz obronny. Za atakami stoją najprawdopodobniej haktywiści pro-ukraińscy, należący do grup: Hive0117, Cavalry Werewolf, Head Mare (KASPERSKY), znanej również jako Rainbow Hyena (BI.ZONE), Silent Crow oraz Belarusian Cyberpartisans.

TLDR:

- Pod koniec listopada 2025 r. firma Intrinsec opublikowała raport przedstawiający kampanie cybernetyczne wymierzone w rosyjski sektor lotniczy, kosmiczny oraz obronny.

- Za atakiem stoją pro–ukraińscy haktywiści, należący do grup m.in.: Hive0117, Head Mare, Belarusian Cyberpartisans.

- Atakujący używali precyzyjnie przygotowanych wiadomości phishingowych oraz dedykowanych backdoorów.

- Skala zrealizowanych działań robi wrażenie. Wśród ofiar znalazły się linie lotnicze (S7, Pobeda), lotniska (Pulkovo), a także producenci sprzętu wojskowego (Rostvertol, Kvant).

Celem ataku były firmy objęte zachodnimi sankcjami, wspierające rząd w Rosji. Efekty działań robią wrażenie, hakerom udało się wykraść ok. 20 TB danych i wyczyścić dane z ~7000 serwerów linii lotniczej Aeroflot. Nie był to jedyny sukces, wśród ofiar znalazły się również lotniska (Pulkovo), linie lotnicze (S7, Pobeda), a także producenci strategicznego sprzętu wojskowego (Rostvertol, Kvant, Bureau 1440).

Modus operandi haktywistów

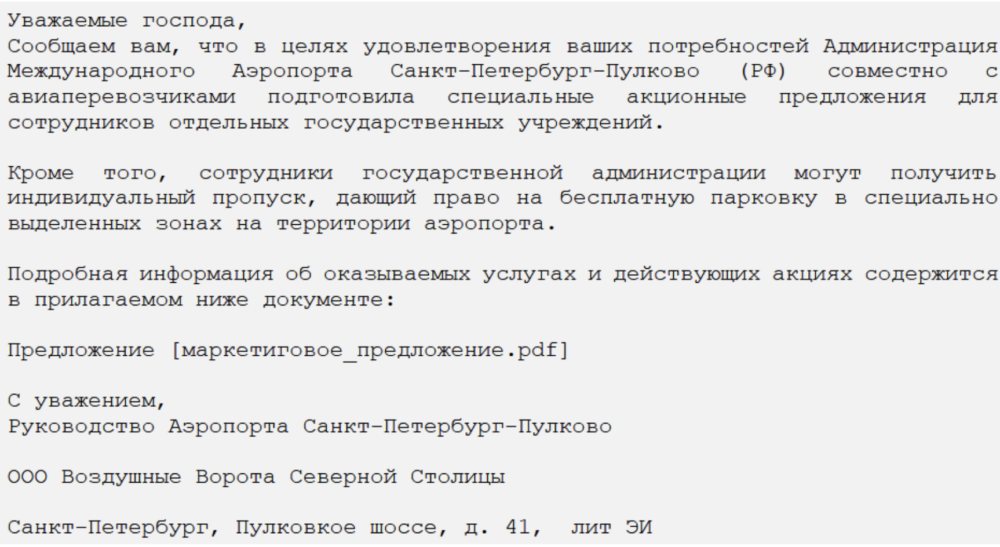

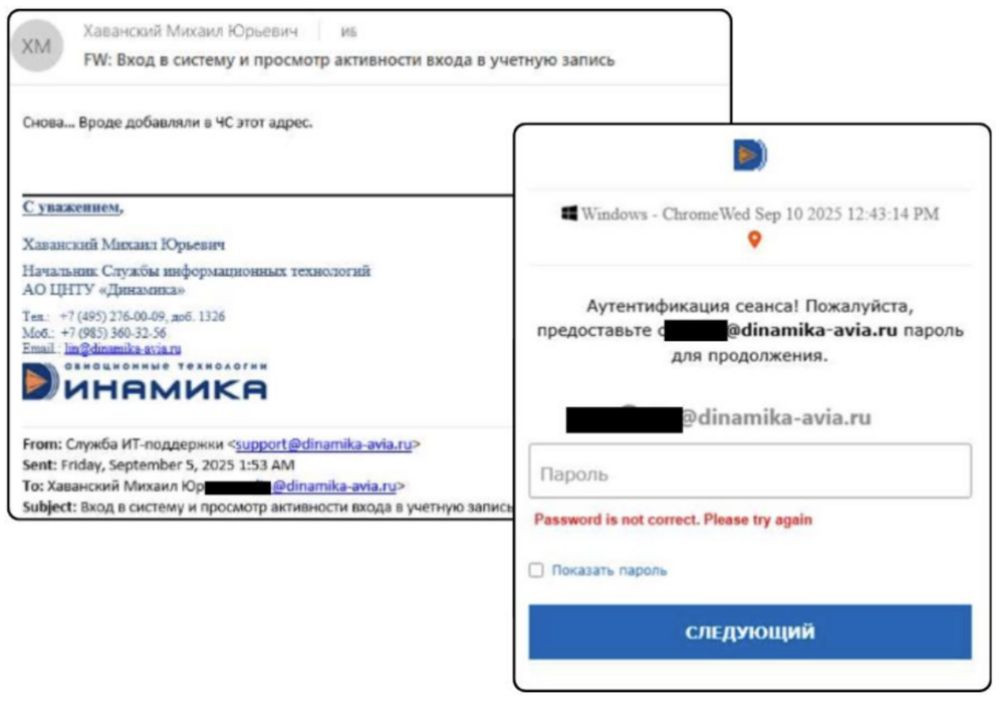

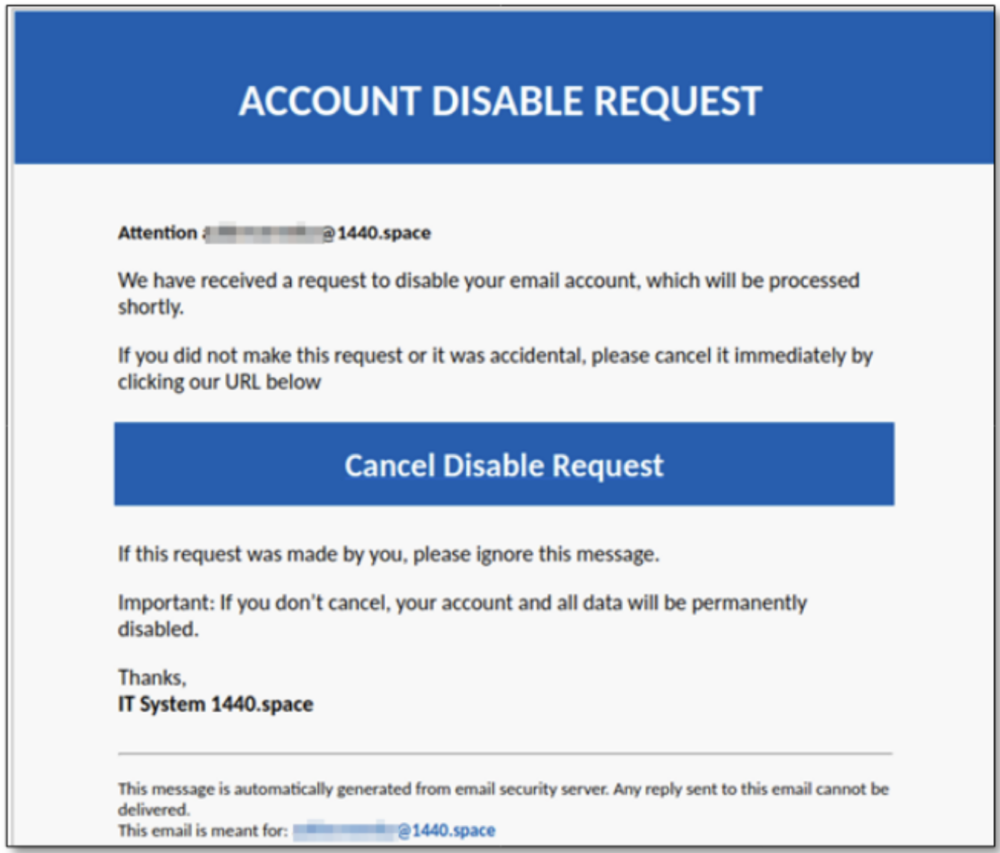

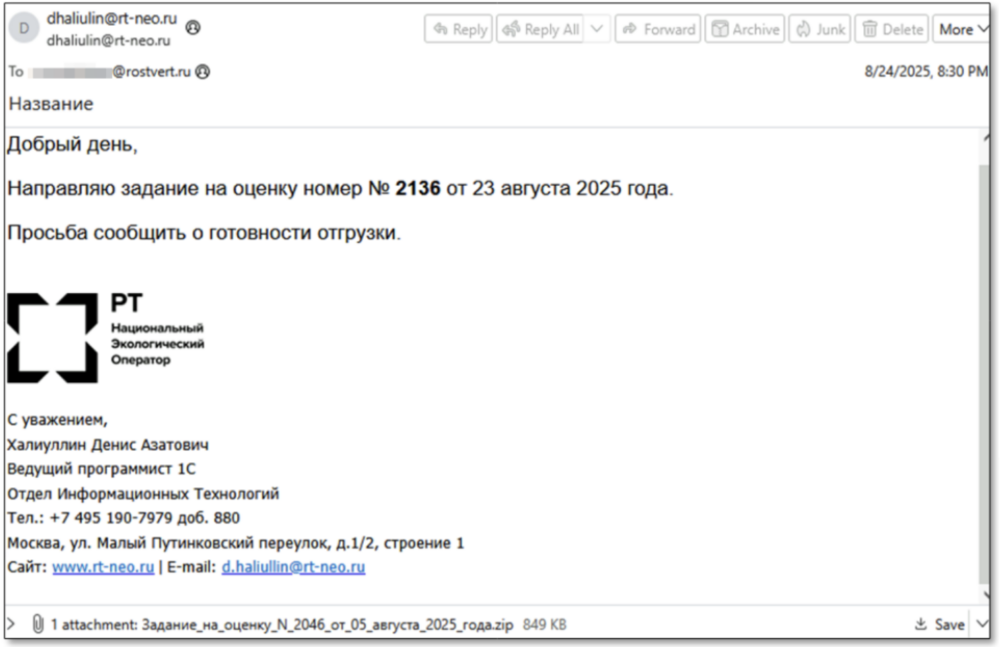

Atakujący wykorzystali precyzyjnie przygotowane wiadomości phishingowe. W celu dodatkowego uwiarygodnienia, do rozsyłania wiadomości użyli przejętych serwerów mailowych rosyjskich firm (m.in. mx[.]rt-neo[.]ru, mx[.]pulkovo-airport[.]com). Takie działanie zwiększało szanse na ominięcie filtrów antyspamowych oraz przekonywało odbiorców do zapoznania się z treścią wiadomości. Użytkownicy nieświadomie pobierali załączniki, a następnie po uruchomieniu dokumentu (często były to dokumenty finansowe) infekowali swoje maszyny dedykowanym malware. Ponadto, część wiadomości zawierała link przekierowujący użytkowników na fałszywe serwisy, w celu wyłudzenia danych uwierzytelniających. Przykładowe wiadomości phishingowe zostały przedstawione poniżej.

Cechą charakterystyczną przeprowadzonych działań jest masowe nadużywanie zaufanych infrastruktur hostingowych (Contabo S3, Cloudflare R2) do serwowania fałszywych paneli logowania (wewnętrzne portale korporacyjne, Outlook). Widać, że atakujący dysponują szczegółowymi informacjami na temat funkcjonowania danych korporacji oraz mają dobrze przygotowane rozpoznanie technologiczne.

W kolejnych etapach, następował proces infekcji przejętych maszyn. Praktycznie każda kampania była inna i infekowała użytkownika innym rodzajem malware. Oprócz znanych infostealerów (Formbook), downloaderów (GuLoader), zostały użyte dedykowane backdoory, którym warto się przyjrzeć nieco bliżej.

DarkWatchman

Customowy backdoor, stosowany przez grupę Hive0117 w kampaniach spear phishingowych wycelowanych w rosyjski sektor lotniczy – VASO. Malware jest umieszczany w załączniku ZIP jako plik wykonywalny. Podszywa się pod dokument zawierający fakturę o nazwie Накладная_1764024316.exe. Co ciekawe, atakujący nie zabezpieczają archiwum hasłem, ani nie stosują żadnych technik maskowania nazwy dołączonych plików, tak aby ukryć ich rzeczywiste rozszerzenie. Po wypakowaniu, użytkownik musi go ręcznie otworzyć, aby zainicjować dalszy etap infekcji.

Malware zbiera szczegółowe informacje o systemie i przesyła je do atakującego:

- wersję OS,

- rolę w domenie,

- nazwę komputera,

- nazwę użytkownika,

- bieżącą strefę czasową,

- zainstalowane oprogramowanie antywirusowe,

- obecność sterowników obsługujących smartcard.

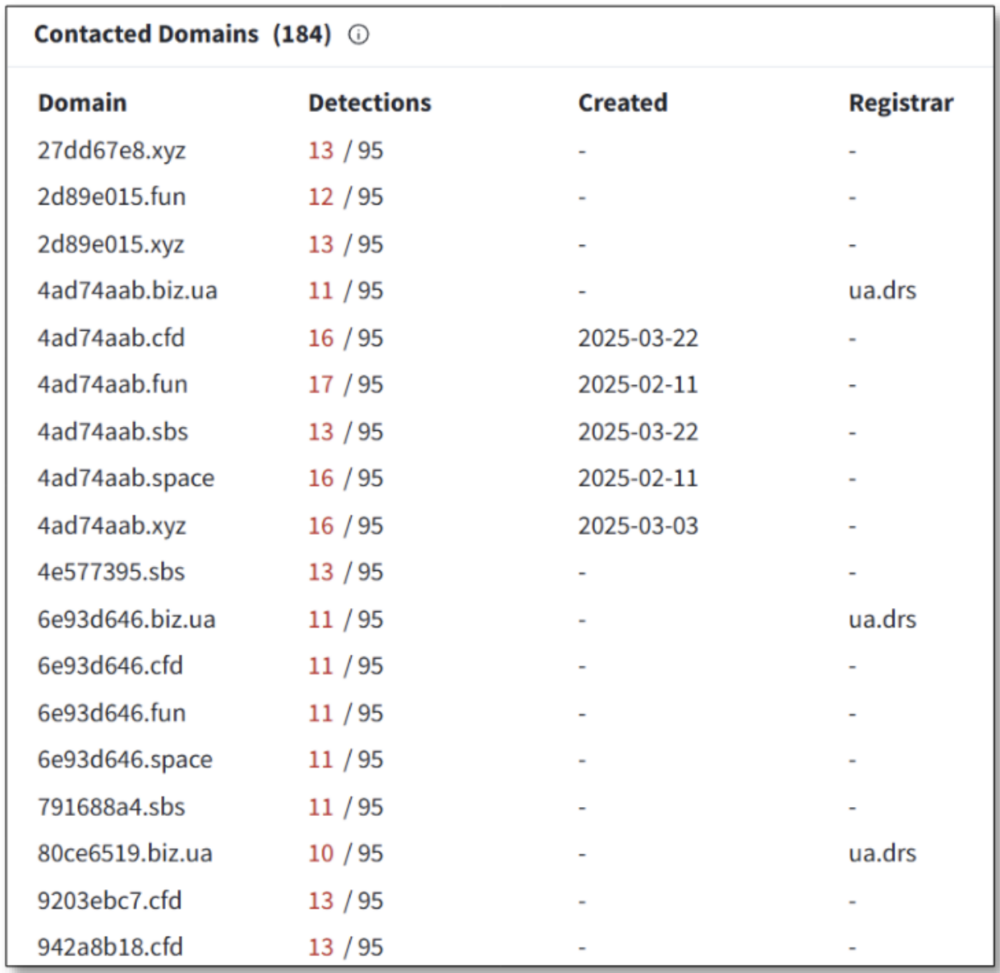

Adresy URL serwerów Command & Control (C2) są tworzone poprzez kombinację list domen wygenerowanych przez algorytm DGA (Domain Generation Algorithm) z protokołem, ścieżką URL oraz TLD (zahardcodowanych w kodzie). W skrócie można go przedstawić następująco: http://[DGA].[TLD]/[PATH].

Backdoor nawiązuje kontakt z setkami podobnie skonstruowanych hostów, z których tylko niewielka część jest w rzeczywistości serwerami C2. Takie działania maskują ruch sieciowy. Z punkt widzenia systemów bezpieczeństwa przypomina on standardowe żądania HTTP GET/POST wysłane do pozornie losowych hostów.

PhantomRemote

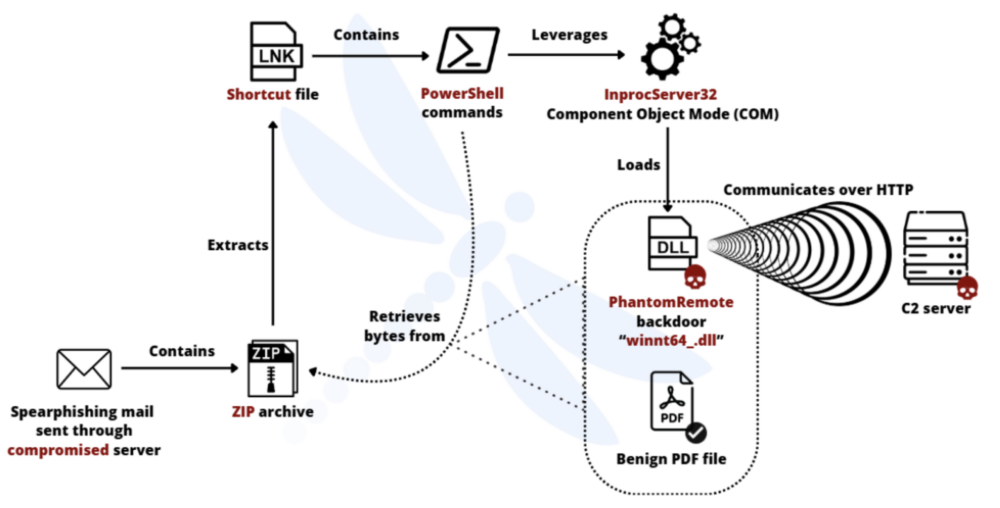

Backdoor używany przez grupę Head Mare w kampaniach realizowanych przeciwko rosyjskim liniom lotniczym. Podobnie jak w przypadku DarkWatchman, atak rozpoczynał się od wiadomości phishingowej, wysłanej z przejętych serwerów firm Rostecu (mx[.]rt-neo[.]ru). W załączniku umieszczono archiwum ZIP, zawierający skrót .LNK, pełniący funkcję downloadera.

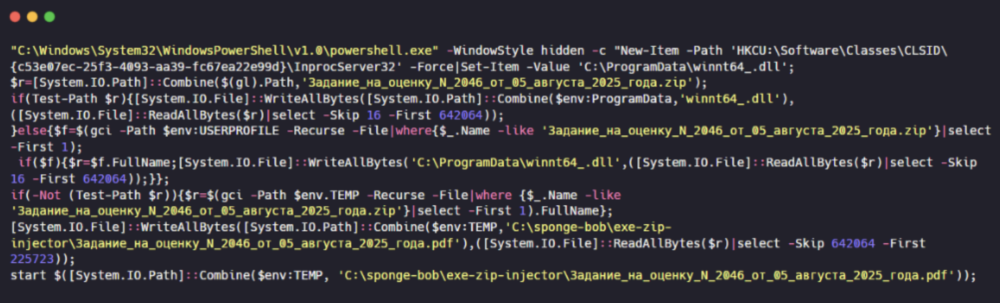

Po uruchomieniu pliku z rozszerzeniem .LNK następuje wykonanie złośliwych poleceń PowerShell, skutkujących infekcją maszyny użytkownika.

Powyższy skrypt odpowiada za wyodrębnienie z archiwum ZIP bajtów biblioteki DLL o nazwie winnt64_.dll i zapisanie jej w katalogu C:\ProgramData\. Ponadto, w systemie zostaje utworzony/zmodyfikowany podklucz InprocServer32, w taki sposób, aby wskazywał na złośliwą DLL. Następnie, korzystając z techniki COM Object Hijacking, złośliwa DLL zostaje załadowana do pamięci.

Nie jest to jednak koniec procesu infekcji. W celu zmylenia użytkownika i ukrycia złośliwej aktywności, malware wyodrębnia z archiwum ZIP jeszcze jeden plik i zapisuje go z rozszerzeniem *.PDF. Plik ten służy tylko i wyłącznie do uśpienia czujności użytkownika. Podczas gdy malware nawiązuje skryte połączenie z serwerem C2, użytkownik widzi otwarty dokument biznesowy (np. faktura).

W celu lepszego zobrazowania kolejnych etapów ataku, posłużono się poniższym schematem.

Śledząc wyżej opisane kampanie krok po kroku można zdać sobie sprawę, że były to celowe działania, planowane przez dłuższy czas i precyzyjnie skoordynowane. Nie ma tu miejsca na przypadek. Haktywiści, pokazali, że dysponują odpowiednimi zdolnościami technologicznymi do realizacji zaawansowanych działań, zarówno na poziomie operacyjnym jak i strategicznym.

Źródło: www.intrinsec.com

~_secmike