Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Prawdopodobnie największy cyberatak w historii na operatora telekomunikacyjnego. Uderzony trzon sieci telekomunikacyjnej największego operatora GSM na Ukrainie – Kyivstar.

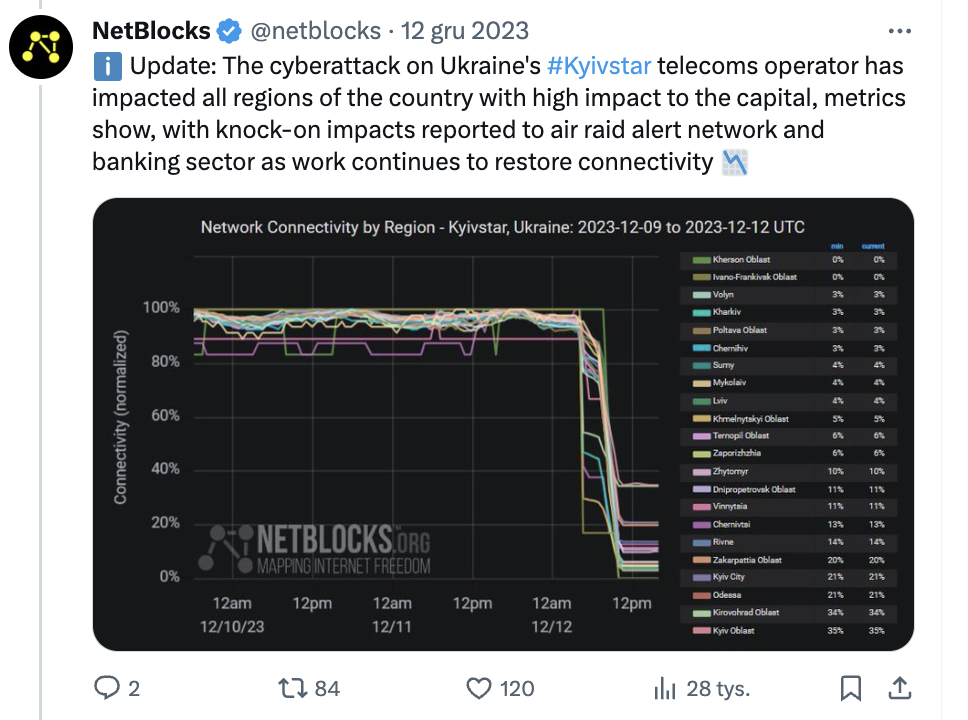

Zacznijmy… od początku. Kyivstar to największy operator GSM na Ukrainie posiadający około 24 milionów klientów. W połowie grudnia 2023 użytkownicy nagle stracili możliwość wykonywania rozmów telefonicznych, pojawiły się również gigantyczne problemy z dostępem do mobilnego Internetu. Powód? Cyberatak:

Tak wyglądała dostępność internetu oferowanego przez Kyivstar:

Co się dzieje w takiej sytuacji? Ludzie próbują przerzucić się na innych operatorów. Co to za problem żeby podejść do kiosku i kupić prepaidową kartę SIM? Żaden, tylko każdy na to wpadnie, a to oznacza możliwe kolejki, małą dostępność kart SIM, a potencjalnie również przeciążenie innych operatorów.

Co więcej, jak donos Kyiv Post:

sklepy w całym kraju nie mogły obsługiwać płatności kredytowych, nie działało wiele bankomatów, przestało działać automatyczne sterowanie ruchem ulicznym we Lwowie, były problemy z ostrzeganiem o rosyjskich nalotach.

Co o tym wszystkim mówi sam zaatakowany operator GSM? Kyiv Post cytuje Aleksandra Komarowa (CEO Kyivstar):

Atak był profesjonalny i dobrze przygotowany – nie tylko z perspektywy stricte cyber, ale także telekomunikacyjnej. (…) To ogromny cios dla [naszej] infrastruktury.

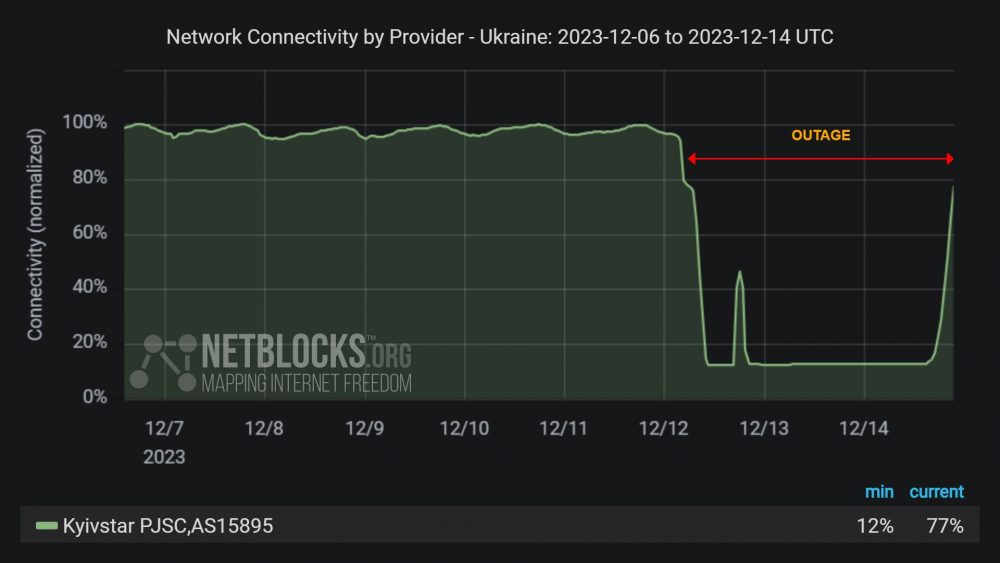

Cała akcja trwała na szczęście tylko parę dni:

Można się zastanawiać – czy był to “zwykły DDoS” czy może bardziej poważny atak. Więcej detali przynoszą świeże doniesienia Reutersa. Tak relacjonuje całą “cyber-operację” Illia Vitiuk – szef departamentu cyber ukraińskiej służby bezpieczeństwa (SBU):

Atak zniszczył „prawie wszystko”, w tym tysiące wirtualnych serwerów i komputerów stacjonarnych – stwierdził, opisując go jako prawdopodobnie pierwszy przykład niszczycielskiego cyberataku, który „całkowicie zniszczył rdzeń operatora telekomunikacyjnego”.

I dalej:

Na razie możemy śmiało powiedzieć, że atakujący byli systemie IT Kyivstar co najmniej od maja 2023 roku” (…) mieli pełny dostęp: prawdopodobnie przynajmniej od listopada 2023

Rzeczywiście CEO Kyivstar potwierdzał wcześniej ataki na rdzeń sieci telekomunikacyjnej:

Aleksander Komarow: we wtorek około godziny 5 rano hakerzy przeprowadzili atak na sieć szkieletową [ang.: core network] Kyivstar i zdołali zniszczyć część jej funkcji. Rdzeń operatora telekomunikacyjnego jest centralną częścią jego infrastruktury odpowiedzialną za zarządzanie i kierowanie usługami komunikacyjnymi.

W najnowszych doniesieniach pojawia się również informacja o możliwej wcześniejszej infiltracji sieci telekomunikacyjnej przez hackerów. Samo zniszczenie sieci miałoby być więc tylko ostatnim krokiem w całym łańcuchu ataku.

SBU [służba bezpieczeństwa Ukrainy] oceniła, że hakerzy, będąc w sieci, byliby w stanie ukraść dane osobowe, poznać lokalizację telefonów, przechwycić wiadomości SMS i być może ukraść konta Telegram przy takim poziomie dostępu, jaki uzyskali – dodał cytowany wyżej Illia Vitiuk .

W nieco mało formalnym oświadczeniu do całej sprawy odniosła się niedawno rzeczniczka prasowa Kyivstar:

Ponieważ obecnie krążą różne pogłoski i interpretacje dotyczące cyberataku na sieć Kyivstar, jako rzecznik firmy muszę wyjaśnić obecną sytuację. Kyivstar nie potwierdza informacji o rzekomo trwającym od miesięcy dostępie hakerów „wewnątrz” firmy do danych osobowych abonentów i ich wycieku. Oficjalne śledztwo w sprawie cyberataku na sieć Kyivstar, do którego doszło 12 grudnia 2023 r., wciąż trwa, dlatego rozważane są różne wersje, ale żadnej z nich nie można uznać za ostateczną do czasu oficjalnego zakończenia śledztwa.

Przez cały nasz wpis nie pojawia się informacja o pochodzeniu hackerów zamieszanych w atak na Kyivstar. Jak można się domyślać wskazania są na Rosję. A dokładniej grupę APT – SANDWORM.

~ms

A nikt nie analizowal logow od pol roku? Nie widzieli podejrzanego ruchu az do teraz? Zadne filtry nic nie znalazly? Czy moze nikt sie tym nie zajmowal? Niby rdzen i tysiace wirtualnych serwerow, gdzie, w jednym miejscu, jednej sieci i pod jednym nadzorem?

Jakich logów? Jakich filtrów? Nie udawaj, że się znasz. Nie masz zielonego pojęcia.

Rdzeń to nie fizyczny element który można dotknąć, to oprogramowanie dzialajace na samym dole architektury zarządzania infrastruktury sieci. Nie musi być na jednym serwerze, pewnie nawet nie jest ze względów bezpieczeństwa.

Tak dopracowany atak pokazuje zaangażowanie i przygotowanie. Sugeruje również okres czasu potrzebny do infiltracji operatora.

Można założyć, że hakerzy mieli swoich ludzi wewnątrz. Dokładną obserwacja pracowników, kto, kiedy i w jaki sposób zaciera/zacierał ślady (o ile jakieś są) może wskazać powiązania z grupą hakerska.

Zgaduję, że bezpieczeństwem zajmujesz się od niedawna? Bo pytania retoryczne, które zadajesz są – wybacz, ale dość naiwne. Nie ma takich zabezpieczeń, których wystarczająco zdeterminowany napastnik nie będzie w stanie pokonać. Trzeba poczekać na wynik dochodzenia, to się dowiemy co dokładnie zawiodło. A security to nie tylko technologia – mogli ludzi przekupić, zaszantażować, oszukać. W tej walce nie ma reguł.

Problem polega na tym, że wiele systemów typu EDR czy XDR nie jest dostosowanych do wymagań sieci telekomunikacyjnych. Również dostawcy sieci nie zgadzają się, aby na ich urządzeniach instalować oprogramowanie firm trzecich. Operatorzy są prawnie zobligowani do utrzymania działania sieci na poziomie 99.999%. Dlatego operatorzy wymagają od dostawców sieci (np. Ericsson, Nokia) taki uptime. Instalacja zewnętrznego oprogramowania, które może się crashować i zżerać zasoby, uniemożliwia danie takiej gwarancji przez dostawców.

Logi można edytować, kasować i podmieniać prawie w dowolny sposób, można je również wyłączyć… ;)

Oj chłopczyku widać, że nie pracowałeś w firmie gdzie jest więcej niż 10k serwerów… Logi to możesz sobie oglądać w domu na swojej wirtualce kaliego

To po co te wszystkie zabezpieczenia, jak można tak „po prostu” rozwalić sieć od środka?

No cóż… częścią każdego systemu operacyjnego jest np. narzędzie do formatowania dysków. Albo coś do szyfrowania. Czy to źle?

Właśnie po to, by nikt nie miał dostępu do wnętrza infrastruktury. Tutaj jak widać zabezpieczenia zawiodły, ale też nie wiemy jak wyglądało to od wewnątrz. Jeśli wystarczylo zdobycie odpowiednich uprawnień by samodzielnie usunąć tysiące serwerów i ich kopie zapasowe, to bardzo słabo o nich świadczy.

Może być tak, że ktoś z pracowników mający fizyczny dostęp do kluczowych urządzeń został zaszantażowany. Mało to kacapy dzieci porwali? Mało namordowali aby wiedzieć, że nie żartują? Tu zapewne nie chodzi tylko o przełamanie zabezpieczeń IT.

Jak oni zniszczyli komputery stacjonarne? Dawno temu był taki wirus, chyba “czarnobyl”, który przetaktowywał płytę głowną i ją palił, ale myślałem, że sprzęt już od dawna jest zabezpieczony przed takimi chwytami. O co tu chodzi?

Wręcz przeciwnie, bo kiedyś była zworka na bios. Teraz masz uefi i brak zworki. Sam producent w porozumieniu z m$ może ci zaapdejtować tak sprzęt, że go ucegli. Postarzanie produktu można robić zdalnie, kto komu udowodni działanie z premedytacją. Nawet jak to z tą firmą od afery pociągowej się wykpią. A uszkodzony bios przypadkowo się wgrać może. Przeciętny konsument se może update strzelić. Tak jak z samochodami, tylu producentów itd, a przyjdzie co do czego to będzie na elektrycznej hulajnodze jeździć.

Banderowcy robią z siebie ofiarę, gdyby tak było jak w tym “artykule”, to nie podniesliby infrastruktury. Za chwilę pewnie będą płakać, że nie mają serwerów

że potrzebują hajsu… #TuJestPolska #StopUkrainizacji #StopBanderyzacji

@Kn nie potrafią, poza tym nic takiego miejsca nie mialo.

@Dawid Brak zabezpieczeń. Nikt od środka nie rozwalił bo by nie wstali.

Ofiara to ciebie robiła :) nie pozdrawiam

No i to jest atak :)

infrastruktura poskładana.

Warto dodać że ten atak był odpowiedzia na atak SBU i HUR na skarbówke ruskich. Dokładnie tak samo im rozwalili systemy.