Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Popularne serwisy internetowe infekowały wirusami ransomware

Niestety, bliskie spotkanie ze złośliwym oprogramowaniem klasy ransomware może nam się przytrafić nawet podczas przeglądania dużych i renomowanych serwisów internetowych. W ostatnich dniach przekonali się o tym internauci odwiedzający m.in. msn.com, nytimes.com, czy też bbc.com.

Ransomware, czyli oprogramowanie szyfrujące dane znajdujące się na dysku ofiary w celu wymuszenia okupu za klucz pozwalający na ich odszyfrowanie, staje się coraz większym problemem. Wielu internautów sprowadza na siebie tego typu kłopoty „na własne życzenie” — otwierając najróżniejsze załączniki i odnośniki otrzymane w wiadomościach niewiadomego pochodzenia.

CryptoLocker żąda zapłaty

Niestety ofiarą złośliwego oprogramowania ransomware możemy również stać się podczas odwiedzania znanych i popularnych serwisów internetowych. Tego typu ataki miały miejsce w ostatnich dniach i dotknęły użytkowników witryn takich jak:

- msn.com,

- nytimes.com,

- bbc.com,

- aol.com,

- my.xfinity.com,

- nfl.com,

- realtor.com,

- theweathernetwork.com,

- thehill.com,

- newsweek.com.

Jak to zwykle w tego typu przypadkach bywa, złośliwy kod został wstrzyknięty za pomocą przejętych sieci reklamowych, z których to korzystają wspomniane serwisy internetowe. W ten sposób przestępcy byli w stanie wystawić dziesiątki tysięcy internautów na działanie exploit kitów z rodziny Angler:

Once a user visits a page that loads the malicious ad, the said ad automatically redirects to two malvertising servers, the second of which delivers the Angler Exploit kit.

Jeśli tylko Angler zdoła w systemie ofiary odnaleźć obsługiwane przez siebie podatności (Flash, Silverlight, itp.), to dochodzi do infekcji wybranym przez jego operatora złośliwym oprogramowaniem.

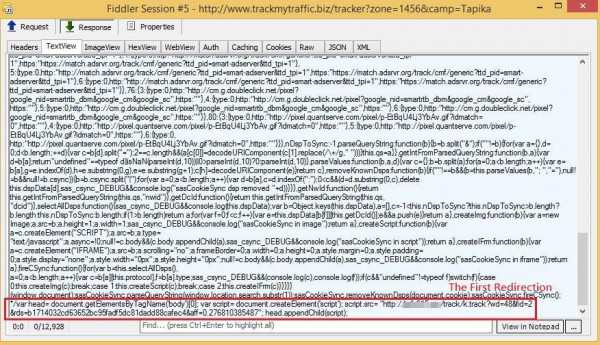

Kod przekierowujący internautów na Anglera (źródło: trendmicro.com)

Jak się bronić?

W jaki sposób możemy uniknąć infekcji, skoro nawet tak znane serwisy mogą stanowić zagrożenie? Na szczęście istnieje co najmniej kilka metod skutecznej obrony.

Po pierwsze należy ograniczyć liczbę popularnych wtyczek, które są powszechnie w tego typu przypadkach atakowane. Jeśli jednak absolutnie bez Flasha, czy Javy żyć nie potrafimy, to należy zawsze dbać o ich aktualność. Zazwyczaj exploit kity wykorzystują powszechnie znane podatności, dla których producenci wydali już odpowiednie poprawki.

Warto również rozważyć zastosowanie mało znanej (szczególnie wśród zwykłych internautów) strategii Click-to-Play, która to pozwala na ręczne kontrolowanie aktywności poszczególnych wtyczek.

— Wojciech Smol

Najgorsze w sieciach reklamowych są skrypty przekierowujące mobilnie na strony typu “telefon ma mega dużo wirusów” i skłaniające do pobrania malwarowego “anty”-wirusa… :/ przez to często się nie da przeglądać popularnych stron bez ad-blocków. A o dziwo, ostatnio najczęściej najwięcej takich przekierowań spotkałem z telefonu… Na XDA.

Dyć Adblock też pomoże.

Myślę, że zestaw adblock + noscript też pomoże.