Konferencja Mega Sekurak Hacking Party w Krakowie – 26-27 października!

Zdalne wykradanie kluczy szyfrujących z odizolowanego systemu komputerowego

Zdalne wykradanie danych z odizolowanych fizycznie i sieciowo systemów komputerowych było już przedmiotem wielu badań i udanych eksperymentów. Tym razem badacze zaprezentowali jednak metodę pozwalającą na przechwytywanie danych przy całkowitym braku ingerencji oraz dostępu do docelowego systemu.

Prezentowane do tej pory metody przechwytywania informacji z odizolowanych systemów bazowały przede wszystkim na specjalnie przygotowanym złośliwym oprogramowaniu, które pozwalało na wzbudzenie określonych transmisji — tak jak to było w przypadku projektu Funtenna.

Tym razem zespołowi z Instytutu Technologii Technion oraz Uniwersytetu Tel Awiwu udało się skutecznie zaprezentować atak typu side-channel pozwalający na przejęcie klucza szyfrującego z protokołu uzgadniania kluczy ECDH zaimplementowanego w GnuPG (z wykorzystaniem Libgcrypt).

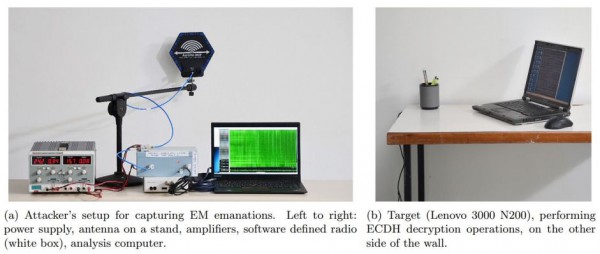

Jak się okazało, atak wykradający klucz szyfrujący z pamięci docelowego systemu był możliwy poprzez całkowicie pasywną obserwację emisji elektromagnetycznej, generowanej podczas procesu deszyfrowania danych. Atakowany system znajdował się w sąsiednim pomieszczeniu oddzielonym od aparatury pomiarowej (jej całkowity koszt to 3 tys. USD) 15 centymetrową ścianą zbrojoną.

Jedynym znaczącym ograniczeniem powyższego eksperymentu było zastosowanie ataku z wybranym szyfrogramem. Oznacza to, że w trakcie eksperymentów badacze sami dobierali atakowane szyfrogramy oraz znali odpowiadające im teksty jawne. Warto również dodać, że najnowsza wersja Libgcrypt 1.6.5 otrzymała już poprawkę mającą ją przed tego typu próbami skutecznie bronić.

Oczywiście powyższy scenariusz ataku jest nadal w dużej mierze teoretyczny, pokazuje jednak, że bardzo interesujące wyniki w zakresie ataków side-channel można osiągnąć już przy zastosowaniu stosunkowo niedrogiego sprzętu.

Wiele jest tutaj jednak jeszcze do zrobienia — opracowanie praktycznych ataków na dowolny szyfrogram, czy też metod przechwytywania kluczy szyfrujących z innych algorytmów asymetrycznych i symetrycznych. Na chwilę obecną bardziej prawdopodobne jest więc to, że potencjalny intruz wykorzysta jakieś podatności w naszym oprogramowaniu, niż zaatakuje nas z wykorzystaniem analizy emisji elektromagnetycznych.

— Wojciech Smol

kojarzę że było już coś podobnego