Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

OWASP Top 10 – 2017 – finalna wersja

Po czterech latach dostępna jest nowa wersja dokumentu OWASP Top Ten – opisująca 10 największych ryzyk dotyczących bezpieczeństwa aplikacji webowych.

Edycja 2017 wprowadza sporo rewolucji, jest to m.in. pojawienie się kilku zupełnie nowych kategorii ryzyk:

XXE (na wysokiej pozycji czwartej),

– o którym mamy już od dawana sporo informacji na sekuraku – włączając w to przykładowe podatności (podatność w API Twitter, podatność w Solr).

Kolejny nowy punkt to Insecure Deserialization.

– tutaj ponownie mamy dobre informacje – u nas znajdziecie sporo materiałów w temacie – lektura na parę dni ;-) Dla javowców polecamy serię Mateusza Niezabitowskiego – tutaj, tutaj i tutaj. Pythonowców zainteresuje ten wątek, a fani PHP powinni zerknąć tutaj czy tytaj. Oczywiście na lodzie nie zostawiamy też osób działających w technologiach Microsoftu czy rubistów ;-)

Dla pewności – na pierwszym miejscu trzyma się cały czas kategoria Injection (SQL injection, OS Command injection, etc.) – to dla osób które nie wierzą, że w 2017 roku te podatności są cały czas bardzo częste.

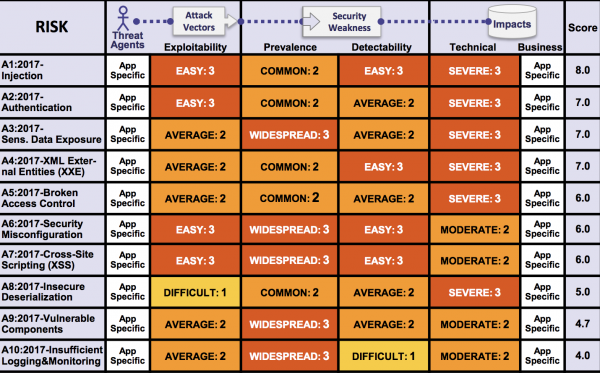

Jeśli chodzi o cały dokument – jest on bardziej nakierowany na ryzyko – co widać np. po wskazaniu negatywnych efektów wykorzystania każdej klasy podatności (impact) – na dwie kategorie – techniczną i biznesową (wraz z pokazaniem prostych scenariuszy). Zobaczcie przykładową tabelę ryzyk:

Ryzyka wg OWASP Top 10 – 2017

Na koniec (ostatnia – dziesiąta kategoria) mamy punkt: Insufficient Logging & Monitoring – czyli sprawdzenie czy nasz system w ogóle zapisuje informacje, które mogą być przydatne do wykrycia ataku / prób ataku. Wygląda na to, że działania typowo defensywne po raz pierwszy trafiły do OWASP Top 10 :-)

Twórcy dokumentu zaznaczają też, że zapewnili większą otwartość – np. przez dostępność systemu na Githubie – czy możliwość prześledzenia wpływu zgłoszeń od firm realizujących testy (do powstania OWASP TOP 10 2017 przyczyniło się przeanalizowanie bezpieczeństwa 114 000 aplikacji!).

–ms