Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

Jak można było wysłać alarmowe SMS-y do 40.000 pracowników pewnej firmy?

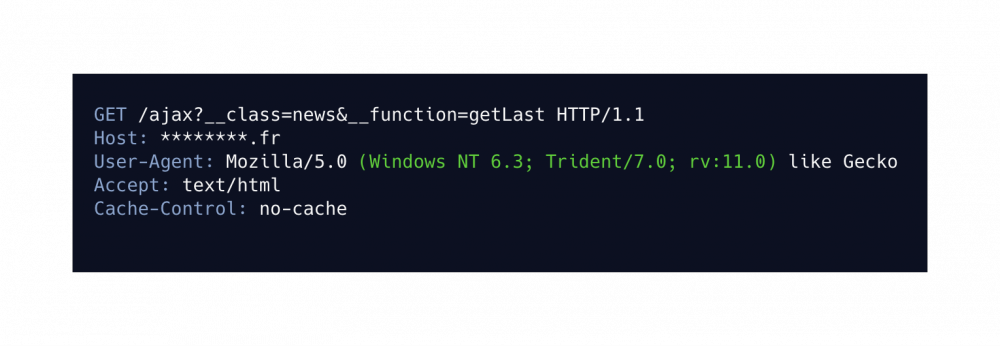

Ciekawa i łatwa lektura opisująca pracę pentestera. Na początek mieliśmy najzwyklejszy w świecie zwykły serwis informacyjny, z takim dość niezwykłym URL-em:

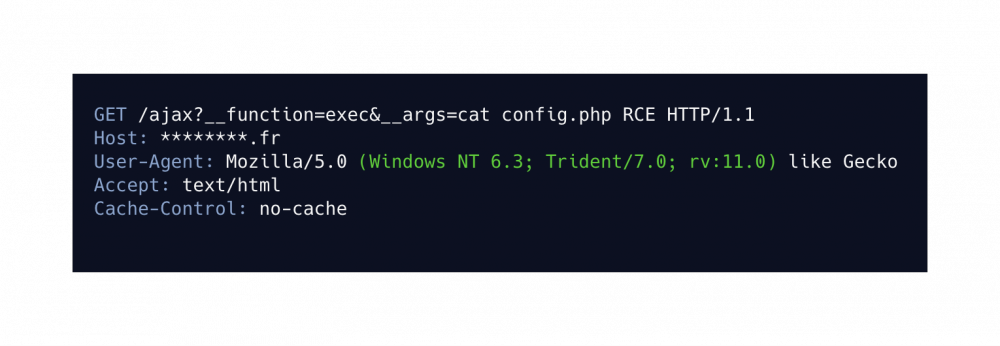

Co się stanie jak podmienimy funkcję getLast na PHP-ową system() czy exec() ? Tak – możemy wykonywać dowolny kod na systemie operacyjnym z uprawnieniami webserwera.

exec

Bug jak bug, nic specjalnego ;-) Bardziej specjalna była dalsza eskalacja tej podatności:

Unfortunately / fortunately this is what I was able to find, a configuration file containing a set of login and passwords to databases (20 databases) and an LDAP server.

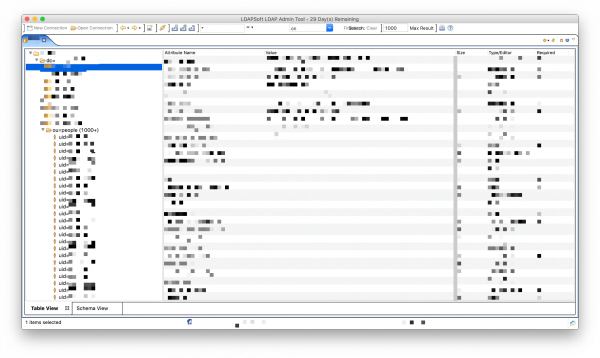

Bazę oczywiście można było przeglądać (a w niej rozmaite dane 40 000 pracowników) – o każdym około 40 pól, w tym takie ciekawostki jak: „Information about a RFID tag (MiFare)”:

the system in question made it possible to send an alert SMS to all employees of the company in case of intrusion into the building (?) or a terrorist attack.

To są firmy w których nie wszyscy mogą zrobić dump AD?