Żądny wiedzy? Wbijaj na Mega Sekurak Hacking Party w maju! -30% z kodem: majearly

„Doszło do przecieku danych związanych z firmami współpracującymi z NFZ” – uwaga na e-maile ze złośliwym oprogramowaniem

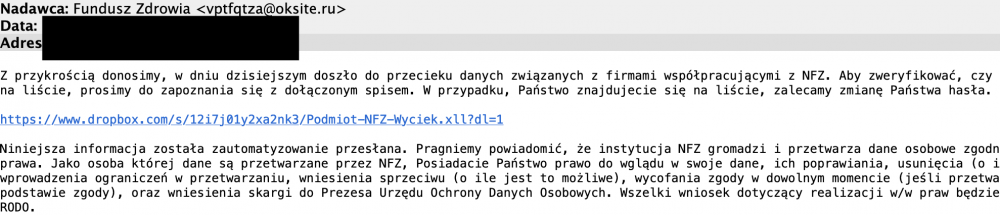

Jeden z czytelników działający w pewnej placówce medycznej, przesłał nam taką próbkę e-maila:

Polska język, trudna język ;) Innymi słowy:

- „z przykrością donosimy”

- „doszło do przecieku danych”

- „prosimy do zapoznania się z dołączonym spisem”

wszystko to… brzmi średnio po polsku.

Dodatkowo – raczej „Fundusz Zdrowia” nie ma poczty elektronicznej w domenie .ru

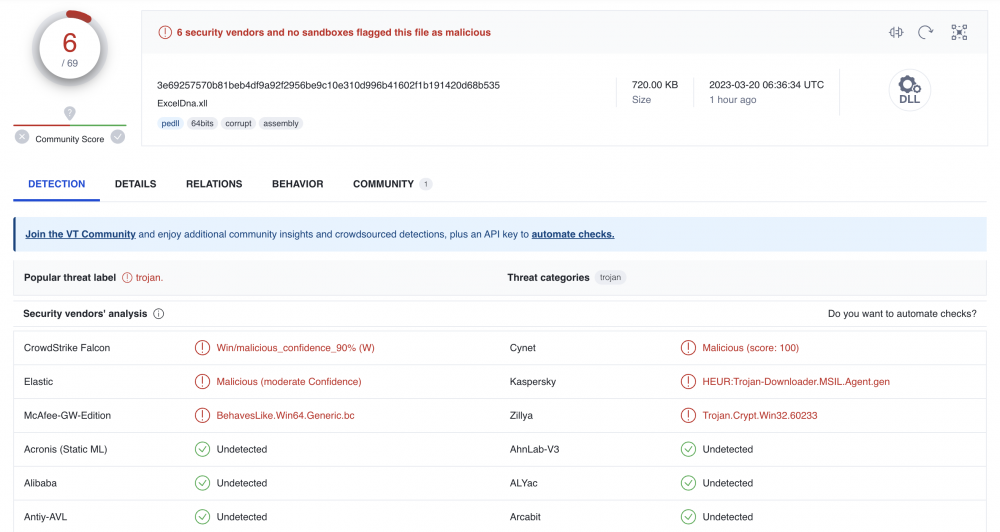

Co znajduje z pliku xll? (tutaj nieco więcej informacji co to za format). Jak można spodziewać się – malware – jeszcze dość słabo wykrywany przez antywirusy:

~ms

Ile pań Krystyn i panów Januszów kliknie bo Dropbox, więc nie powinno być zagrożenia? Ile pań i panów będzie miało na tyle szerokie uprawnienia żeby zakryptowac cała firmę?

Odpowiadając na Twoje pytanie

AD 1 dużo więcej niż ci się wydaje

Żaden , większość tego typu kampanii blokują bramki pocztowe. To że ktoś „je wykrywa” to kwestia tego że zapewne wykorzystuje spam trapy które tworzą mu modelową bańkę informacyjną. Opowiem ci historię, korzystam z internetu od czasu który pamieta internet wdzwaniany, od jakiś 15 lat korzystam z kont pocztowych na wp, onet itd, korzystam z nich w sklepach, umowach, ogólnie wszędzie. W ciągu tego czasu jedyna „kampania” jaka mnie trafiła to SMS o rachunku za prąd

Adres e-mail nader ciekawy jak na polską administrację. Migracja hostingu w ramach oszczędności? Autokorekta odmówiła posłuszeństwa czy może strajkuje, podobnie jak w kraju Moliera? Dlaczego NFZ miałoby publikować cokolwiek na darmowym hostingu takim jak dropbox? Dlaczego akurat Dropbox a nie np MediafiFire albo MegaNz? Same ciekawostki ….

Przeciętnej Pani, która z trudem obsługuje komputer, nie przyjdą do głowy żadne zastrzeżenia. Każda taka informacja ma za zadanie wywołać skrajne emocje u czytelnika, czym wyłączy logiczne myślenie (niektórzy mają tę funkcję wyłączoną ciągle) i będzie można ofierze wcisnąć każdą bajeczkę i skłonić do każdego działania. Tak działają wszyscy oszuści. Nie do końca wiadomo, czy te słabiej myślące jednostki, podatne na manipulację, warto chronić za wszelką cenę, czy może pozwolić selekcji naturalnej działać?

Atakujący jednak musiał mieć choć trochę wiedzy nt. pracy w szpitalu, bo pojawiają się informacji nt NFZ i SZOI. Cesirt rozsylła takiego maila:

Na adresy e-mail osób i instytucji powiązanych z ochroną zdrowia wysyłane są wiadomości, w których nadawca podszywając się pod Narodowy Fundusz Zdrowia informuje o fałszywym wycieku danych.

Atakujący nakłania też do pobrania pliku NFZ-Wyciek.xll w celu rzekomego sprawdzenia, czy adresat jest ofiarą wycieku danych.

Narodowy Fundusz Zdrowia dementuje:

1. Nie odnotowano żadnego wycieku danych;

2. Narodowy Fundusz Zdrowia nie jest nadawcą tych wiadomości;

3. Narodowy Fundusz Zdrowia nie udostępnia listy podmiotów, z którymi współpracuje, o której mowa w fałszywej wiadomości.

Pobranie i uruchomienie pliku powoduje infekcję urządzenia złośliwym oprogramowaniem zawierającym wirus komputerowy zwany trojanem.

W przypadku otrzymania wiadomości należy:

1. Nie klikać w link do pobrania pliku;

2. niezwłocznie usunąć wiadomość (także z folderu „Elementy usunięte”);

3. skontaktować się z najbliższym oddziałem wojewódzkim Narodowego Funduszu Zdrowia.

Zalecenia:

1. Wszelkie podejrzane zdarzenia należy zgłaszać do właściwego zespołu CSIRT.

2. Należy ostrzec pracowników podmiotu przed tego typu atakami.

3. Należy przypomnieć pracownikom wewnętrzne zasady postępowania z takimi zagrożeniami.

4. Rekomendowanym jest zablokowanie możliwości korzystania na stacjach roboczych w podmiocie z chmurowych usług wymiany plików (Drop Box, WeTransfer, Google Drive itp.) albo przynajmniej jej ograniczenia.

Uwaga:

1. Należy mieć na uwadze, że atakujący może zmienić treść wiadomości – jej kontekst lub kolejność.

2. Nie należy się sugerować adresem nadawcy. Zablokowanie tego adresu nie zniweluje zagrożenia, ponieważ atakujący z pewnością ma dostępne także inne adresy w innych domenach.

3. Atakujący może także wykorzystać inny niż Drop Box mechanizm udostępniania plików poprzez chmurę. Może wykorzystać jedną z wielu innych bezpłatnych platform.

Przykładowa treść złośliwego maila:

Nadawca: EPLOZ (adres z nieznanej domeny)

Informujemy z żalem, w dniu dzisiejszym doszło do przecieku danych związanych z podmiotami współpracującymi z NFZ. Prosimy o sprawdzenie, czy Państwa firma znajduje się na liście, zachęcamy do zapoznania się z dołączonym spisem. Jeśli, znajdujecie się na liście, sugerujemy zmianę Państwa hasła.

W tym miejscu link do usługi Drop Box

Ta wiadomość została zautomatyzowanie wysłana. Pragniemy powiadomić, że Narodowy Fundusz Zdrowia (NFZ) gromadzi i przetwarza dane osobowe zgodnie z przepisami przepisami prawa. Jako osoba objęta przetwarzaniem przez instytucję NFZ, Posiadacie Państwo prawo do dostępu do swoich danych, korekty, usunięcia (o ile jest to możliwe), wprowadzenia ograniczeń w przetwarzaniu, złożenia sprzeciwu (o ile jest to możliwe), cofnięcia zgody w dowolnym momencie (jeśli przetwarzanie odbywa się na podstawie zgody), oraz wniesienia skargi do Prezesa Urzędu Ochrony Danych Osobowych. Każdy wniosek o realizację powyższych praw będzie rozpatrzony na podstawie RODO.

W razie wszelkich wątpliwości zapraszamy do kontaku.

Z poważaniem,

Centrum e-Zdrowia

Departament Bezpieczeństwa

ul. Stanisława Dubois 5a

00-184 Warszawa

Jest „poprawiona” wersja złośliwego email, chcecie aby przesłać wam screena?

Mamy taką, jak masz coś jeszcze innego – podeślij proszę. -> https://twitter.com/Sekurak/status/1638127023984967680

Ok. godziny 14.30 otrzymaliśmy jako szpital email z adresu zmiana.danych@zus.pl. Jako załącznik oczywiście plik z rozszerzeniem xll. Próbka wysłana do odpowiedniego CERT-u. Więcej info wyślę rano.